Glauben Sie, dass Ihr Passwort ausreicht, um Ihre Online-Konten zu sichern? Da irren Sie sich. Es gibt immer mehr Cyberangriffe und die Hacker werden immer einfallsreicher. Die Zwei-Faktor-Authentifizierung (2FA) ist eine furchtbare Waffe gegen diese Bedrohungen. In diesem Artikel erfahren Sie, wie die Multifaktor-Authentifizierung funktioniert und die Cybersicherheit verbessert.

Alarmierende Statistiken über die Sicherheit von Passwörtern

Die Sicherheit von Passwörtern ist ein wichtiges Thema, und die Zahlen sprechen für sich. Laut einer aktuellen Studie sind 81% aller Datenverletzungen auf schwache oder kompromittierte Passwörter zurückzuführen. Dies unterstreicht die alarmierende Tatsache, dass viele Menschen immer noch riskante Praktiken anwenden, die ihre sensiblen Informationen Cyberangriffen aussetzen.

Zu den am häufigsten kompromittierten Passwörtern gehören Klassiker wie 123456, password, admin oder qwerty. Trotz der Warnungen von Experten geben 25 % der Nutzer zu, dass sie immer noch Passwörter verwenden, die leicht zu erraten sind. Noch schlimmer ist, dass 39 % der Internetnutzer dieselben Passwörter für mehrere Konten wiederverwenden, sodass Hacker mit einem einzigen kompromittierten Passwort schnell Zugang zu mehreren Diensten erhalten können.

Cyberkriminelle setzen auch ausgeklügelte Tools wie Brute-Force- oder Wörterbuchangriffe ein, um in Sekundenschnelle Millionen von Kombinationen zu testen. Angesichts dieser Bedrohungen geht die durchschnittliche Lebensdauer eines schwachen Passworts gegen Null, wenn es gezielt eingesetzt wird.

2FA: Piraten haben nicht das letzte Wort

Im Gegensatz zu einer einfachen Passwortverifizierung beruht 2FA auf einer doppelten Validierung: was Sie kennen(Ihr Passwort) und was Sie besitzen (wie ein temporärer Code, der an Ihr Telefon gesendet oder von einer Anwendung generiert wird). Diese zweite Sicherheitsebene macht ein gestohlenes oder erratenes Passwort nutzlos. Wenn ein Hacker beispielsweise durch ein Datenleck oder einen Brute-Force-Angriff an Ihr Passwort gelangt, wird er blockiert, wenn ein 2FA-Code benötigt wird.

Die Zahlen belegen es: Mit aktivierter 2FA sinkt das Risiko eines Eindringens drastisch, da Hacker nun eine zusätzliche Hürde überwinden müssen, die sie nicht einfach umgehen können.

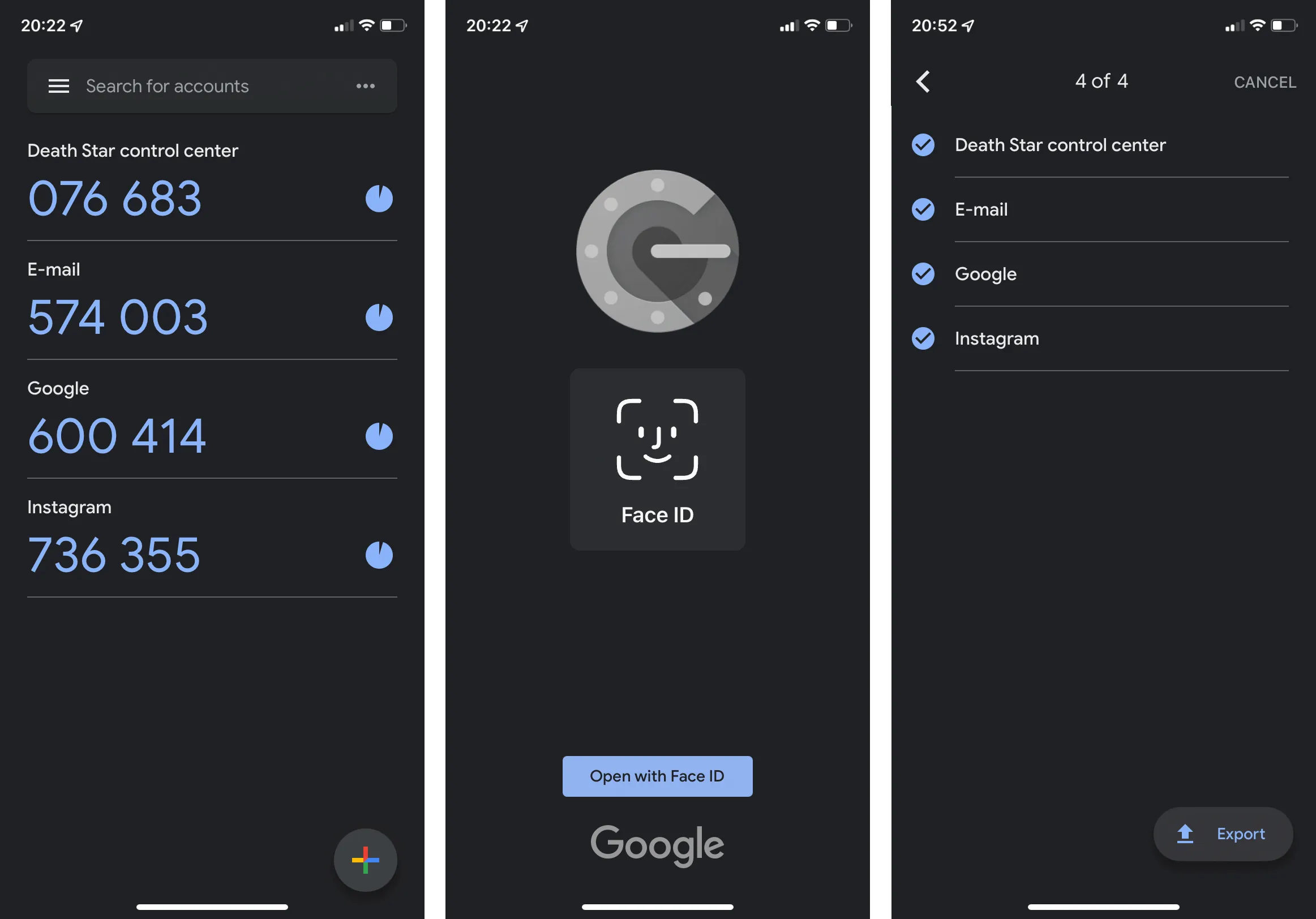

Anwendungen wie Google Authenticator, Microsoft Authenticator oder FreeOTP, kostenlose Lösungen zur Erzeugung einzigartiger temporärer Codes.

Wenn Sie 2FA einsetzen, geben Sie Hackern keine Chance, ihren Angriff zu Ende zu führen. Mit dieser Technologie können Sie die Kontrolle über Ihre Konten behalten, selbst wenn Ihr Passwort kompromittiert wurde. Schließlich ist es im Kampf um die Online-Sicherheit besser, vorbereitet zu sein als unbewaffnet.

Wie funktioniert die Zwei-Faktor-Authentifizierung (2FA)?

Die Zwei-Faktor-Authentifizierung (2FA) beruht darauf, dass zwei verschiedene Nachweise derdigitalen Identität verlangt werden. Diese Nachweise kombinieren in der Regel etwas, das Sie kennen (ein Passwort), mit etwas, das Sie besitzen (einen Code oder ein Gerät). Selbst wenn es einem Angreifer gelingt, an Ihr Passwort zu gelangen, kann er ohne den zweiten Faktor nicht auf Ihr Konto zugreifen.

Es gibt verschiedene Methoden, um diesen zweiten Faktor zu erzeugen. Die gängigsten basieren auf den Algorithmen TOTP und HOTP, die mit physischen Anwendungen und Geräten arbeiten.

TOTP: Time-Based One-Time Password (Zeitbasiertes Ein-Zeit-Passwort)

TOTP ist eine zeitbasierte Methode zur Generierung von temporären Codes.

- Zeitsynchronisation: Der Authentifizierungsserver und Ihr Gerät (Smartphone, Sicherheitsschlüssel) verwenden eine gemeinsame Uhr, um einen eindeutigen Code zu generieren.

- Berechnung des Codes: Ein Algorithmus nimmt als Eingabe einen gemeinsamen geheimen Schlüssel (der bei der Einrichtung generiert wird) und die aktuelle Uhrzeit und erzeugt dann einen temporären Code.

- Verfall: Dieser Code ist nur für eine begrenzte Zeit gültig, normalerweise zwischen 30 und 60 Sekunden. Sobald er abgelaufen ist, wird ein neuer Code generiert.

Und so weiter auf unbestimmte Zeit.

HOTP: HMAC-Based One-Time Password (HMAC-basiertes One-Time-Passwort)

HOTP ist eine Methode zur Erzeugung von Einmalpasswörtern, die auf einem Zähler basiert.

- Inkrementalzähler: HOTP verwendet einen Zähler, der bei jeder Codegenerierunginkrementiert wird.

- Geheimschlüssel: Wie bei TOTP wird ein Geheimschlüssel zwischen dem Server und dem Gerät des Nutzers geteilt.

- Berechnung des Codes: Ein Algorithmus kombiniert den geheimen Schlüssel und den Zähler, um ein eindeutiges Passwort zu erzeugen.

Die Codes sind zeitunabhängig, was in Kontexten, in denen die Zeitsynchronisation schwierig ist, nützlich sein kann, aber eine sorgfältige Verwaltung des Zählers erfordert, um Desynchronisationen zu vermeiden.

HOTP wird häufig in Hardware-Geräten wie RSA-Tokens oder YubiKeys verwendet, um eindeutige Passwörter ohne Zeitabhängigkeit bereitzustellen.