Pensa que a sua palavra-passe é suficiente para proteger as suas contas em linha? Pense de novo. Os ataques informáticos estão a aumentar e os piratas informáticos estão cada vez mais engenhosos. A autenticação de dois factores (2FA) é uma arma formidável na luta contra estas ameaças. Descubra neste artigo como a autenticação multifactor funciona e melhora a segurança cibernética.

Estatísticas alarmantes sobre a segurança das palavras-passe

A segurança das palavras-passe é uma grande preocupação, e os números falam por si. De acordo com um estudo recente, 81% das violações de dados devem-se a palavras-passe fracas ou comprometidas. Este facto sublinha uma realidade alarmante: muitas pessoas continuam a utilizar práticas arriscadas que expõem as suas informações sensíveis a ataques informáticos.

Entre as senhas mais frequentemente comprometidas estão clássicos como 123456, password, admin e qwerty. Apesar dos avisos dos especialistas, 25% dos utilizadores ainda admitem utilizar palavras-passe que são fáceis de adivinhar. Pior ainda, 39% dos utilizadores da Internet reutilizam as mesmas palavras-passe em várias contas, permitindo que os hackers acedam rapidamente a vários serviços quando uma única palavra-passe é comprometida.

Os cibercriminosos também utilizam ferramentas sofisticadas, como ataques de força bruta ou de dicionário, para testar milhões de combinações numa questão de segundos. Perante estas ameaças, o tempo de vida médio de uma palavra-passe fraca é quase nulo quando é visada.

2FA: Os piratas não têm a última palavra

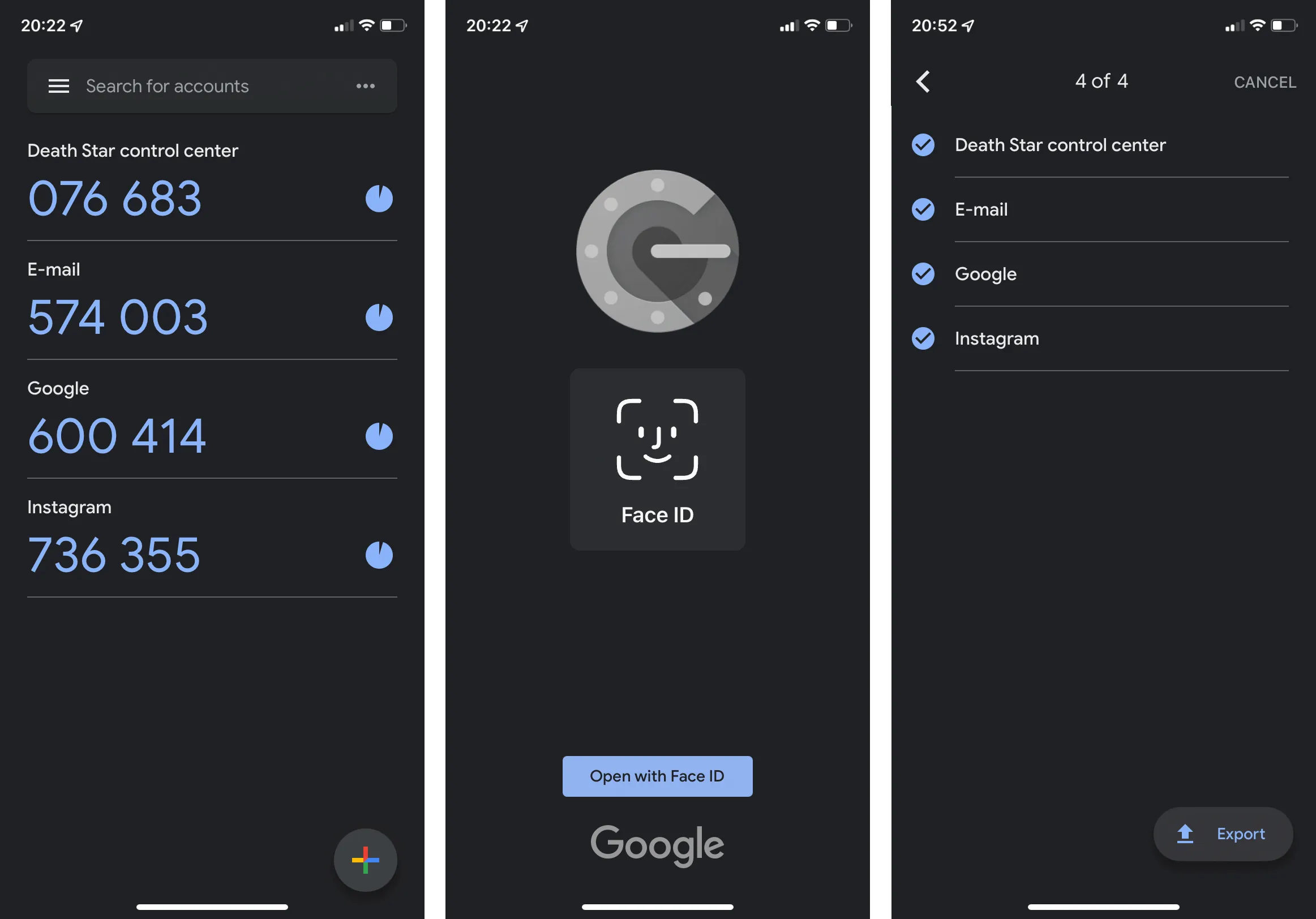

Ao contrário da verificação simples da palavra-passe, a 2FA baseia-se numa dupla validação: o que sabe(a sua palavra-passe) e o que tem (como um código temporário enviado para o seu telemóvel ou gerado por uma aplicação). Esta segunda camada de segurança torna inútil uma palavra-passe roubada ou adivinhada. Por exemplo, se um hacker conseguir aceder à sua palavra-passe através de uma fuga de dados ou de um ataque de força bruta, ficará bloqueado quando for necessário um código 2FA.

Os números provam-no: com a 2FA activada, os riscos de intrusão diminuem drasticamente, porque os hackers têm agora de ultrapassar um obstáculo adicional que não conseguem contornar facilmente.

Aplicações como o Google Authenticator, o Microsoft Authenticator e o FreeOTP são soluções gratuitas para gerar códigos temporários únicos.

Ao adotar a 2FA, não dá aos hackers a oportunidade de levarem a cabo o seu ataque. Esta tecnologia permite-lhe manter o controlo sobre as suas contas, mesmo que a sua palavra-passe seja comprometida. Afinal, na batalha pela segurança online, é melhor estar preparado do que desarmado.

Como é que a autenticação de dois factores (2FA) funciona?

A autenticação de dois factores (2FA) baseia-se na exigência de duas provas separadas de identidade digital. Estas provas combinam geralmente algo que se sabe (uma palavra-passe) e algo que se possui (um código ou dispositivo). Mesmo que um hacker consiga obter a sua palavra-passe, não conseguirá aceder à sua conta sem o segundo fator.

Existem vários métodos para gerar este segundo fator, sendo os mais comuns baseados nos algoritmos TOTP e HOTP, que funcionam com aplicações e dispositivos físicos.

TOTP: Palavra-passe única baseada no tempo

O TOTP é um método de geração de códigos temporários baseado no tempo.

- Sincronização da hora: O servidor de autenticação e o seu dispositivo (smartphone, chave de segurança) utilizam um relógio comum para gerar um código único.

- Cálculo do código: Um algoritmo recebe como entrada uma chave secreta partilhada (gerada durante a configuração) e a hora atual, produzindo depois um código temporário.

- Validade: Este código é válido por um período limitado, geralmente entre 30 e 60 segundos. Uma vez expirado, é gerado um novo código.

E assim por diante.

HOTP: Palavra-passe de uso único baseada em HMAC

O HOTP é um método baseado em contadores para gerar senhas de uso único.

- Contador incremental: o HOTP utiliza um contador que aumenta a cada geração de código.

- Chave secreta: Tal como no TOTP, é partilhada uma chave secreta entre o servidor e o dispositivo do utilizador.

- Cálculo do código: Um algoritmo combina a chave secreta e o contador para produzir uma palavra-passe única.

Os códigos não dependem do tempo, o que pode ser útil em contextos em que a sincronização do tempo é difícil, mas exige uma gestão rigorosa do contador para evitar a dessincronização.

O HOTP é frequentemente utilizado em dispositivos de hardware, como tokens RSA ou YubiKeys, para fornecer palavras-passe únicas sem dependência de tempo.