Bei strafrechtlichen Ermittlungen oder in Fällen von Cyberkriminalität ist die Analyse digitaler Datenträger ein wichtiger Schritt, um handfeste Beweise zu identifizieren. Die Kriminalpolizei wendet mit Unterstützung von Experten für digitale Forensik strenge Protokolle an, um die auf einer Festplatte enthaltenen Daten zu extrahieren, zu analysieren und zu sichern. Dadurch soll die Integrität der Informationen gewährleistet und gleichzeitig die Beweiskette gewahrt werden. Aber wie gehen diese Spezialisten vor, um eine Untersuchung einer Festplatte durchzuführen, ohne die Beweismittel zu verändern? Dieser Artikel untersucht die verschiedenen Schritte der forensischen Akquise und die Werkzeuge, die Ermittler einsetzen, um die digitale Geschichte eines Verdächtigen nachzuvollziehen.

⚠️ Achtung: Dieser Artikel ist eine Einführung, kein offizieller Leitfaden für gerichtliche Ermittlungen.

Die forensische Analyse einer Festplatte ist eine komplexe Disziplin, die strengen Protokollen folgt, wenn sie in einem gerichtlichen Rahmen durchgeführt wird. Dieser Artikel soll auf leicht verständliche und praktische Weise die wichtigsten Schritte und allgemeinen Grundsätze erklären, die von Experten für digitale Forensik verwendet werden. Er stellt keinesfalls einen offiziellen Leitfaden für die Durchführung einer echten gerichtlichen Untersuchung dar.

Spezialisierte Ermittler verwenden verschiedene Software und Techniken, die auf die Bedürfnisse der jeweiligen Untersuchung zugeschnitten sind, und müssen rechtliche Verfahren einhalten, um die Integrität der Beweise zu gewährleisten. Wenn Sie sich eingehender mit dem Thema befassen oder sich in diesem Bereich weiterentwickeln möchten, empfiehlt es sich, eine Ausbildung in digitaler Forensik zu absolvieren und sich an den geltenden Normen zu orientieren.

Was ist eine forensische Analyse?

Die forensische Analyse ist eine Disziplin, bei der Computersysteme, digitale Medien oder Netzwerke untersucht werden, um Beweise für einen Sicherheitsvorfall oder eine gerichtliche Untersuchung zu identifizieren, zu sammeln, zu sichern und zu analysieren. Sie basiert auf strengen Methoden, um die Integrität der Daten und ihre Zulässigkeit vor Gericht zu gewährleisten. Dieser Prozess kann in verschiedenen Kontexten angewendet werden, von Cyberkriminalität über Datendiebstahl und Betrug bis hin zu Datenschutzverletzungen.

Diese Analyse umfasst mehrere Schritte: das Sammeln digitaler Beweise, ihre Aufbewahrung zum Schutz vor Manipulation, ihre detaillierte Untersuchung, um relevante Elemente zu identifizieren, und schließlich ihre Interpretation im Rahmen eines Untersuchungsberichts. Mithilfe spezieller Tools können Spuren auf Festplatten, flüchtigen Speichern, Systemprotokollen oder in der Netzwerkkommunikation extrahiert und untersucht werden. Diese Untersuchungen können verdächtige Aktivitäten und die Chronologie von Ereignissen aufdecken und manchmal sogar gelöschte Dateien rekonstruieren.

Genau dieses Prinzip wird in Spionagefilmen inszeniert.

Wenn ein Agent einen USB-Stick in einen Computer einsteckt, um Daten wiederherzustellen, erstellt er ein forensisches Disk-Image, d. h. eine Bit-zu-Bit-Kopie der Festplatte. Auf diese Weise werden alle gespeicherten Daten erfasst, einschließlich gelöschter, aber noch wiederherstellbarer Daten, versteckter Dateien und Metadaten für eine gründliche Analyse.

Sobald das Disk-Image erstellt ist, kann es offline mithilfe spezieller Software wie Autopsy oder FTK (Forensic Toolkit) untersucht werden, die wir in diesem Praxisleitfaden behandeln werden. Mit diesen Tools können Sie nach Aktivitätsspuren suchen, gelöschte Dateien wiederherstellen, System-Logs untersuchen und sogar gespeicherte Passwörter analysieren. In Spionageszenarien könnte der Agent mithilfe dieser Analyse vertrauliche Dokumente, verschlüsselte Kommunikation oder Beweise für eine Kompromittierung finden.

Erfassen eines Forensic-Disk-Images unter Windows

Die Erstellung eines forensischen Disk-Images ist ein wichtiger Schritt bei der digitalen Ermittlung. Dabei wird eine exakte Bit-zu-Bit-Kopie eines Speichermediums erstellt, um dessen Inhalt unter Wahrung der Integrität der Originaldaten zu analysieren. Diese Methode ist für die Untersuchung von Cybersicherheitsvorfällen, Betrug oder die Post-Mortem-Analyse eines kompromittierten Systems von entscheidender Bedeutung.

In einem rechtlichen Rahmen ist die Verwendung eines Write Blockers (Schreibblockers in Hardware oder Software) zwingend erforderlich, um eine Veränderung der Quelldaten zu verhindern. Diese Vorsichtsmaßnahme gewährleistet, dass digitale Beweise vor Gericht zulässig sind.

Dieser Leitfaden beschreibt das Verfahren zur Erfassung eines Disk-Images mithilfe von FTK Imager, einem forensischen Tool, das häufig zur Erfassung und Analyse digitaler Medien eingesetzt wird.

- Laden Sie FTK Imager von der offiziellen Exterro-Website herunter und installieren Sie es.

- Führen Sie FTK Imager im Administratormodus aus, um auf die physischen Geräte zuzugreifen.

- Starten Sie FTK Imager.

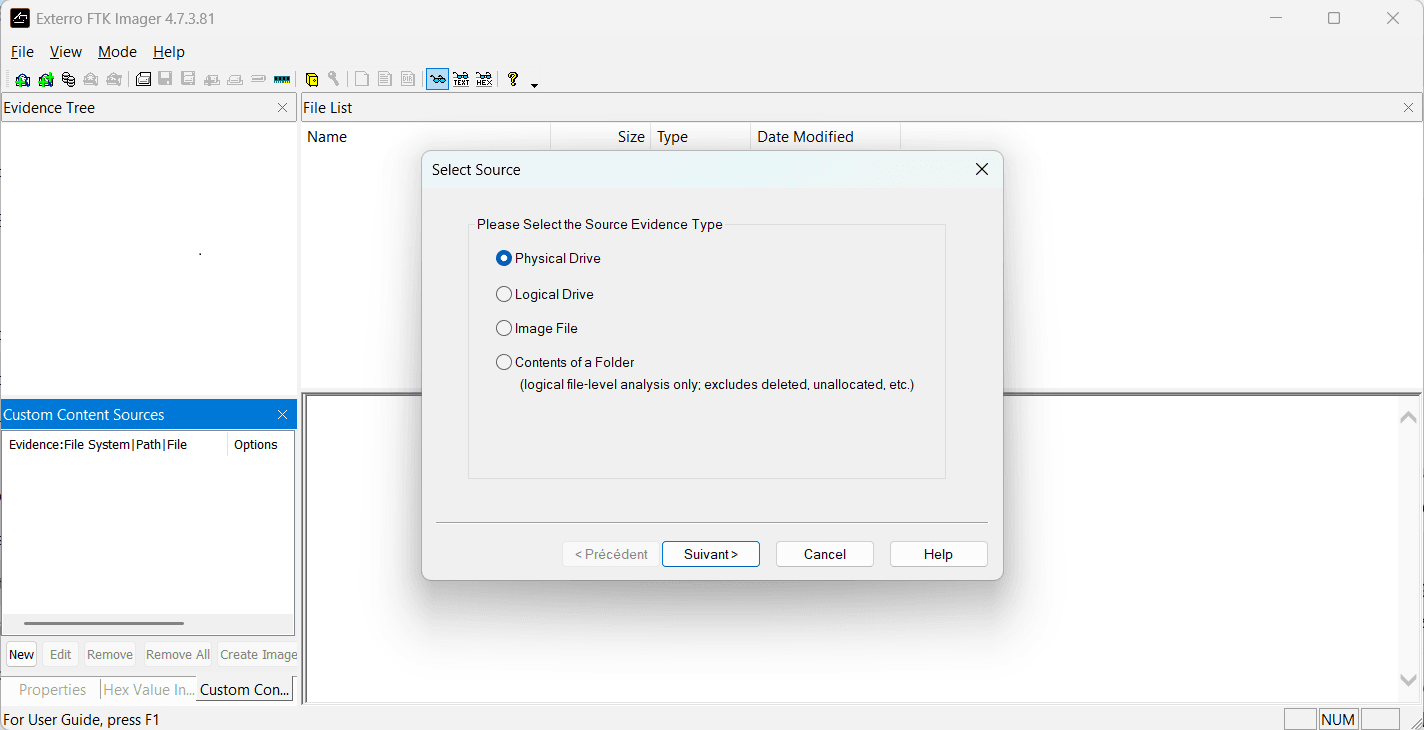

- Gehen Sie zu File > Add Evidence Item.

- Wählen Sie Physical Drive, um den gesamten Datenträger zu erfassen.

- Wählen Sie das Quelllaufwerk aus der Liste und klicken Sie auf Weiter.

- Wählen Sie das gewünschte Bildformat :

- E01 (EnCase Image Format): Empfohlenes Format, das die Komprimierung und automatische Erzeugung von MD5/SHA1-Fingerabdrücken ermöglicht.

- RAW (dd): unkomprimiertes Rohformat, das unter Linux für die Analyse verwendet wird.

- Klicken Sie auf Weiter.

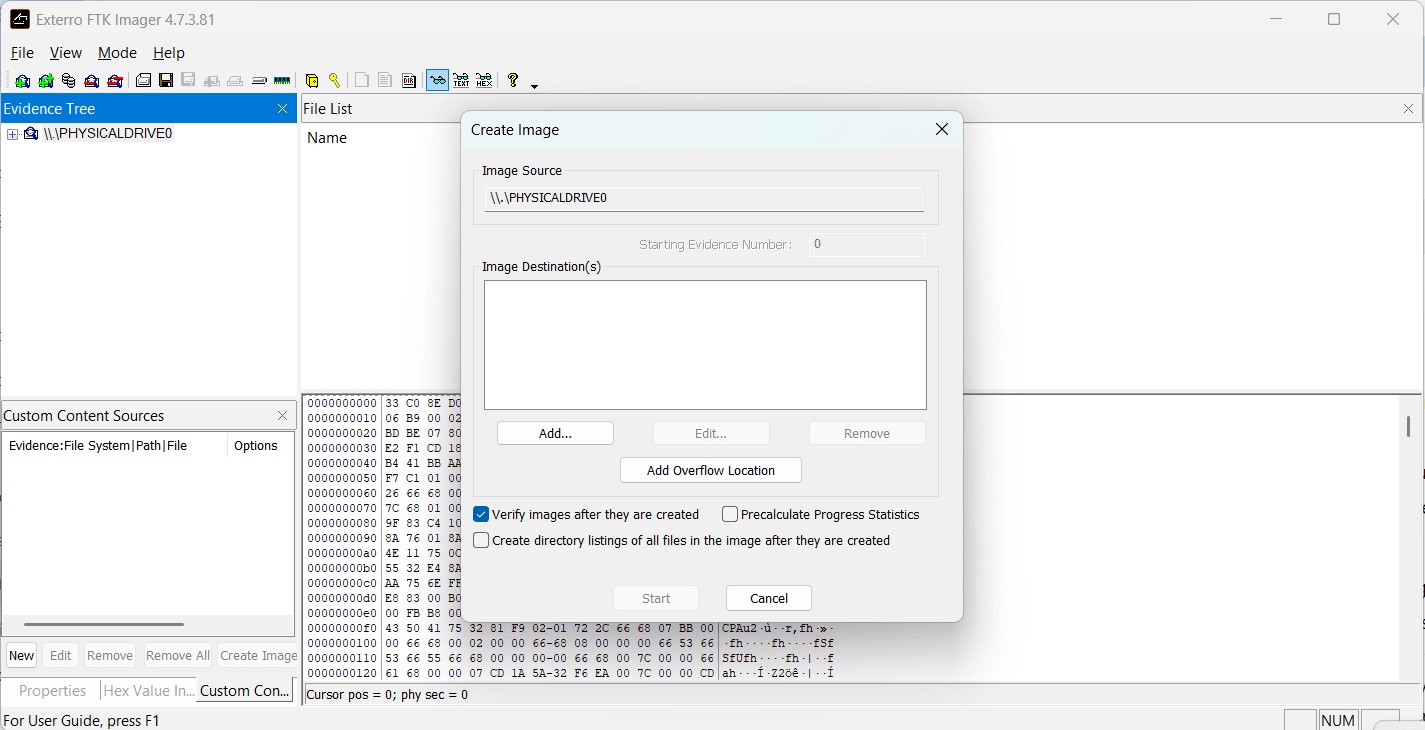

- Legen Sie den Speicherort für die Sicherung auf einem externen Speichermediumfest.

- Bildverifizierung: Aktivieren Sie die Option Verify images after they are created, um die Integrität der erfassten Daten zu gewährleisten.

- Starten Sie die Erfassung, indem Sie auf Start klicken.

Der Vorgang kann je nach Größe der Disc und dem gewählten Format mehrere Stunden dauern.

Bericht über eine forensische Analyse mit FTK Imager

Nach Abschluss der Erfassung wird ein detaillierter Bericht erstellt und im gewählten Zielordner gespeichert. Dieser Bericht, der automatisch von FTK Imager erstellt wird, enthält die wichtigsten Informationen über das erfasste Disk-Image :

Erstellt von Exterro® FTK® Imager 4.7.3.81

Fallinformationen:

Erworben mit: ADI4.7.3.81

Fallnummer:

Beweisnummer:

Eindeutige Beschreibung: SSD500Go - TOSHIBA SATELLITE C55-A-15E

Prüfer: Assistouest Informatique

Notizen: RMM Tactique Amidaware

Informationen für D:TTRACETOSHIBIBASAT_AMIDAWARE:

Physische Beweismittel (Quelle) Informationen:

[Geräteinformationen]

Quelltyp: Physisch

[Festplattengeometrie]

Zylinder: 58 369

Spuren pro Zylinder: 255

Sektoren pro Spur: 63

Bytes pro Sektor: 512

Sektoranzahl: 937 703 088

[Physische Festplatteninformationen]

Festplattenmodell: SABRENT SCSI Disk Device

Festplattenserialnummer: DB9876543214E

Festplattenanschlusstyp: SCSI

Wechselbare Festplatte: Nein

Quellgröße: 457862 MB

Sektoranzahl: 937703088

Berechnete Hashes

MD5-Checksumme: ac565393b5b32dc2d79257319214a9d2

SHA1-Checksumme: 60fc04837a76f6aadf5693835bf9d663b618f788

Bildinformationen:

Erfassungsstart: Montag, 24. Februar 2025, 16:40:28

Erfassungsende: Montag, 24. Februar 2025, 17:23:35

Segmentliste:

D:TRACETHOSHIBASAT_AMIDAWARE.E01

D:ORTETOSHIBASAT_AMIDAWARE.E02

...Analyse eines forensischen Disk-Images

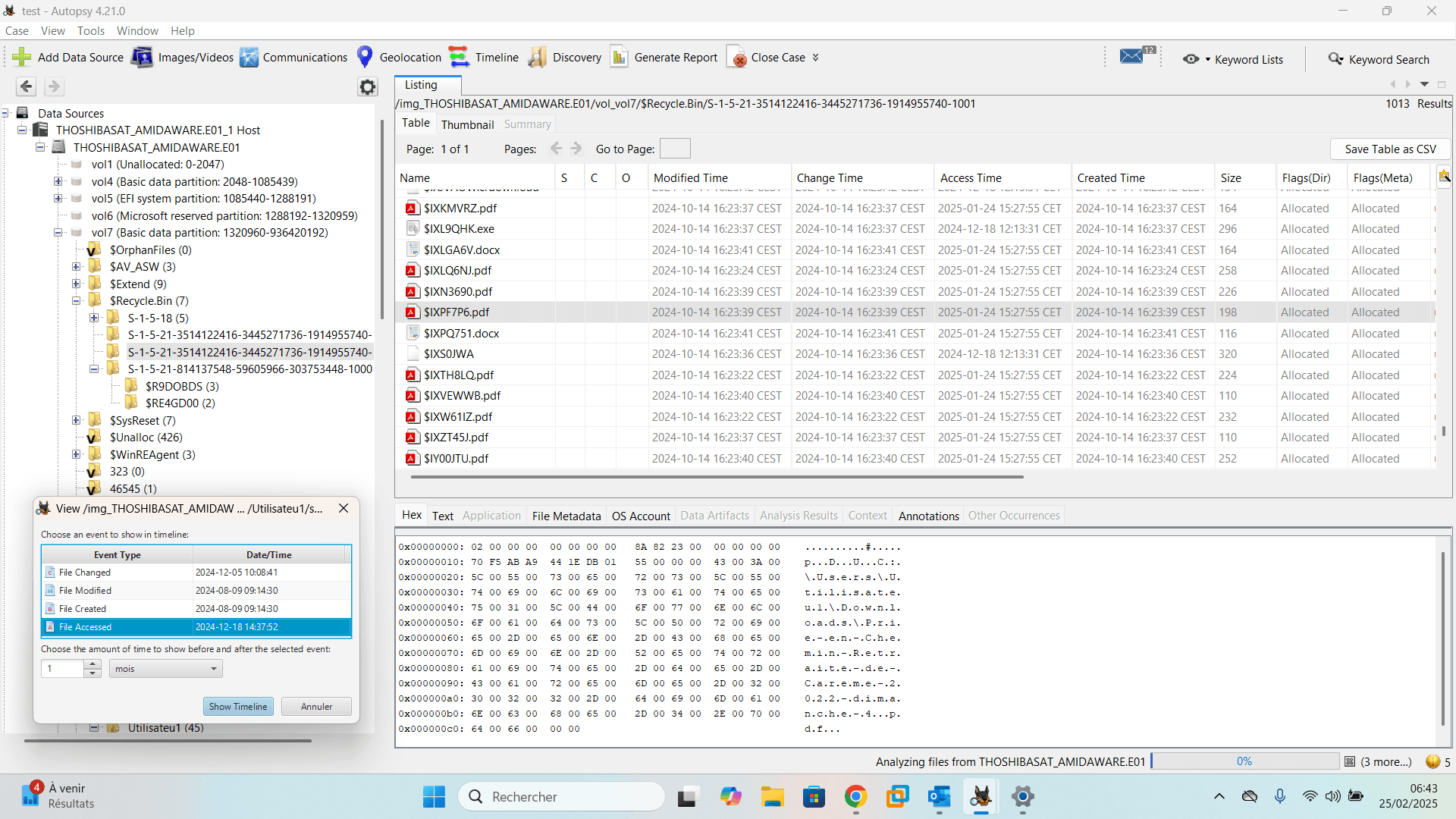

Die Analyse eines forensischen Disk-Images ist ein wesentlicher Schritt bei der Extraktion, Untersuchung und Interpretation von Daten, die in einem digitalen Medium enthalten sind. Ziel ist es, relevante Elemente für eine Untersuchung zu identifizieren, egal ob es sich um die Wiederherstellung gelöschter Dateien, die Suche nach verdächtigen Aktivitäten oder die Extraktion digitaler Beweise handelt.

Autopsy ist ein weit verbreitetes Open-Source-Forensik-Tool für die Analyse von Disk-Images. Es bietet eine intuitive grafische Benutzeroberfläche, die auf The Sleuth Kit (TSK) basiert, einer Sammlung leistungsstarker Module zum Durchsuchen von Dateisystemen, Analysieren von Metadaten, Extrahieren von digitalen Artefakten und Identifizieren von Aktivitätsspuren.

Autopsy ist kostenlos erhältlich und mit Windows, Linux und macOS kompatibel. Um es zu installieren :

- Laden Sie Autopsy von der offiziellen Website herunter.

- Installieren Sie die Software, indem Sie dem Installationsassistenten folgen.

- Nach Abschluss der Installation starten Sie Autopsy und erstellen einen neuen forensischen Fall, um mit der Analyse zu beginnen.

Hauptfunktionen von Autopsy für die forensische Analyse

Autopsy ist ein umfassendes forensisches Tool, das die gründliche Analyse eines Disk-Images im Rahmen einer digitalen Untersuchung ermöglicht. Es bietet eine intuitive Benutzeroberfläche und enthält mehrere spezialisierte Module, die das Durchsuchen von Dateisystemen, die Wiederherstellung gelöschter Daten und die Extraktion digitaler Artefakte erleichtern.

- Dateisystemanalyse: Unterstützung der Formate NTFS, FAT, EXT und HFS+, Unterscheidung zwischen sichtbaren und versteckten Dateien, Zugriff auf Metadaten und Systemprotokolle.

- Wiederherstellung gelöschter Dateien: Analyse von Festplattensektoren, Wiederherstellung gelöschter Dateien und Wiederherstellung von Dokumenten, Bildern, Videos oder Archiven, solange sie noch nicht überschrieben wurden.

- Extraktion von Systemartefakten: Browserverlauf, Ereignisprotokolle, kürzlich ausgeführte Programme und Netzwerkverbindungen, mit denen sich die auf einem Gerät ausgeführten Aktionen nachvollziehen lassen.

- Metadatenanalyse: Extraktion versteckter Informationen aus Dateien, z. B. EXIF-Daten von Bildern, Änderungsdaten von Dokumenten und Zugriffsberechtigungen.

- Erweiterte Suche und Indizierung: Suchmaschine zur Ermittlung von Schlüsselwörtern in Dateien, E-Mails und Systemprotokollen mit automatischer Extraktion des Textinhalts.

- Analyse von Mediendateien: Erkennung expliziter Inhalte, Extraktion von Miniaturbildern und Analyse der Metadaten von Bildern und Videos.

- Kartierung digitaler Interaktionen: Identifizierung von Verbindungen zu entfernten Servern, Austausch in sozialen Netzwerken und E-Mail-Protokollen, um verdächtige Kommunikation nachzuvollziehen.

- Erstellungforensischer Berichte: Erstellung detaillierter Berichte in PDF, HTML oder CSV, in denen die identifizierten Artefakte, die erkannten Änderungen und die Chronologie der Ereignisse zusammengefasst sind.

Mit diesen Funktionen kann Autopsy ein Disk-Image effektiv nutzen, um relevante Informationen zu extrahieren und Ereignisse, die auf einem Computersystem stattgefunden haben, zu rekonstruieren.

Ist es möglich, eine forensische Analyse zu kompromittieren?

In den Bereichen Regierung, Militär, Finanzen und Industrie beruht die Kompromittierung einer forensischen Analyse auf Techniken, mit denen die Wiederherstellung von Daten verhindert und alle Spuren digitaler Aktivitäten gelöscht werden sollen. Im Gegensatz zum einfachen Löschen von Dateien, bei dem verwertbare Fragmente zurückbleiben, müssen fortgeschrittene Methoden wie dassichere Überschreiben von Daten angewendet werden.

Allerdings reicht eine Softwarelöschung möglicherweise nicht aus, wenn an anderer Stelle externe Systemprotokolle oder Datensicherungen existieren. Daher verwenden sensible Organisationen manchmal temporäre Systeme wie Live-OS (Tails, Whonix), die nichts auf den Datenträger schreiben und so eine Wiederherstellung nach der Nutzung verhindern. Andere Methoden umfassen die vollständige Verschlüsselung von Datenträgern mit sofortiger Löschung des Schlüssels, wodurch die Daten völlig unbrauchbar werden. Einige Hochsicherheitsinfrastrukturen setzen sogar Selbstzerstörungsmechanismen ein, die sensible Dateien bei unberechtigtem Zugriff automatisch löschen.

Wenn der Schutz der Daten absolut sein muss, ist die einzige unfehlbare Lösung die physische Zerstörung des Datenträgers. Eine Festplatte kann entmagnetisiert werden, sodass die magnetischen Platten nicht mehr gelesen werden können, oder geschreddert werden, um jede Zugriffsmöglichkeit auf die Daten zu zerstören. Bei SSDs, die Informationen in elektronischer Form speichern, garantiert nur die Zerstörung der Speicherchips eine vollständige Löschung. Nur durch diese Kombination von Techniken (Löschen, Verschlüsseln und Hardwarezerstörung) kann eine forensische Analyse völlig unwirksam gemacht werden.