Blog informatique : des tutoriels et astuces pour répondre à vos questions

Les tutoriels informatiques d’Assistouest vous aident à résoudre facilement vos problèmes sur Windows, macOS ou Linux grâce à des explications et astuces pratiques.

Découvrez aussi nos nouveaux cours informatiques gratuits en ligne pour débutants et séniors.

Les derniers tutoriels et astuces informatiques

Nos tutoriels informatiques vous accompagnent pas à pas dans la résolution de vos problèmes, la configuration de vos systèmes et la découverte de nouvelles fonctionnalités Windows, Linux et macOS.

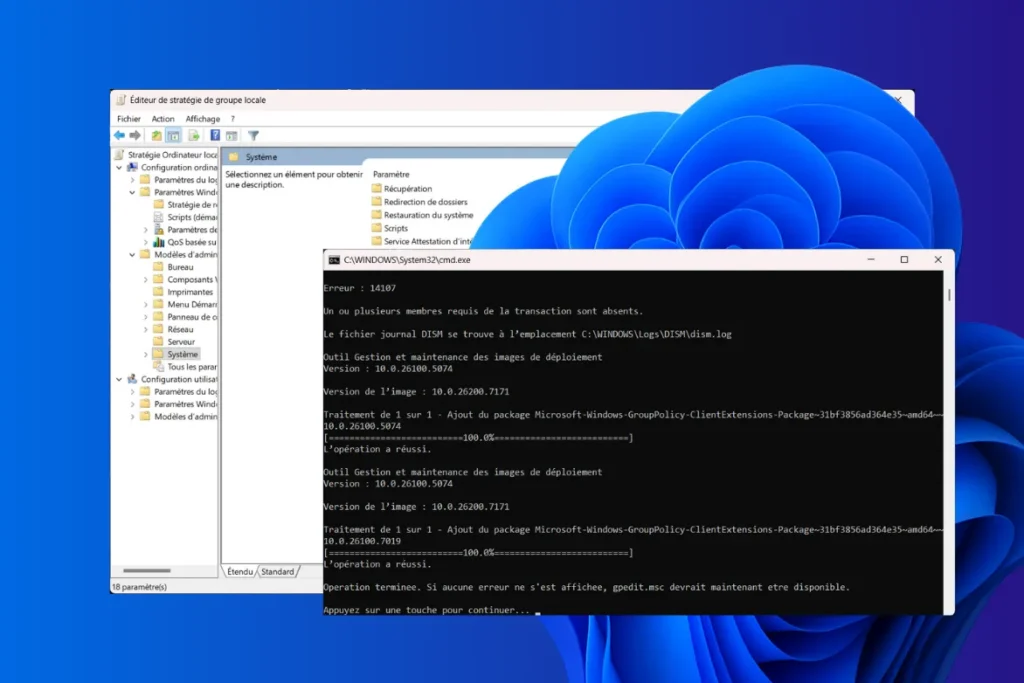

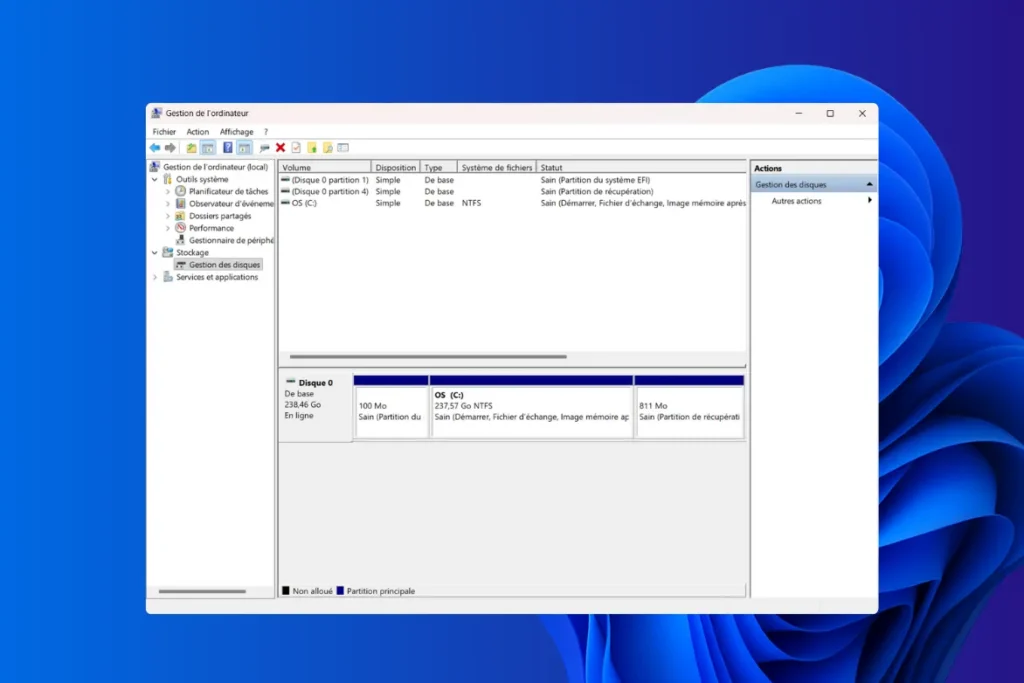

La maintenance d’un PC exige plus que la suppression des fichiers temporaires

La suppression des fichiers inutiles ne résout pas les vrais dysfonctionnements de Windows. Une maintenance complète repose aussi sur la réparation et l’intégrité du système. Voici ce qu’il faut retenir.

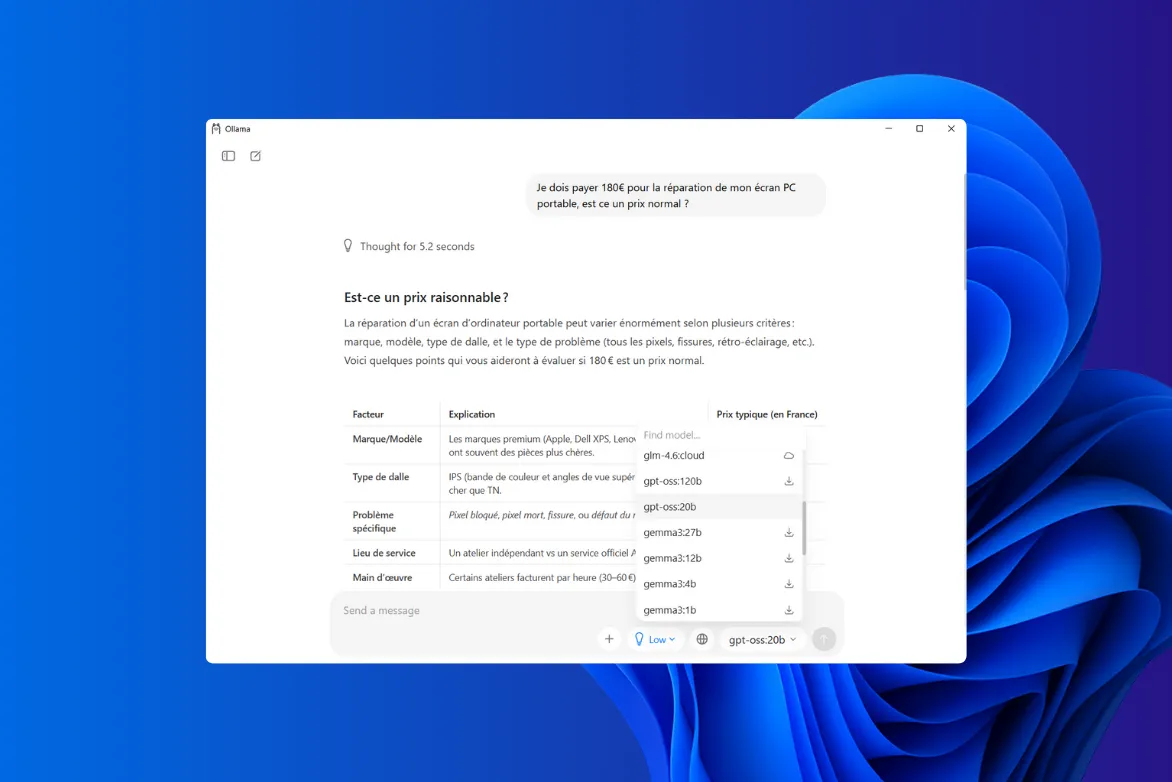

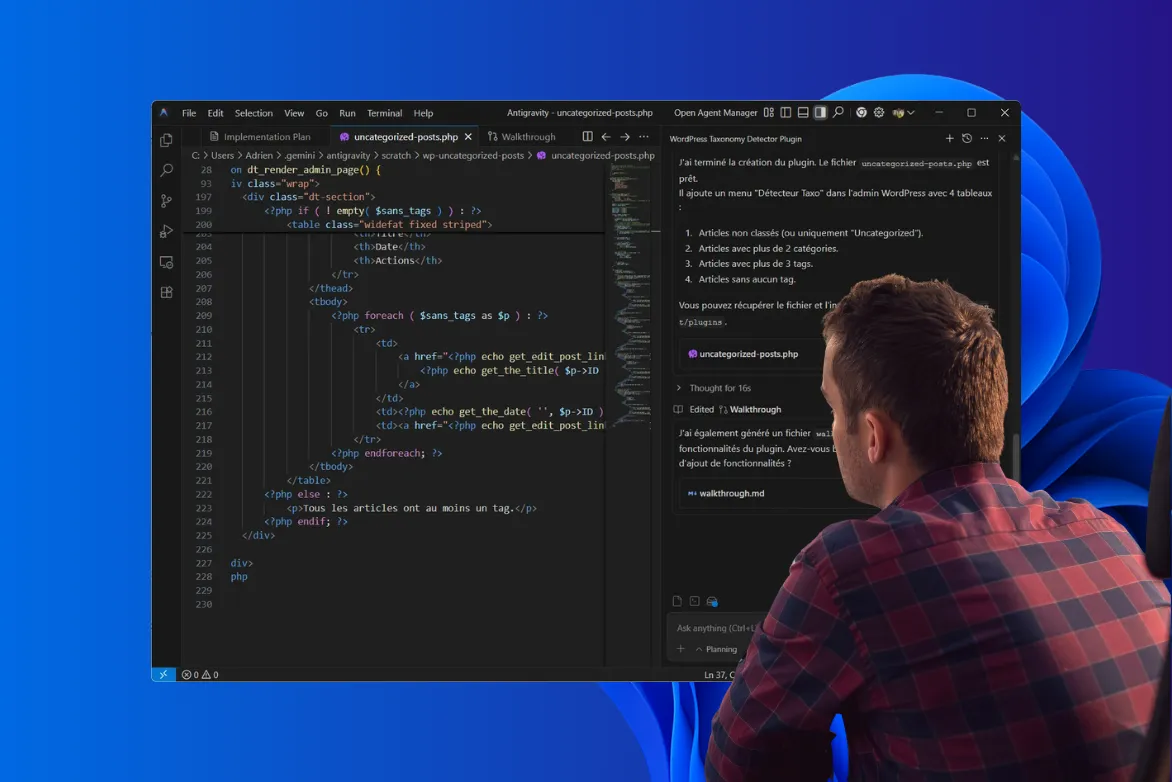

Antigravity : le terminal IA de Google qui code à votre place

Découvrez Antigravity, le terminal IA de Google qui analyse un projet, modifie les fichiers, lance les commandes et automatise la création de code.

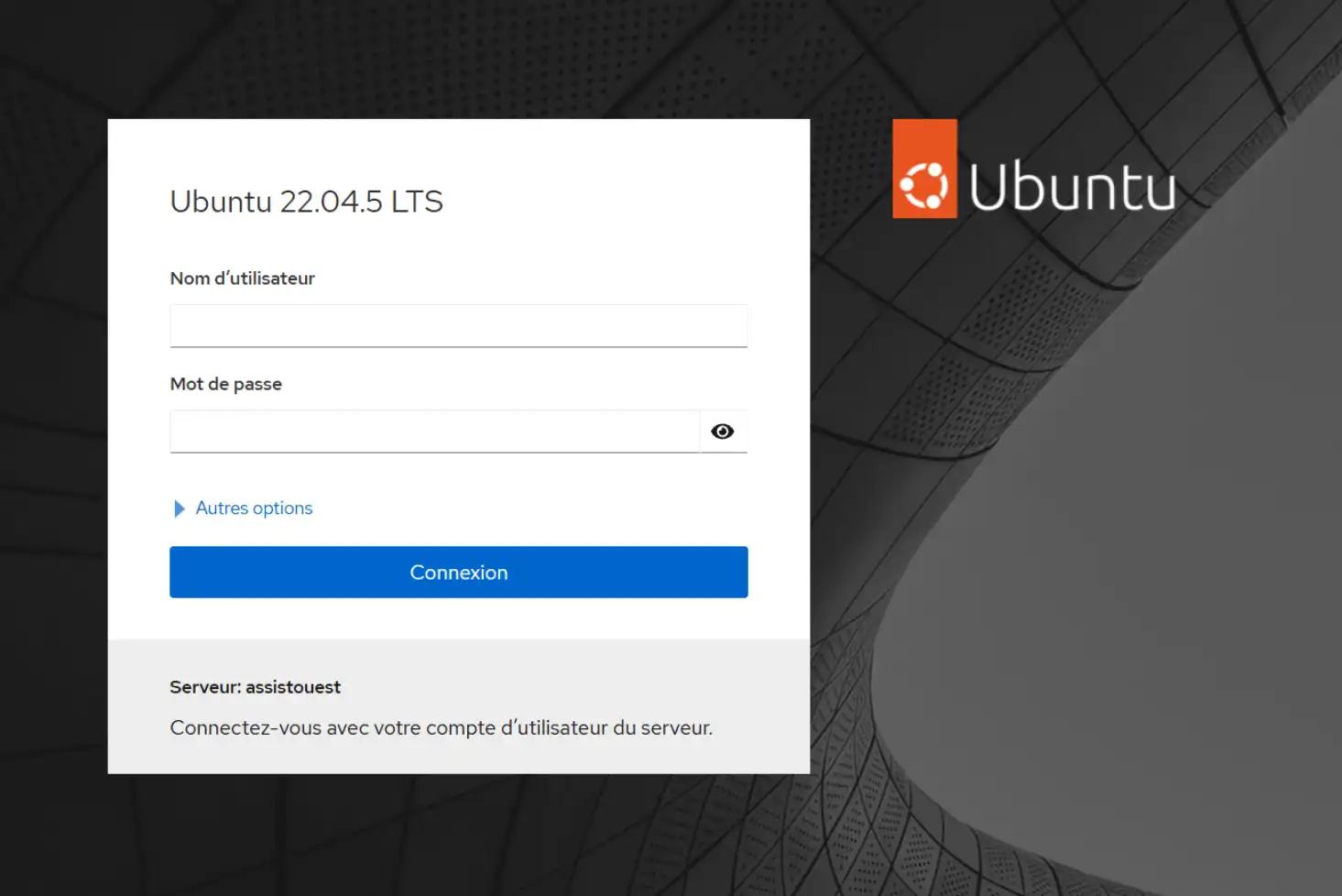

Cockpit : Le tableau de bord Ubuntu pour les admins Linux

Découvrez Cockpit, l’interface web idéale pour administrer un serveur Ubuntu. Supervisez vos services, ressources et logs système en temps réel, directement depuis votre navigateur en local ou à distance.

Les meilleurs hébergements d’adresses mail pas chers en 2025

Trouvez l’hébergement mail le plus adapté à votre budget. Des solutions professionnelles, sécurisées et fiables pour créer votre adresse e-mail personnalisée à petit prix.

Astuces, guides et tutoriels pour apprendre l'informatique

Notre blog informatique est un espace dédié aux tutoriels, conseils et astuces PC pour vous aider à mieux comprendre et entretenir votre matériel. Vous trouverez des articles complets sur la réparation d’ordinateur, l’optimisation Windows, la sécurité en ligne ou encore les outils logiciels à connaître pour améliorer votre productivité et votre confort. Chaque tutoriel informatique est rédigé par un technicien et adapté aux besoins des particuliers comme des professionnels pour résoudre une panne, accélérer votre PC, installer un antivirus ou simplement apprendre à utiliser un logiciel.

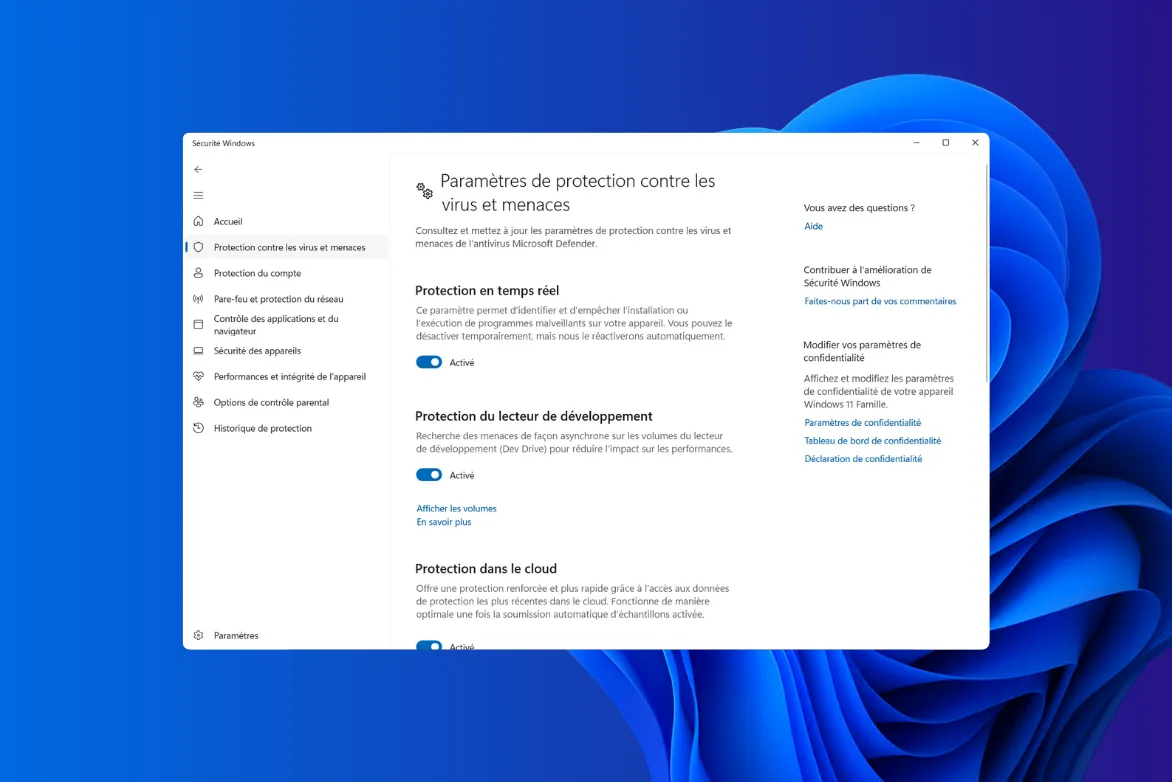

Protégez vos données et votre vie privée grâce à nos astuces cybersécurité de la protection contre les virus, l’utilisation d’un VPN, l’authentification, le chiffrement des fichiers ou encore la gestion des mots de passe pour prévenir les attaques et vous aider à adopter les bons réflexes face aux menaces en ligne.

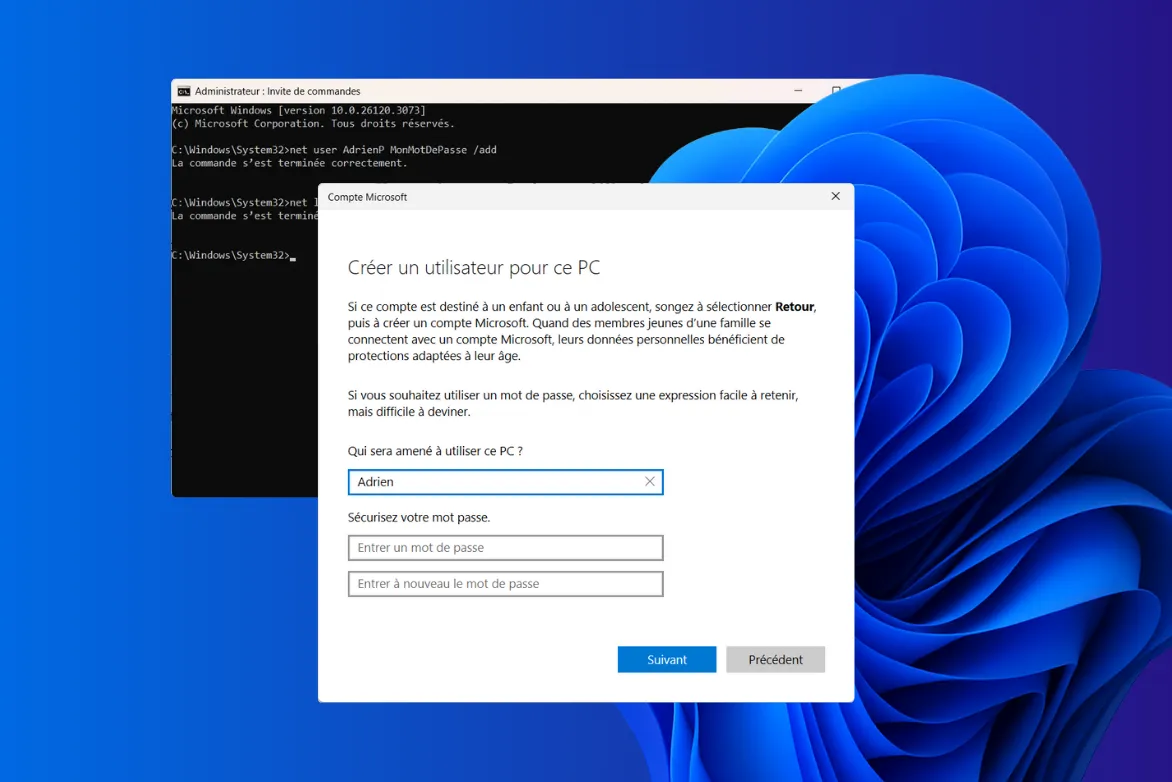

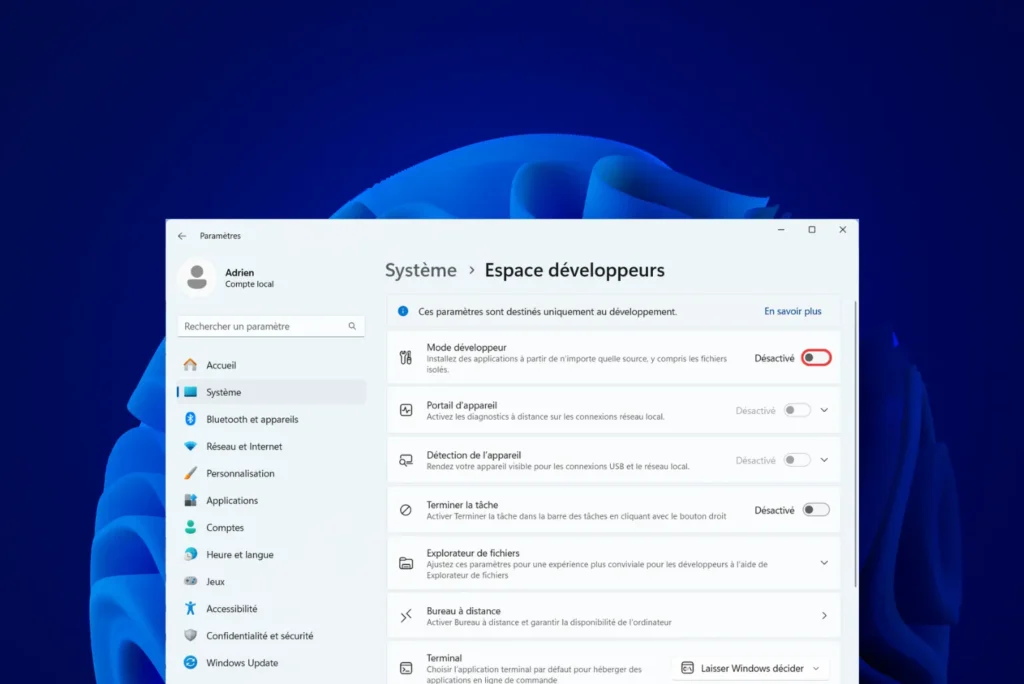

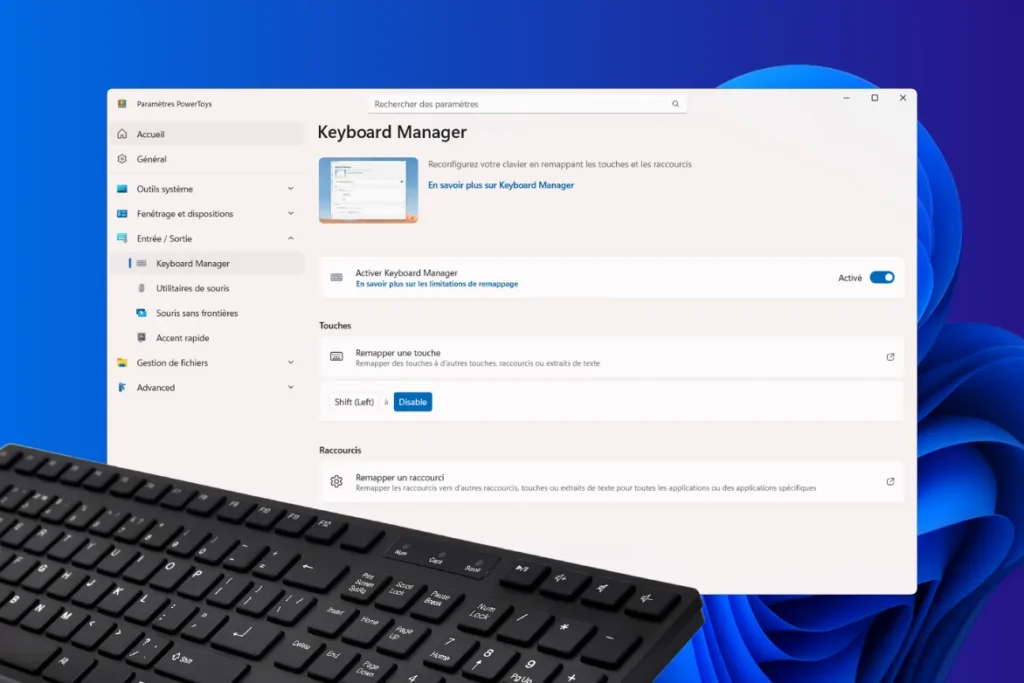

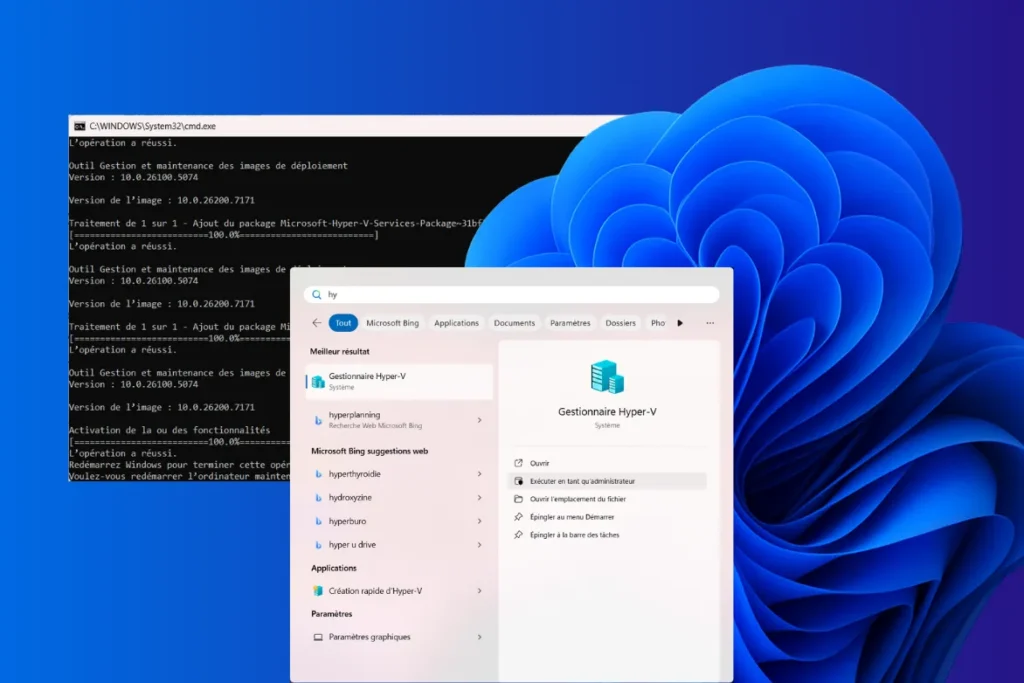

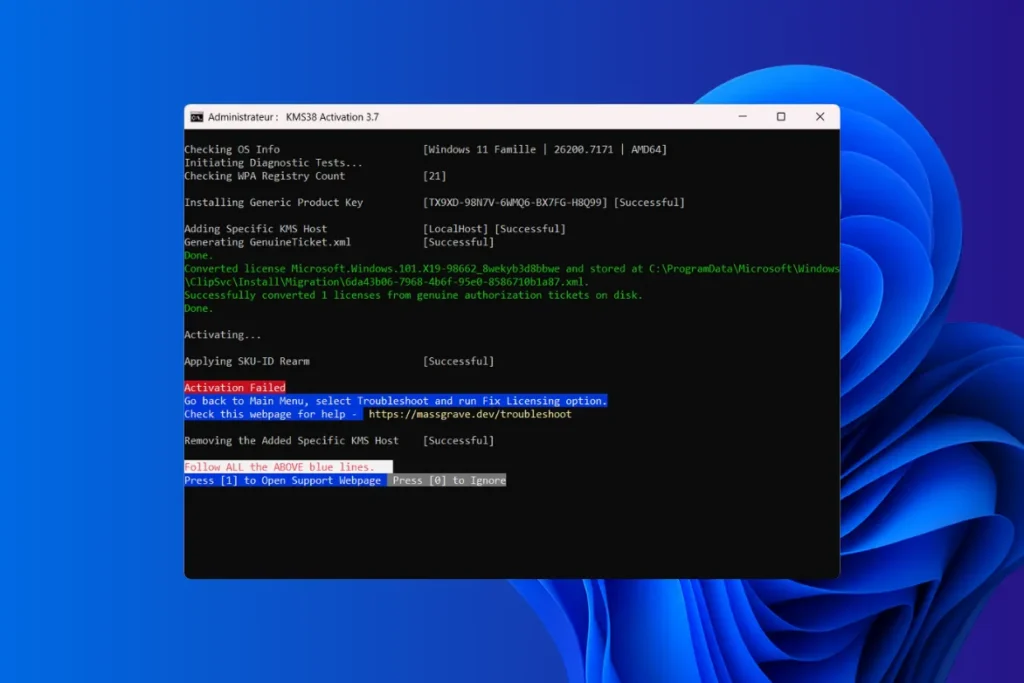

Découvrez nos tutoriels Windows conçus pour vous aider à utiliser et dépanner votre ordinateur facilement. Du nettoyage de disque à la réinstallation complète du système, en passant par la gestion des pilotes. Captures d’écran et astuces pour résoudre les erreurs et tirer le meilleur parti de votre PC.

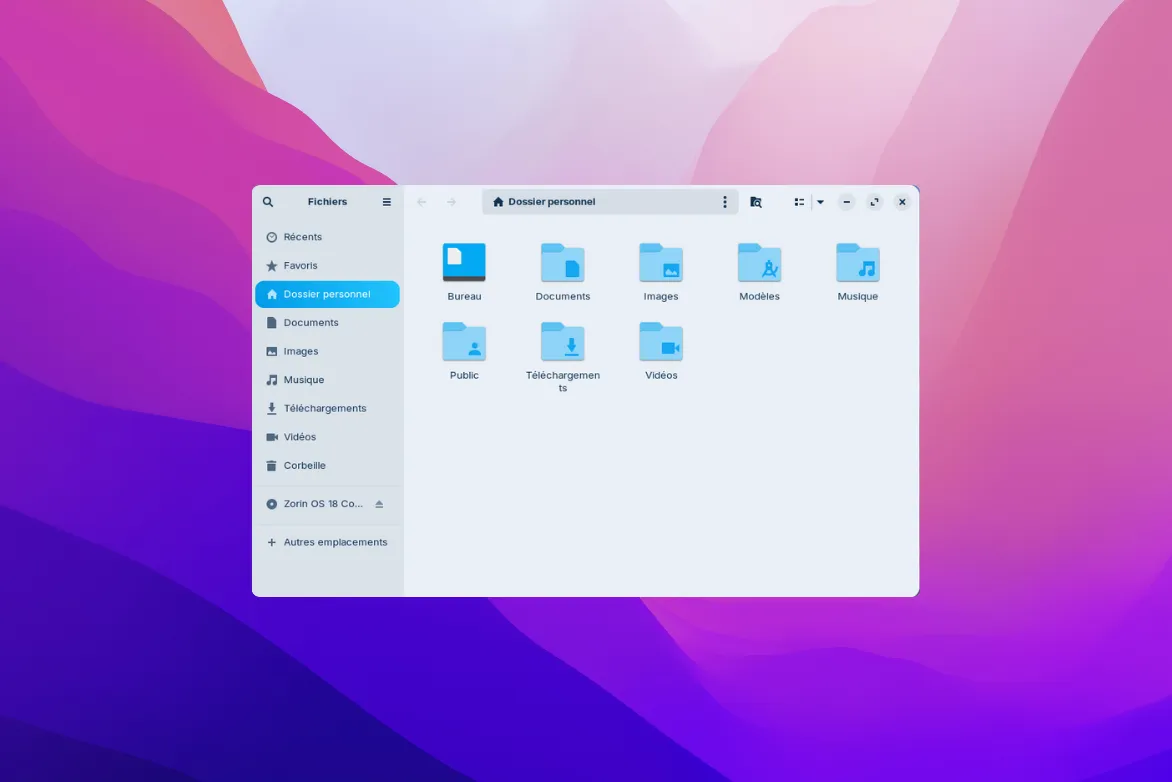

Nos tutoriels Linux vous aident à explorer le monde des distributions libres comme Ubuntu, Debian ou Linux Mint. Vous apprendrez à installer Linux aux côtés de Windows, à configurer votre système, à gérer les paquets ou à sécuriser votre poste de travail pour débutant ou utilisateur avancé.

Avant d’acheter un ordinateur, un antivirus ou un périphérique, consultez nos guides d’achat informatique. Ils vous aident à comparer les modèles, choisir le meilleur rapport qualité-prix et éviter les mauvaises surprises, nos comparatifs vous orientent vers les meilleures options selon votre budget et votre usage.

Tous nos articles informatique et high-tech

Le blog informatique d’Assistouest publie régulièrement des analyses, comparatifs et conseils pour mieux comprendre le monde du numérique. Retrouvez nos derniers articles ci-dessous.

Créé par Adrien Piron, technicien et rédacteur, Assistouest partage depuis 2019 des tutoriels et conseils informatiques destinés aux particuliers, apprentis et professionnels afin de rendre l’informatique plus simple et accessible à tous.