¿Cree que su contraseña es suficiente para proteger sus cuentas en Internet? Piénselo otra vez. Los ciberataques van en aumento y los piratas informáticos son cada vez más ingeniosos. La autenticación de dos factores (2FA) es un arma formidable en la lucha contra estas amenazas. Descubra en este artículo cómo funciona la autenticación multifactor y cómo mejora la ciberseguridad.

Estadísticas alarmantes sobre la seguridad de las contraseñas

La seguridad de las contraseñas es una de las principales preocupaciones, y las cifras hablan por sí solas. Según un estudio reciente, el 81% de las violaciones de datos se deben a contraseñas débiles o comprometidas. Esto pone de manifiesto una realidad alarmante: muchas personas siguen utilizando prácticas de riesgo que exponen su información sensible a ciberataques.

Entre las contraseñas más frecuentemente comprometidas figuran clásicos como 123456, password, admin y qwerty. A pesar de las advertencias de los expertos, el 25% de los usuarios sigue admitiendo que utiliza contraseñas fáciles de adivinar. Peor aún, el 39% de los internautas reutiliza las mismas contraseñas en varias cuentas, lo que permite a los piratas informáticos acceder rápidamente a varios servicios una vez que una sola contraseña ha sido comprometida.

Los ciberdelincuentes también utilizan herramientas sofisticadas como los ataques de fuerza bruta o de diccionario para probar millones de combinaciones en cuestión de segundos. Frente a estas amenazas, la vida media de una contraseña débil es casi nula cuando se convierte en objetivo.

2FA: los piratas no tienen la última palabra

A diferencia de la simple verificación de contraseñas, la 2FA se basa en una doble validación: lo que sabes(tu contraseña) y lo que tienes (como un código temporal enviado a tu teléfono o generado por una aplicación). Esta segunda capa de seguridad inutiliza una contraseña robada o adivinada. Por ejemplo, si un pirata informático consigue acceder a su contraseña mediante una filtración de datos o un ataque de fuerza bruta, se encontrará bloqueado cuando se le solicite un código 2FA.

Las cifras lo demuestran: con la 2FA activada, los riesgos de intrusión disminuyen drásticamente, porque los hackers tienen ahora que superar un obstáculo adicional que no pueden eludir fácilmente.

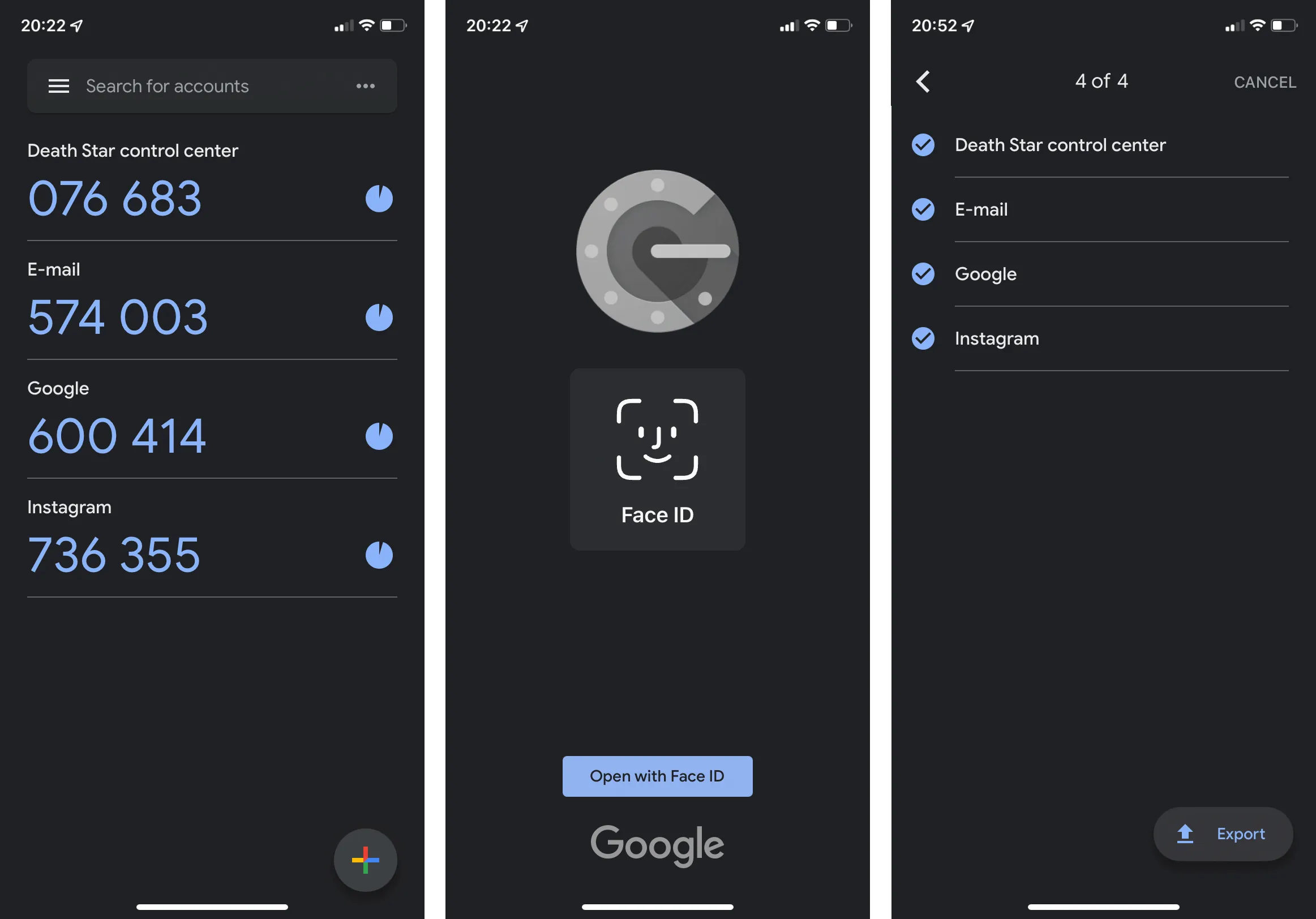

Aplicaciones como Google Authenticator, Microsoft Authenticator y FreeOTP son soluciones gratuitas para generar códigos temporales únicos.

Al adoptar 2FA, no da a los piratas informáticos la oportunidad de llevar a cabo su ataque. Esta tecnología le permite mantener el control sobre sus cuentas, incluso si su contraseña se ve comprometida. Después de todo, en la batalla por la seguridad en Internet, es mejor estar preparado que desarmado.

¿Cómo funciona la autenticación de dos factores (2FA)?

La autenticación de dos factores (2FA) se basa en el requisito de dos pruebas separadas de identidad digital. Estas pruebas suelen combinar algo que usted conoce (una contraseña) y algo que posee (un código o dispositivo). Aunque un pirata informático consiga su contraseña, no podrá acceder a su cuenta sin el segundo factor.

Existen varios métodos para generar este segundo factor, siendo los más comunes los basados en los algoritmos TOTP y HOTP, que funcionan con aplicaciones y dispositivos físicos.

TOTP: Contraseña de un solo uso basada en el tiempo

TOTP es un método basado en el tiempo para generar códigos temporales.

- Sincronización horaria: el servidor de autenticación y su dispositivo (smartphone, llave de seguridad) utilizan un reloj común para generar un código único.

- Cálculo del código: un algoritmo toma como entrada una clave secreta compartida (generada durante la configuración) y la hora actual, y a continuación produce un código temporal.

- Caducidad: Este código es válido durante un tiempo limitado, generalmente entre 30 y 60 segundos. Una vez caducado, se genera un nuevo código.

Y así sucesivamente.

HOTP: contraseña de un solo uso basada en HMAC

HOTP es un método basado en contadores para generar contraseñas de un solo uso.

- Contador incremental: HOTP utiliza un contador que se incrementa con cada generación de código.

- Clave secreta: Al igual que en TOTP, el servidor y el dispositivo del usuario comparten una clave secreta.

- Cálculo del código: un algoritmo combina la clave secreta y el contador para producir una contraseña única.

Los códigos no dependen del tiempo, lo que puede ser útil en contextos en los que la sincronización horaria es difícil, pero requiere una gestión rigurosa del contador para evitar la desincronización.

HOTP se utiliza a menudo en dispositivos de hardware como tokens RSA o YubiKeys para proporcionar contraseñas únicas sin dependencia temporal.