Les meilleurs VPN pour naviguer anonymement en 2026

Découvrez les meilleurs VPN pour naviguer anonymement, protéger vos données et éviter le pistage en ligne en 2026.

Découvrez des guides pratiques, des analyses techniques et des outils éprouvés pour prévenir les intrusions, sécuriser vos connexions et renforcer vos infrastructures. Les solutions modernes pour protéger vos données : chiffrement, authentification, protection réseau. Conçu pour les particuliers curieux comme pour les entreprises en quête d’excellence.

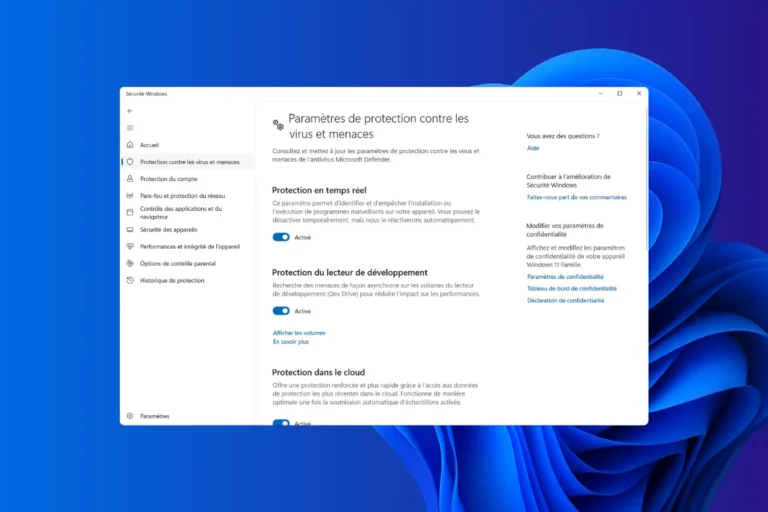

Désactivez temporairement Windows Defender en quelques clics. Suivez notre guide pour mettre en pause l'antivirus intégré de Windows.

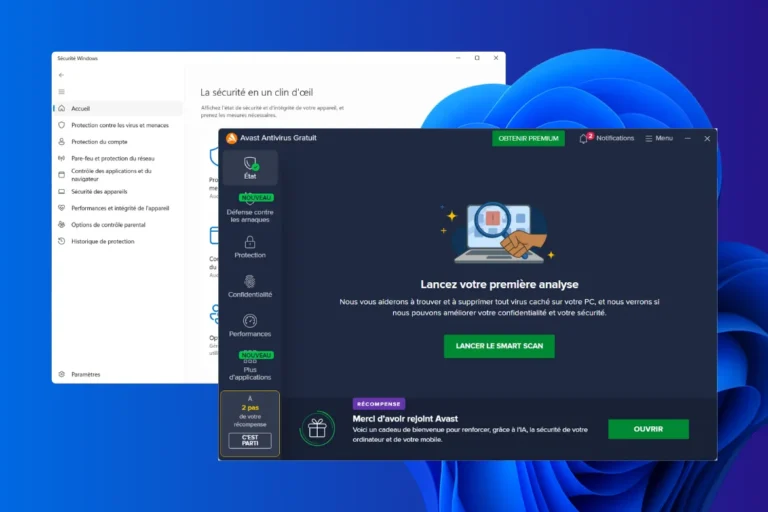

Antivirus gratuit ou payant : faut-il encore payer pour être protégé ? Découvrez ce que valent les solutions intégrées et quelles bonnes pratiques renforcent votre sécurité.

Découvrez les meilleurs VPN pour naviguer anonymement, protéger vos données et éviter le pistage en ligne en 2026.

Découvrez comment le Flipper Zero permet d’apprendre le pentest des systèmes sans fil de façon concrète, accessible et progressive, même sans être expert en sécurité.

Apprenez à limiter le fingerprinting de votre PC Windows grâce à des réglages simples et efficaces. Protégez votre vie privée sans sacrifier le confort de navigation.

Découvrez Parisa Tabriz, la cheffe sécurité de Google Chrome, mène la lutte mondiale contre les failles et défend un web plus sûr.

Des chercheurs ont découvert une méthode pour jailbreaker GPT-5 en contournant ses filtres de sécurité grâce à la technique Echo Chamber et à la narration guidée.

Découvrez le parcours de Joanna Rutkowska, créatrice de Qubes OS, le système d’exploitation ultra-sécurisé recommandé par Edward Snowden et pionnière de la cybersécurité moderne.

Découvrez 14 méthodes vraiment efficaces pour bloquer toutes les publicités sur Internet : extensions, navigateurs, DNS filtrants, VPN et bien plus. Pour une navigation propre sur PC et mobile.

Installez AdGuard Home sur Linux et protégez votre réseau des publicités, trackers et malwares grâce à un serveur DNS local, rapide et personnalisable.

Marre des appels de spams et de démarcheurs ? Apprenez à utiliser les meilleures applications et astuces pour bloquer et identifier les appels indésirables sur Android.