En el marco de una investigación criminal o de un caso de ciberdelincuencia, el análisis de los soportes digitales es una etapa clave para la identificación de pruebas tangibles. La policía judicial, apoyada por expertos forenses digitales, aplica protocolos rigurosos para extraer, analizar y preservar los datos contenidos en un disco duro. Este proceso debe garantizar la integridad de la información respetando la cadena de pruebas. Pero, ¿cómo hacen estos especialistas para investigar un disco duro sin alterar las pruebas? Este artículo explora las diferentes etapas de la adquisición forense y las herramientas utilizadas por los investigadores para rastrear la historia digital de un sospechoso.

⚠️ Advertencia: Este artículo es una introducción, no una guía oficial de las investigaciones penales.

El análisis forense de un disco duro es una disciplina compleja que sigue protocolos estrictos cuando se lleva a cabo en un contexto forense. Este artículo pretende explicar, de forma accesible y práctica, los principales pasos y principios generales utilizados por los expertos forenses digitales. No se trata en absoluto de una guía oficial para llevar a cabo una investigación forense real.

Los investigadores especializados utilizan diversos programas y técnicas adaptados a las necesidades de cada investigación y deben cumplir los procedimientos legales para garantizar la integridad de las pruebas. Si desea saber más sobre el tema o progresar en este campo, es aconsejable realizar un curso de informática forense y consultar las normas vigentes.

¿Cómo investigan los expertos forenses un disco duro?

- ¿Qué es el análisis forense?

- Adquisición de una imagen de disco forense en Windows

- Informe de análisis forense del FTK Imager

- Análisis de una imagen de disco forense

- ¿Es posible comprometer un análisis forense?

¿Qué es el análisis forense?

El análisis forense es la disciplina que consiste en examinar sistemas informáticos, soportes digitales o redes para identificar, recopilar, conservar y analizar pruebas en caso de incidente de seguridad o investigación forense. Se basa en metodologías estrictas para garantizar la integridad de los datos y su admisibilidad ante un tribunal. Este proceso puede aplicarse en diversos contextos, desde la ciberdelincuencia y el robo de datos hasta el fraude y la violación de la confidencialidad.

Este análisis sigue varias etapas: la recogida de pruebas digitales, su conservación para evitar cualquier alteración, su examen detallado para identificar los elementos pertinentes y, por último, su interpretación en el marco de un informe de investigación. Se utilizan herramientas especializadas para extraer y examinar los rastros dejados en los discos duros, la memoria volátil, los registros del sistema y las comunicaciones de red. Estas investigaciones pueden revelar actividades sospechosas, la cronología de los acontecimientos y, a veces, incluso reconstruir archivos borrados.

De eso tratan exactamente las películas de espías.

Cuando un agente introduce una memoria USB en un ordenador para recuperar datos, crea una imagen forense del disco, es decir, una copia bit a bit del disco duro. Así se capturan todos los datos almacenados, incluidos los que se han borrado pero aún se pueden recuperar, los archivos ocultos y los metadatos para su posterior análisis.

Una vez creada la imagen de disco, puede estudiarse sin conexión utilizando software especializado como Autopsy o FTK (Forensic Toolkit), que veremos en esta guía práctica. Estas herramientas permiten buscar rastros de actividad, recuperar archivos borrados, examinar los registros del sistema e incluso analizar las contraseñas almacenadas. En escenarios de espionaje, este análisis permitiría al agente encontrar documentos confidenciales, comunicaciones cifradas o pruebas de compromiso.

Adquisición de una imagen de disco forense en Windows

La adquisición de una imagen de disco forense es una etapa clave de la investigación forense digital. Consiste en realizar una copia exacta, bit a bit, de un soporte de almacenamiento para analizar su contenido preservando la integridad de los datos originales. Esta metodología es esencial cuando se investigan incidentes de ciberseguridad, fraudes o análisis post mortem de un sistema comprometido.

En un marco legal, el uso de un bloqueador de escritura (hardware o software de bloqueo de escritura) es imprescindible para evitar cualquier modificación de los datos de origen. Esta precaución garantiza la admisibilidad de las pruebas digitales ante los tribunales.

Esta guía describe cómo adquirir una imagen de disco utilizando FTK Imager, una herramienta forense utilizada habitualmente para capturar y analizar soportes digitales.

- Descargue e instale FTK Imager desde el sitio web oficial de Exterro.

- Ejecute FTK Imager en modo administrador para acceder a los dispositivos físicos.

- Lanza la cámara FTK.

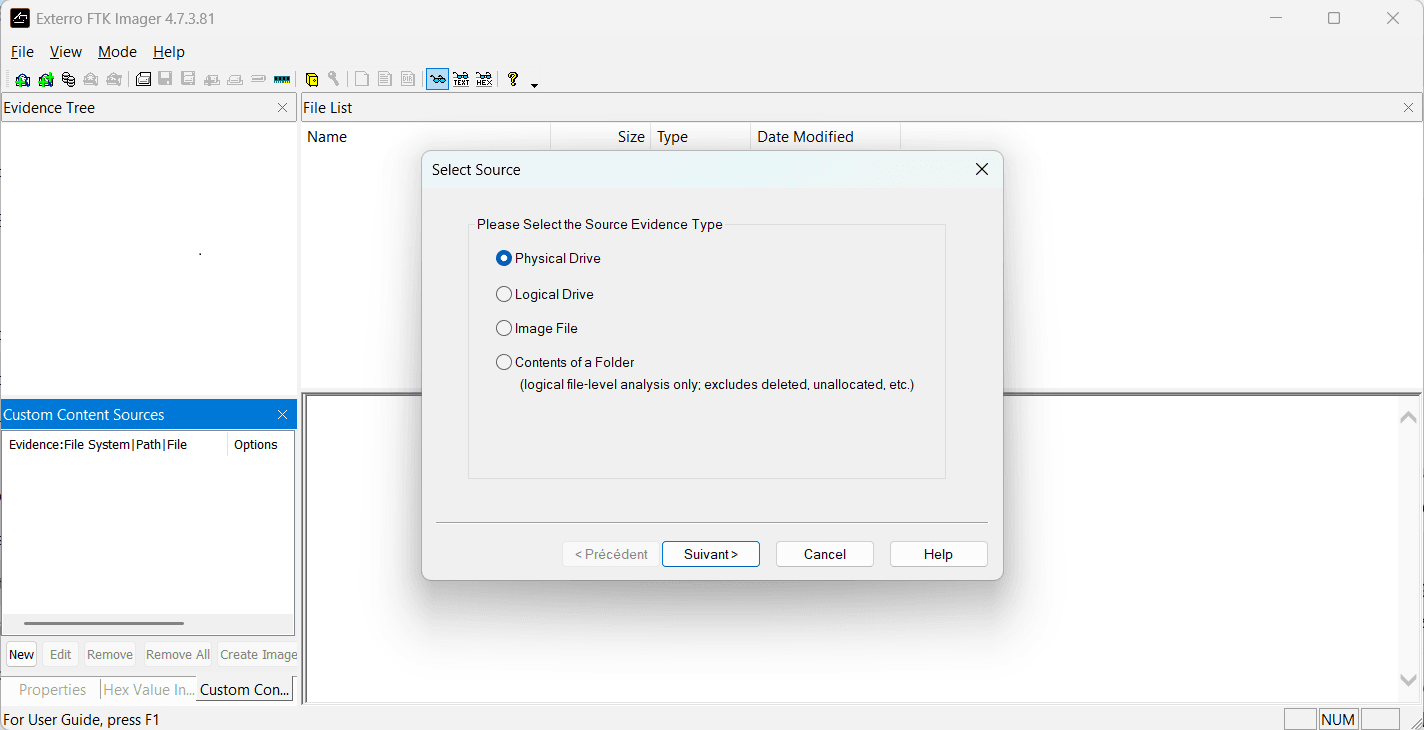

- Vaya a Archivo > Añadir elemento de prueba.

- Seleccione Unidad física para capturar todo el disco.

- Elija la unidad de origen de la lista y haga clic en Siguiente.

- Seleccione el formato de imagen deseado :

- E01 (EnCase Image Format): formato recomendado para la compresión y la generación automática de huellas digitales MD5/SHA1.

- RAW (dd): formato sin comprimir utilizado para el análisis en Linux.

- Haga clic en Siguiente.

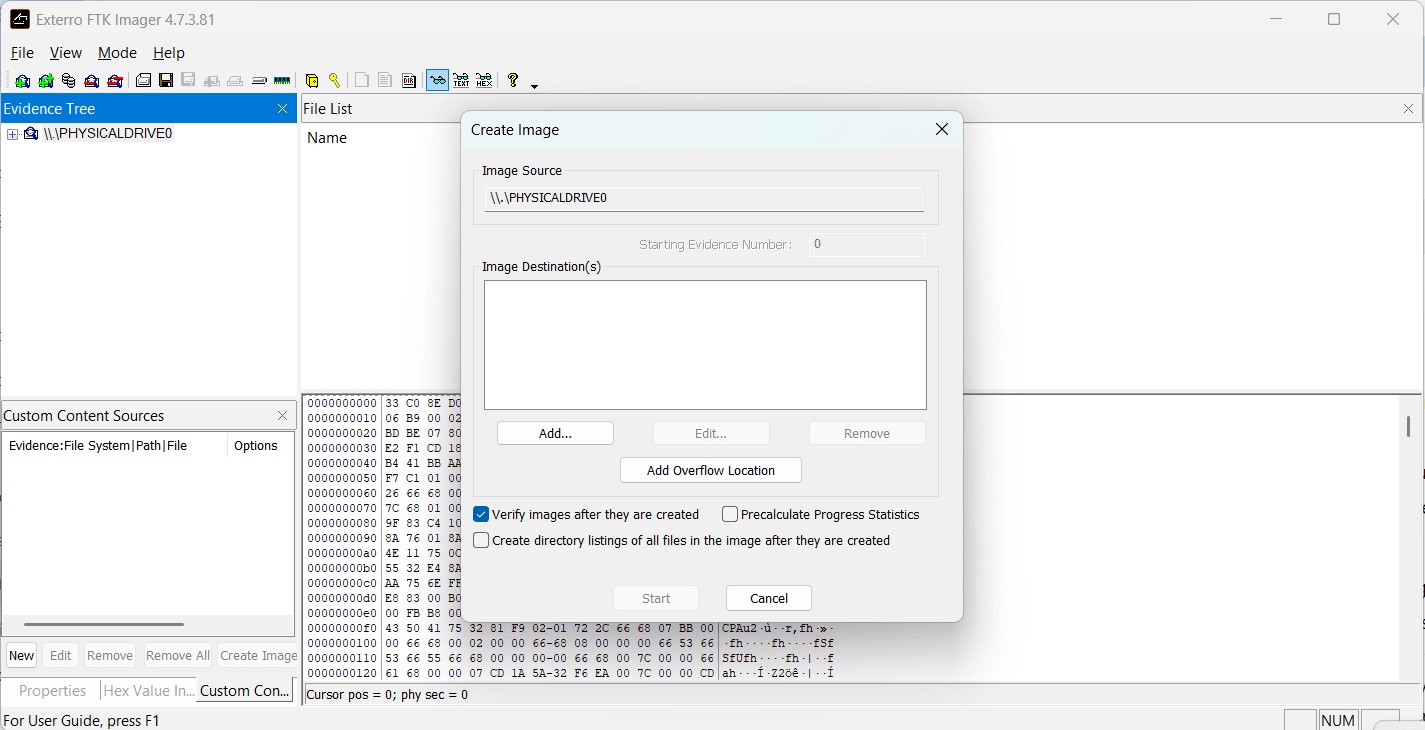

- Defina la ubicación de la copia de seguridad en un soporte de almacenamiento externo.

- Verificación de imágenes: active la opción Verificar imágenes después de crearlas para garantizar la integridad de los datos capturados.

- Inicie la adquisición haciendo clic en Iniciar.

La operación puede durar varias horas en función del tamaño del disco y del tipo de formato elegido.

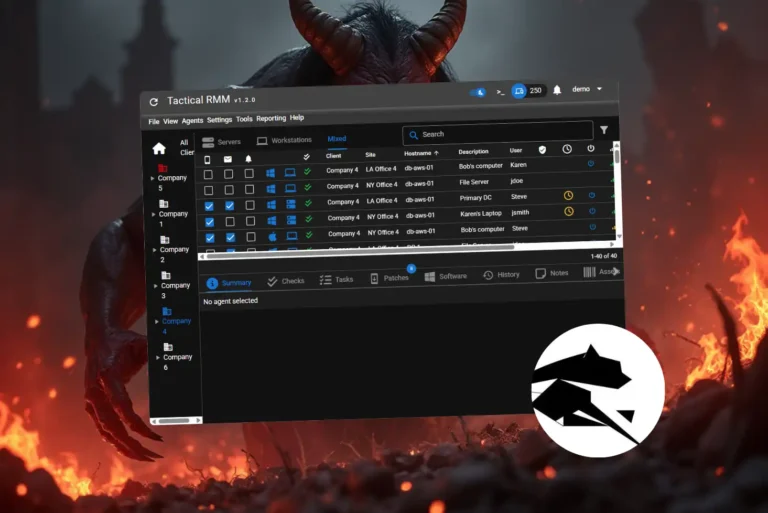

Informe de análisis forense del FTK Imager

Una vez finalizada la adquisición, se genera un informe detallado que se almacena en la carpeta de destino elegida. Este informe, creado automáticamente por FTK Imager, contiene información esencial sobre la imagen de disco capturada:

Creado por: Exterro® FTK® Imager 4.7.3.81

Información del Caso

Adquirido usando: ADI4.7.3.81

Número de caso: [No especificado]

Número de evidencia: [No especificado]

Descripción única: SSD500Go - TOSHIBA SATELLITE C55-A-15E

Examinador: Assistouest Informatique

Notas: RMM Tactique Amidaware

Información sobre el Ítem Evidencial Físico (Fuente)

Información del Dispositivo

Tipo de fuente: Física

Geometría del Disco

Cilindros: 58 369

Pistas por cilindro: 255

Sectores por pista: 63

Bytes por sector: 512

Total de sectores: 937 703 088

Información de la Unidad Física

Modelo: SABRENT SCSI Disk Device

Número de serie: DB9876543214E

Tipo de interfaz: SCSI

Unidad extraíble: No

Tamaño de los datos de origen: 457 862 MB

Recuento total de sectores: 937 703 088

Hashes Calculados

Checksum MD5: ac565393b5b32dc2d79257319214a9d2

Checksum SHA1: 60fc04837a76f6aadf5693835bf9d663b618f788

Información de la Imagen Forense

Inicio de adquisición: Lunes, 24 de febrero de 2025 - 16:40:28

Finalización de adquisición: Lunes, 24 de febrero de 2025 - 17:23:35

Lista de Segmentos

D:\TRACE\TOSHIBASAT_AMIDAWARE.E01

D:\TRACE\TOSHIBASAT_AMIDAWARE.E02

...Análisis de una imagen de disco forense

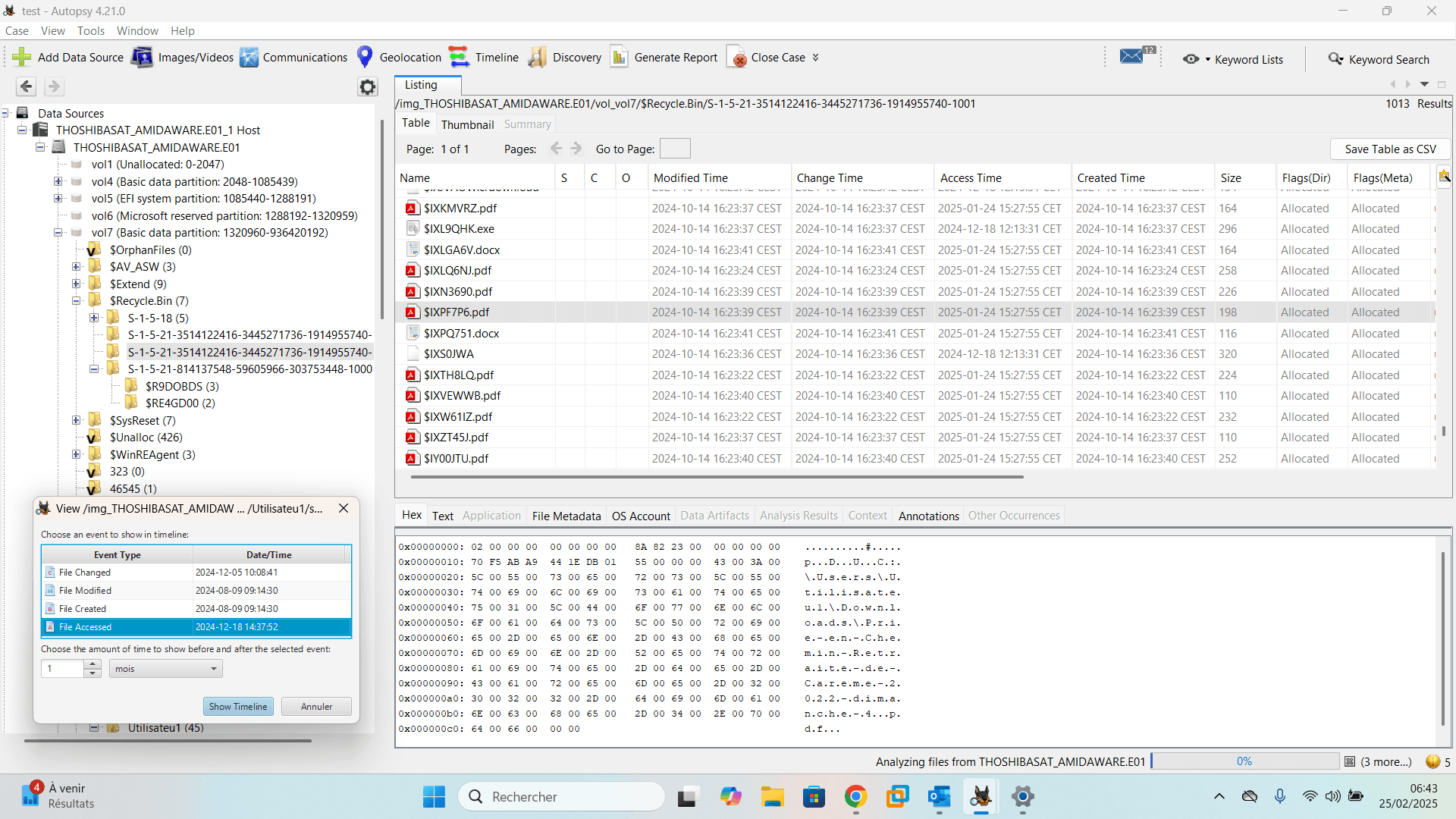

El análisis de una imagen de disco forense es un paso esencial para extraer, examinar e interpretar los datos contenidos en un soporte digital. El objetivo es identificar elementos relevantes para una investigación, ya se trate de recuperar archivos borrados, investigar actividades sospechosas o extraer pruebas digitales.

Autopsy es una herramienta forense de código abierto ampliamente utilizada para el análisis de imágenes de disco. Ofrece una interfaz gráfica intuitiva basada en The Sleuth Kit (TSK), un conjunto de potentes módulos para explorar sistemas de archivos, analizar metadatos, extraer artefactos digitales e identificar rastros de actividad.

Autopsy está disponible gratuitamente y es compatible con Windows, Linux y macOS. Para instalarlo :

- Descarga Autopsy desde el sitio web oficial.

- Instale el software siguiendo el asistente de instalación.

- Una vez finalizada la instalación, inicie Autopsy y cree un nuevo caso forense para comenzar el análisis.

Principales características de Autopsy para el análisis forense

Autopsy es una completa herramienta forense para el análisis en profundidad de una imagen de disco como parte de una investigación digital. Ofrece una interfaz intuitiva e incorpora una serie de módulos especializados para explorar sistemas de archivos, recuperar datos borrados y extraer artefactos digitales.

- Análisis del sistema de archivos: compatibilidad con los formatos NTFS, FAT, EXT y HFS+, distinción entre archivos visibles y ocultos, acceso a metadatos y registros del sistema.

- Recuperación de archivos borrados: análisis de sectores de disco, reconstitución de archivos borrados y recuperación de documentos, imágenes, vídeos o archivos siempre que no se hayan sobrescrito.

- Extracción de artefactos del sistema: historial de navegación, registros de eventos, programas ejecutados recientemente y conexiones de red, lo que permite rastrear las acciones realizadas en un dispositivo.

- Análisis de metadatos: extracción de información oculta de los archivos, como los datos EXIF de las imágenes, las fechas de modificación de los documentos y los permisos de acceso.

- Búsqueda avanzada e indexación: motor de búsqueda para identificar palabras clave en archivos, correos electrónicos y registros del sistema, con extracción automática de contenido textual.

- Análisis de archivos multimedia: detección de contenido explícito, extracción de miniaturas y análisis de metadatos de imagen y vídeo.

- Mapeo de interacciones digitales: identificación de conexiones a servidores remotos, intercambios en redes sociales y registros de correo electrónico para rastrear comunicaciones sospechosas.

- Generación de informes forenses: elaboración de informes detallados en PDF, HTML o CSV que combinan los artefactos identificados, las modificaciones detectadas y la cronología de los hechos.

Gracias a estas características, Autopsy puede explotar eficazmente una imagen de disco para extraer información relevante y reconstruir los eventos que han tenido lugar en un sistema informático.

¿Es posible comprometer un análisis forense?

En los sectores gubernamental, militar, financiero e industrial, comprometer un análisis forense se basa en técnicas diseñadas para impedir la recuperación de datos y borrar todo rastro de actividad digital. A diferencia del simple borrado de archivos, que deja fragmentos explotables, es necesario utilizar métodos avanzados como la sobrescritura segura de datos.

Sin embargo, el borrado por software puede no ser suficiente si existen registros externos del sistema o copias de seguridad en otro lugar. Por eso las organizaciones sensibles utilizan a veces sistemas temporales como Live OS (Tails, Whonix) que no escriben nada en el disco, impidiendo la recuperación tras su uso. Otros métodos incluyen el cifrado completo de los soportes con borrado instantáneo de la clave, lo que hace que los datos sean completamente inutilizables. Algunas infraestructuras de alta seguridad incluso implementan mecanismos de autodestrucción, borrando automáticamente los archivos sensibles en caso de acceso no autorizado.

Por último, cuando la protección de los datos debe ser absoluta, la única solución infalible es la destrucción física del soporte. Un disco duro puede desmagnetizarse, impidiendo la lectura de los platos magnéticos, o triturarse para destruir cualquier posibilidad de acceso a los datos. En el caso de las unidades SSD, que almacenan la información en formato electrónico, sólo la destrucción de los chips de memoria garantiza el borrado total. Sólo esta combinación de técnicas (borrado, cifrado y destrucción del hardware) puede hacer totalmente ineficaz un análisis forense.