Existe una cantidad astronómica de programas maliciosos, siendo los más conocidos los virus gracias a su contrapartida biológica (el virus de la gripe, por ejemplo). El término virus se utiliza a menudo para referirse al software malicioso, aunque el verdadero nombre de esta gran familia es malware. En este artículo voy a hablar de las distintas categorías de malware y de cómo protegerse contra ellas.

¿Cuáles son las diferentes categorías de malware?

- Sus conocimientos sobre virus informáticos necesitan actualizarse

- ¿Cuáles son los principales tipos de malware y cómo puede protegerse?

Sus conocimientos sobre virus informáticos necesitan actualizarse

La mayoría de la gente piensa que los virus son la gran familia del malware. Esta idea es incorrecta. De hecho, el término apropiado para todo el software malicioso es malware, abreviatura de malicious software. El malware comprende una serie de categorías, de las cuales los virus son sólo una.

El malware también incluye otros tipos de software malicioso como troyanos, gusanos, ransomware y spyware, por nombrar sólo algunos. Cada tipo de malware tiene sus propias características y modus operandi. Los virus, por ejemplo, son programas que se replican infectando otros archivos ejecutables, pero sólo representan una pequeña parte del ecosistema del malware.

¿Cuáles son los principales tipos de malware y cómo puede protegerse?

Exploraremos los principales tipos de malware, desde la familia de los virus hasta el temido ransomware. Veremos sus características, cómo funcionan y los signos reveladores de la infección, dándole las herramientas que necesita para reconocer y protegerse contra estas amenazas.

Virus informáticos: prevención y eliminación de amenazas para su sistema

Los virus son programas maliciosos diseñados para propagarse infectando otros archivos o programas de su ordenador. Una vez infectado, un virus puede dañar sus archivos, corromper su sistema operativo o incluso robar sus datos personales. Los virus suelen transmitirse a través de descargas de archivos o adjuntos de correo electrónico infectados.

¿Cómo funcionan los virus?

- Propagación a través de archivos ejecutables o scripts.

- El virus se adhiere a los archivos o a la tabla de arranque del sistema para ejecutarse cada vez que se inicia el ordenador.

- Puede corromper o borrar archivos, robar datos o incluso tomar el control total del sistema.

¿Cómo puedo protegerme de los virus?

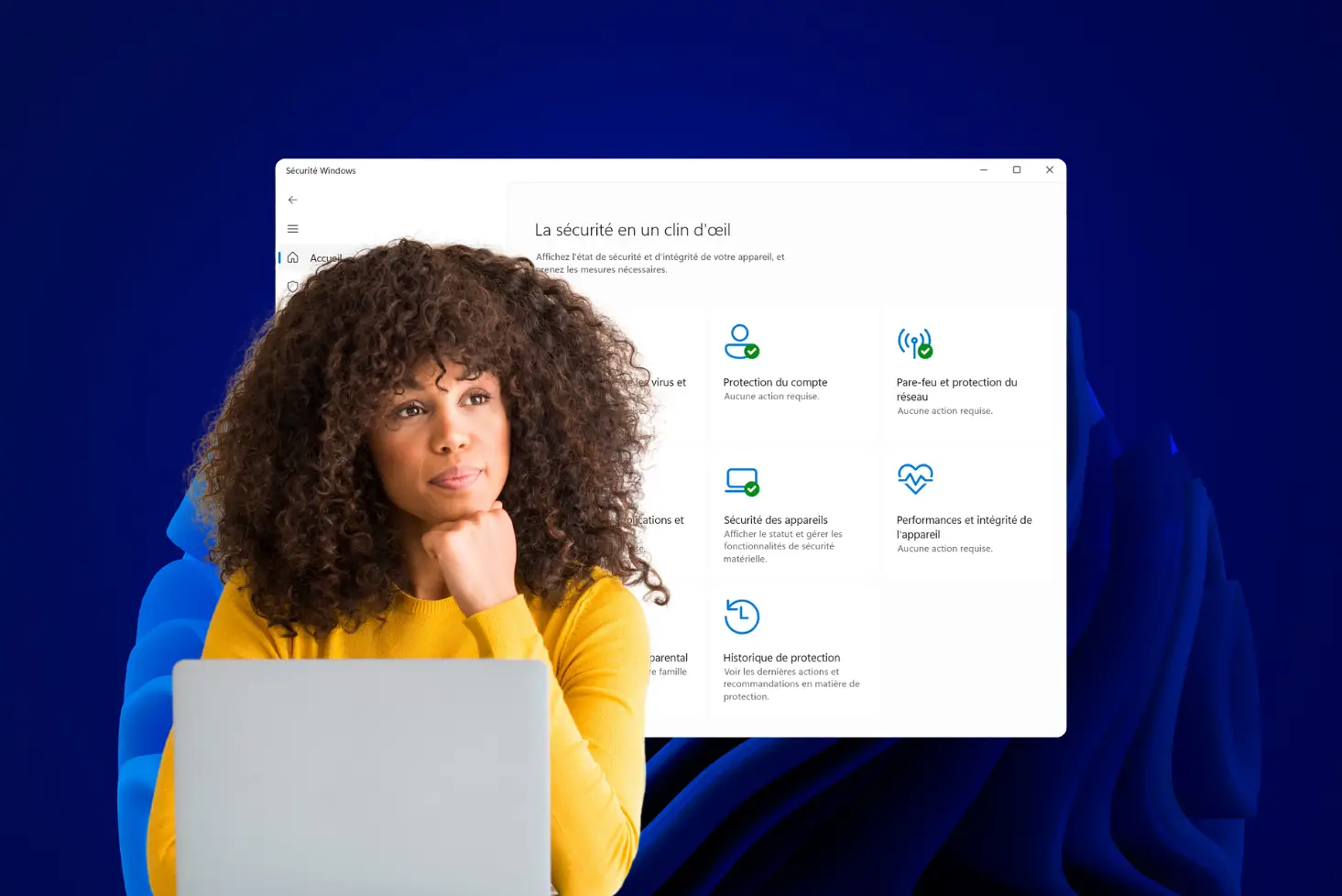

- Utilice un software antivirus fiable y manténgalo actualizado para escanear su sistema regularmente en busca de virus.

- Evite descargar software de fuentes poco fiables y asegúrese de comprobar los archivos descargados antes de abrirlos.

- Mantén tu sistema operativo y tus aplicaciones actualizados con los últimos parches de seguridad para tapar las vulnerabilidades que aprovechan los virus.

Gusanos informáticos: ¿cómo detectarlos y eliminarlos de su red?

Los gusanos son un tipo de malware que se propaga automáticamente por las redes informáticas aprovechando las vulnerabilidades del sistema. A diferencia de los virus, los gusanos no necesitan adjuntarse a los archivos para propagarse, lo que a menudo los hace más peligrosos y difíciles de contener. Pueden infectar un gran número de ordenadores en un corto espacio de tiempo, comprometiendo la seguridad de la red y de los datos.

¿Cómo funcionan los gusanos?

- Aprovecha agujeros de seguridad para propagarse automáticamente a otros ordenadores conectados a la misma red.

- Una vez infectado un ordenador, el gusano busca activamente otros dispositivos que infectar.

- Puede ejecutarse en segundo plano sin interacción del usuario.

¿Cómo puedo protegerme de los gusanos?

- Instale un cortafuegos robusto para supervisar y controlar el tráfico de red entrante y saliente.

- Aplique normas de seguridad de red para limitar el acceso no autorizado a sus sistemas.

- Aplique periódicamente parches de seguridad al software, las aplicaciones y el sistema operativo para corregir las vulnerabilidades que pueden ser aprovechadas por los gusanos.

Troyanos informáticos: ¿cómo minimizar los riesgos?

Los troyanos son programas de software maliciosos que se hacen pasar por programas legítimos o archivos útiles, pero que en realidad contienen funcionalidades maliciosas ocultas. Una vez instalado en su ordenador, un troyano puede abrir una puerta trasera, permitiendo a los ciberdelincuentes obtener acceso remoto a su sistema, robar sus datos confidenciales o causar otros daños.

¿Cómo funcionan los troyanos?

- Se hace pasar por software legítimo para engañar a los usuarios y conseguir que lo instalen.

- Una vez instalado, el troyano puede abrir una puerta trasera en el sistema, permitiendo a los atacantes acceder a datos sensibles o controlar el ordenador de forma remota.

- Los troyanos pueden utilizarse para robar información, espiar a los usuarios o causar daños en los sistemas.

¿Cómo puedo protegerme de los troyanos?

- Tenga cuidado al descargar e instalar software, y evite las fuentes poco fiables.

- Utilice software antivirus que ofrezca protección en tiempo real contra troyanos y otros programas maliciosos.

- No haga clic en enlaces o archivos adjuntos sospechosos de remitentes desconocidos en los correos electrónicos.

Spyware: signos de infección y consejos para proteger su privacidad

Los programas espía están diseñados para recopilar en secreto información sobre sus actividades en línea y fuera de línea, como sus hábitos de navegación, contraseñas, información financiera, etcétera. A menudo, esta información se utiliza con fines malintencionados, como el robo de identidad o la publicidad intrusiva. Los programas espía se instalan a menudo sin su conocimiento, descargando software malicioso o visitando sitios web comprometidos.

¿Cómo funcionan los programas espía?

- A menudo se instala discretamente con software legítimo o a través de descargas maliciosas.

- Supervisa la actividad de los usuarios, recopilando información personal como contraseñas, números de tarjetas de crédito, historial de navegación, etc.

- Transmite los datos recogidos a terceros para actividades maliciosas como la usurpación de identidad o la publicidad intrusiva.

¿Cómo puedo protegerme de los programas espía?

- Utilice software antiespía para detectar y eliminar los programas espía de su sistema.

- Evite descargar software de sitios web no seguros y lea atentamente los acuerdos de licencia antes de instalar cualquier programa.

- Mantenga actualizados sus navegadores y extensiones y utilice bloqueadores de anuncios para reducir el riesgo de infección por programas espía.

Ransomware: proteja sus datos contra las amenazas en línea

El ransomware es un software malicioso que cifra sus archivos y exige el pago de un rescate para descifrarlos. Una vez infectado, es posible que no pueda acceder a sus archivos personales, fotos, documentos, etc. El ransomware se distribuye a menudo a través de adjuntos de correo electrónico o descargas de software pirata, y puede causar daños importantes a sus datos y a su privacidad.

¿Cómo funciona el ransomware?

- Cifra los archivos del usuario mediante un potente algoritmo criptográfico.

- Muestra un mensaje de rescate exigiendo el pago a cambio de la clave de descifrado.

- Puede propagarse a través de archivos adjuntos maliciosos, sitios web comprometidos o vulnerabilidades del sistema.

¿Cómo puedo protegerme contra el ransomware?

- Haz copias de seguridad periódicas de tus datos importantes en soportes de almacenamiento externos o en la nube.

- Utilice un software antivirus que ofrezca protección contra el ransomware y detecte comportamientos sospechosos.

- Evite hacer clic en enlaces o archivos adjuntos sospechosos en los correos electrónicos y asegúrese de que su software de correo electrónico filtra el spam y los correos maliciosos.

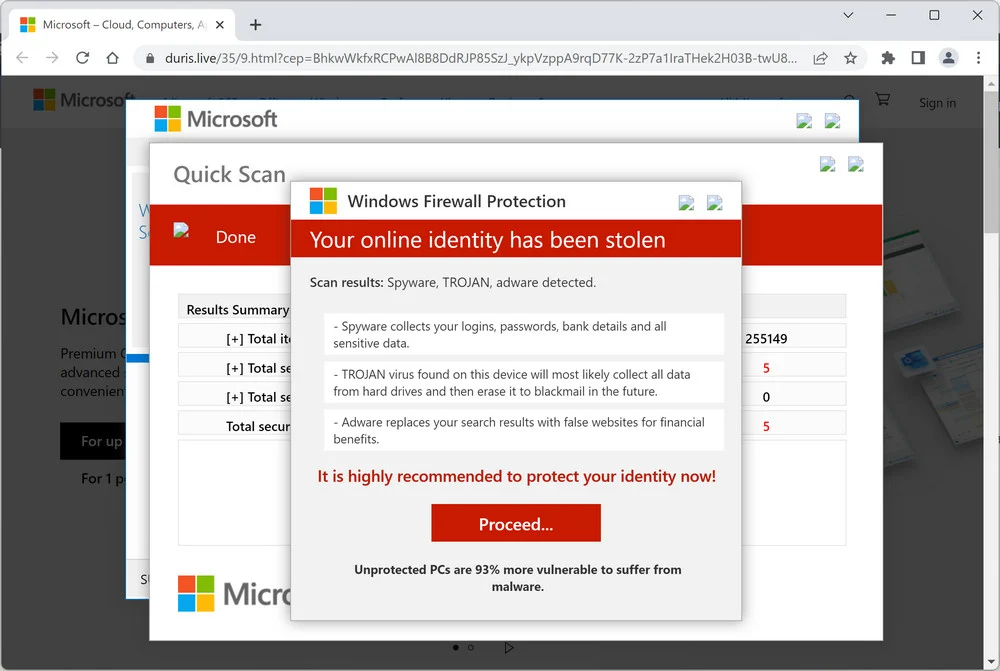

Adware: signos de infección y medidas para bloquear la publicidad intrusiva

El adware es un software que muestra anuncios no solicitados en su ordenador, a menudo en forma de molestas ventanas emergentes o redireccionamientos del navegador. Estos anuncios pueden interferir en su experiencia de navegación y ralentizar el rendimiento de su ordenador. El adware suele instalarse sin su conocimiento al descargar software gratuito o visitar sitios web maliciosos.

¿Cómo funciona el adware?

- A menudo viene con software gratuito o descargas sospechosas.

- Muestra publicidad intrusiva en forma de ventanas emergentes, banners o redireccionamientos del navegador.

- Genera ingresos para los desarrolladores de malware haciendo clic en anuncios o redirigiendo a los usuarios a sitios web fraudulentos.

¿Cómo puedo protegerme de los programas publicitarios?

- Evite descargar software de fuentes no verificadas y lea atentamente los avisos y condiciones de uso antes de instalar cualquier programa.

- Utilice bloqueadores de anuncios en su navegador para reducir el riesgo de que se muestren anuncios maliciosos.

- Actualice el software y las aplicaciones con regularidad para corregir las vulnerabilidades que aprovechan los programas publicitarios.

Rootkits: Proteja su sistema contra este malware

Los rootkits son paquetes de malware diseñados para ocultar la presencia de otros programas maliciosos en el sistema, modificando sus funciones para dificultar su detección y eliminación. Los ciberdelincuentes suelen utilizar los rootkits para mantener el acceso no autorizado a un sistema comprometido y ocultar otras actividades maliciosas, como el robo de datos o el sabotaje.

¿Cómo funcionan los rootkits?

- Modifica los componentes del sistema para enmascarar su presencia e impedir que sea detectado por el software de seguridad.

- Se integra profundamente en el sistema operativo, lo que dificulta su eliminación.

- Puede utilizarse para instalar otro malware o para conceder acceso persistente a un atacante en el sistema infectado.

¿Cómo puedo protegerme de los rootkits?

- Utilice herramientas de detección de rootkits para escanear regularmente su sistema en busca de malware oculto.

- Restrinja los privilegios administrativos en su sistema para limitar la instalación de software no autorizado.

- Supervise las actividades sospechosas en su red y sistema, como las modificaciones no autorizadas de los archivos del sistema o las conexiones salientes sospechosas.