En entornos Linux, el comando sudo forma parte de la vida cotidiana de los usuarios avanzados. Permite ejecutar instantáneamente una tarea con privilegios elevados sin interrumpir la sesión actual. Hasta hace poco, Windows no ofrecía una alternativa comparable, obligando a los usuarios a relanzar manualmente una consola en modo administrador. Esos días están llegando a su fin gracias a Sudo para Windows, una nueva función oficial que moderniza la gestión de privilegios y acerca por fin los dos mundos.

Sudo en Windows: elevación de derechos al estilo Linux

- El token de elevación y la gestión de los derechos de los usuarios

- Activar Sudo en Windows 11

- Control de elevación y cumplimiento de las políticas UAC

El token de elevación y la gestión de los derechos de los usuarios

En el mundo Linux, el comando sudo permite a un usuario autorizado ejecutar una instrucción con privilegios de root mientras permanece en la misma sesión. Esta elevación temporal de derechos se basa en un sistema de control que distingue entre acciones ordinarias y operaciones sensibles. Gracias a este mecanismo, el usuario no necesita abrir una nueva sesión ni volver a conectarse con otra cuenta, lo que flexibiliza la administración. En segundo plano, Linux gestiona los privilegios mediante tokens de autenticación y políticas definidas en el archivo sudoers para que sólo los comandos autorizados puedan beneficiarse de esta elevación.

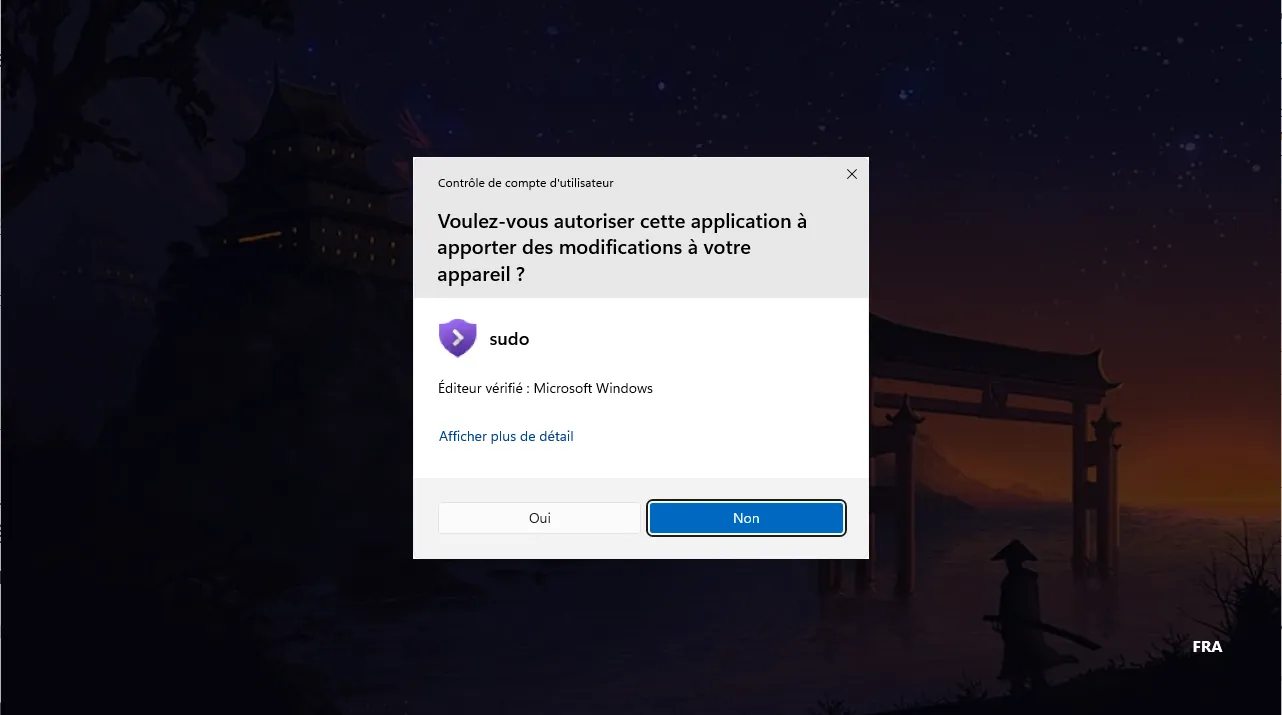

Durante mucho tiempo, Windows no ofreció un equivalente directo a este mecanismo. El sistema se basa en un modelo de seguridad que asigna a cada usuario dos niveles de autorización distintos, un token estándar utilizado por defecto y un token de administrador reservado a las acciones críticas. Cuando una tarea requiere derechos elevados, el UAC (control de cuentas de usuario) interviene para solicitar una validación manual. Esta arquitectura impide que un proceso ya iniciado modifique su propio nivel de autorización para evitar cualquier elevación no autorizada. Una sesión de no administrador no puede convertirse repentinamente en administrador sin reiniciar el proceso.

Activar Sudo en Windows 11

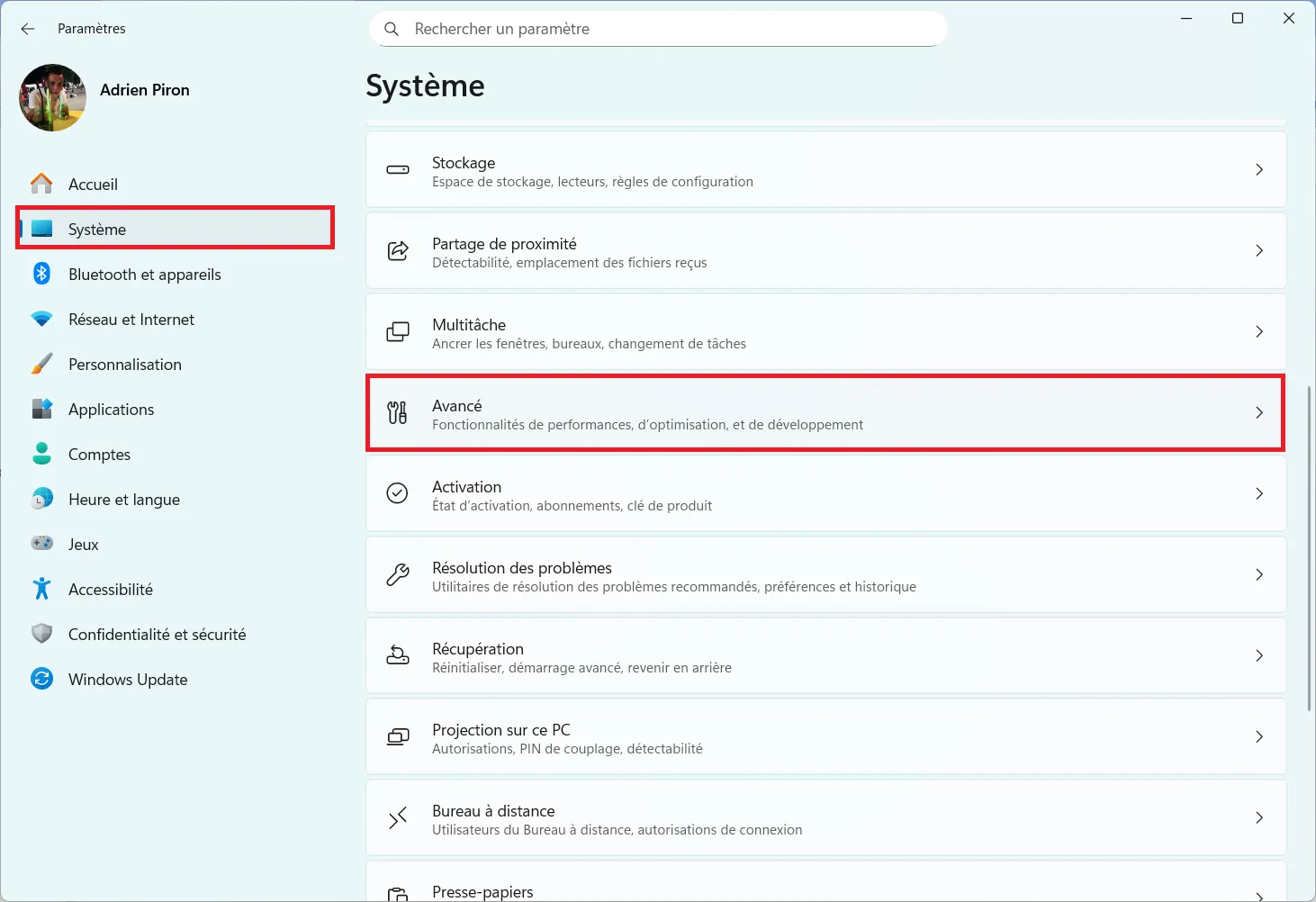

Microsoft ha integrado el comando Sudo directamente en Windows 11 para permitir la ejecución de comandos de alto nivel desde un terminal estándar. Para activarlo, basta con ir a la configuración avanzada del sistema.

- Abra el menú Configuración de Windows y seleccione Sistema en la barra lateral izquierda.

- A continuación, desplácese por la lista hasta la sección Avanzado, que contiene funciones para desarrolladores y usuarios experimentados.

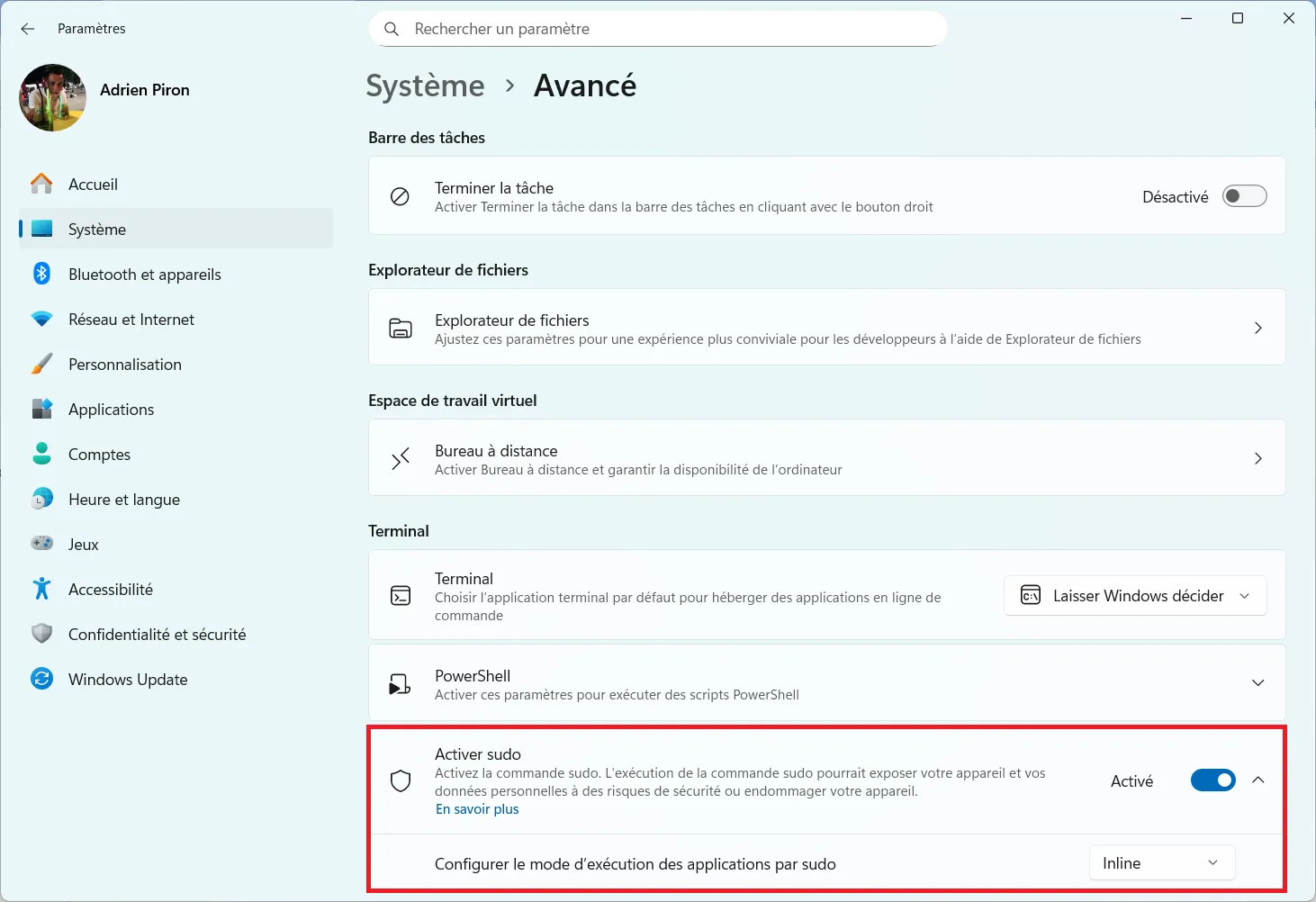

- En la página Sistema > Avanzado, desplácese hasta la categoría Terminal.

- A continuación, encontrará una opción llamada Activar sudo. Active el interruptor correspondiente para autorizar el uso del comando sudo desde el símbolo del sistema o PowerShell.

Justo debajo, Windows ofrece un menú desplegable Configurar cómo se ejecutan las aplicaciones utilizando sudo.

Hay tres modos disponibles:

- Inline (modo integrado), que ejecuta el comando en la misma ventana del terminal

- Nueva ventana, que abre una sesión de administrador independiente

- Entrada deshabilitada que bloquea la interacción del usuario en tiempo de ejecución

- Para reproducir el comportamiento clásico de Linux, elija Inline.

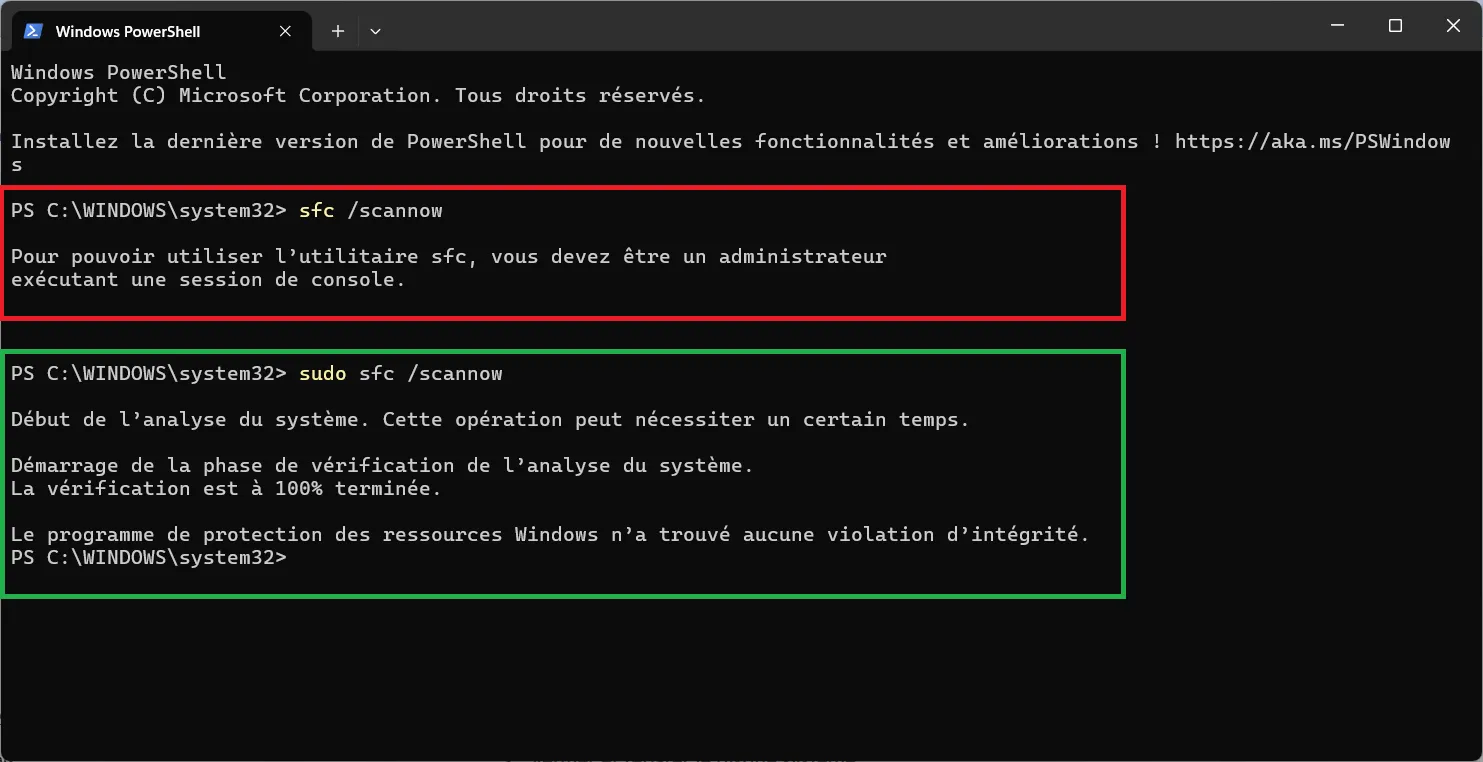

Una vez activada la opción, puede utilizar el comando sudo directamente en el terminal de Windows, por ejemplo :

sudo sfc /scannow

Tradicionalmente, este comando, que comprueba la integridad de los archivos del sistema, debía ejecutarse desde una consola abierta en modo administrador. Si se ejecutaba desde una sesión estándar, Windows mostraba un mensaje de error indicando que el usuario debía tener privilegios de administrador.

En la primera ejecución, sfc /scannow falla y muestra un mensaje de advertencia porque el comando requiere una sesión de administrador.

En la segunda, el mismo comando precedido de sudo se ejecuta inmediatamente, inicia la fase de verificación y alcanza el 100% sin error.

Control de elevación y cumplimiento de las políticas UAC

La elevación de privilegios permanece estrictamente controlada por el Control de Cuentas de Usuario (UAC), que siempre requiere validación antes de ejecutar un comando sensible. Esta salvaguarda impide las elevaciones silenciosas y protege contra las secuencias de comandos no autorizadas. Puede resultar tentador desactivar el UAC para automatizar ciertas tareas, pero esta opción debilita la seguridad del sistema en su conjunto. Es mejor diseñar los scripts para que se ejecuten en un entorno controlado, en lugar de saltarse las protecciones de software integradas en Windows.

A diferencia de Linux, donde sudo se basa en una contraseña temporal, la implementación de Microsoft se basa en el token de seguridad del usuario. No se memoriza ninguna sesión ni se conserva ningún permiso más allá del comando actual. Por tanto, cada elevación es única y aislada.

Este enfoque es más estricto, pero también más coherente con la arquitectura de Windows. Utilizándolo conforme a las buenas prácticas, sudo se convierte en una herramienta para administradores y desarrolladores que desean combinar eficacia y protección del sistema.