Pensó que estaba tratando con un técnico informático serio. Parecía competente, habló rápido y le pidió que instalara un pequeño software de soporte remoto. En realidad, no era una herramienta de soporte, sino un arma informática. Utilizando Tactical RMM, el estafador tomó el control total de su PC, cambió su contraseña y empezó a sacarle dinero. Este caso me ha afectado profundamente. Demuestra lo peligrosa que puede llegar a ser una herramienta legítima en las manos equivocadas.

Tácticas de Amidaware: cuando una herramienta de asistencia remota se convierte en un peligro

- ¿Qué es la RMM táctica?

- Tactical RMM secuestrado: acceso total a tu PC

- Una mirada retrospectiva a una estafa informática bien perfeccionada

- ¿Cómo puedo evitar las estafas de solución de problemas informáticos a distancia?

¿Qué es la RMM táctica?

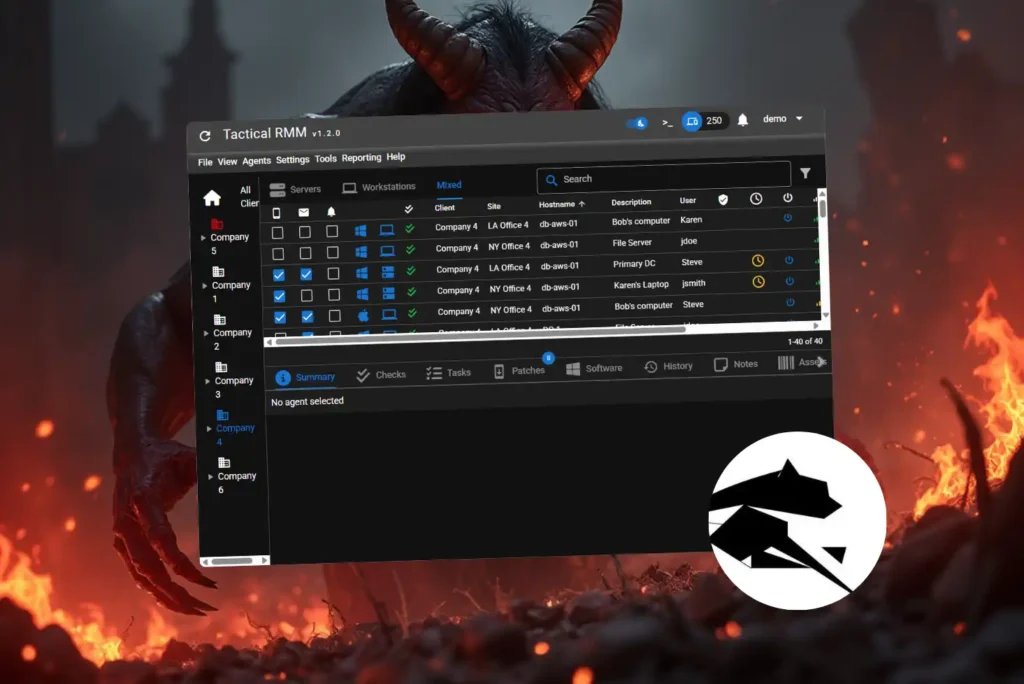

Tactical RMM es una herramienta de código abierto diseñada para el soporte informático remoto. Desarrollada por Amidaware, permite a un técnico trabajar en un ordenador a distancia como si estuviera físicamente delante de él. Entre sus funciones se incluyen el control remoto a través de MeshCentral, la ejecución de scripts PowerShell o Python, la supervisión del estado del sistema (temperatura, espacio en disco, servicios activos) y la gestión de las actualizaciones de Windows. Lo utilizan principalmente los proveedores de servicios informáticos para administrar varios puestos de trabajo desde una interfaz centralizada.

Su funcionamiento se basa en una arquitectura cliente/servidor: se instala un agente en el ordenador del usuario, que permanece en comunicación constante con el servidor RMM. El servidor RMM permite desplegar acciones remotas en tiempo real en uno o varios ordenadores.

Una vez instalado, el agente Tactical RMM se ejecuta con derechos muy elevados (nivel SYSTEM en Windows). Puede instalar o eliminar software, desactivar el antivirus, modificar el registro, crear cuentas de administrador y acceder a todos los archivos del disco. Es precisamente este poder el que, en buenas manos, permite una rápida resolución de problemas pero, en manos equivocadas, puede convertirse en una herramienta de control ilegítimo y chantaje.

Tactical RMM secuestrado: acceso total a tu PC

Cuando una herramienta como Tactical RMM se desvía de su propósito original, se convierte en un formidable punto de entrada para acciones maliciosas. Uno de los primeros riesgos es la instalación sigilosa: un hacker o un falso técnico puede desplegar el agente RMM de forma remota, a menudo simplemente con que el usuario haga clic en un archivo supuestamente inofensivo. Una vez instalada, la herramienta se ejecuta silenciosamente en segundo plano, sin ninguna alerta visible, y establece una conexión persistente con el servidor de control.

Este tipo de acceso permite ejecutar scripts destructivos o espías. El hacker puede, por ejemplo, desactivar el antivirus, instalar un keylogger, exfiltrar datos sensibles o desencadenar un borrado masivo de archivos. Con privilegios elevados, el agente puede modificar el sistema en profundidad permaneciendo invisible, desactivando los registros de eventos o creando tareas programadas enmascaradas para garantizar su persistencia.

El RMM táctico ya se ha observado como parte de campañas de hacking selectivo (APT) o ransomware, donde se utiliza como vector de control centralizado sobre decenas de máquinas infectadas. Su potencia y flexibilidad lo convierten en una herramienta de elección para los atacantes cuando se instala con el consentimiento del usuario final.

Una mirada retrospectiva a una estafa informática bien perfeccionada

Pensaba que estaba llamando a un servicio de asistencia informática de Nantes. En realidad, había cedido el control total de su ordenador a un estafador. La trampa era sencilla: un falso técnico, un servicio a distancia y un software instalado para reparar su ordenador. El software era Tactical RMM, una herramienta profesional diseñada para que los técnicos puedan gestionar a distancia los ordenadores de sus clientes, pero en este caso se hizo un mal uso de ella.

Sin saberlo, mi cliente autorizó ella misma la instalación del software y dio los derechos necesarios al estafador. Sólo tuvo que darle unas instrucciones por teléfono, jugando con su confianza. Este tipo de manipulación se denomina ingeniería social: te hacen creer que estás haciendo un servicio o recibiendo ayuda, cuando en realidad estás abriendo la puerta de par en par a un ataque.

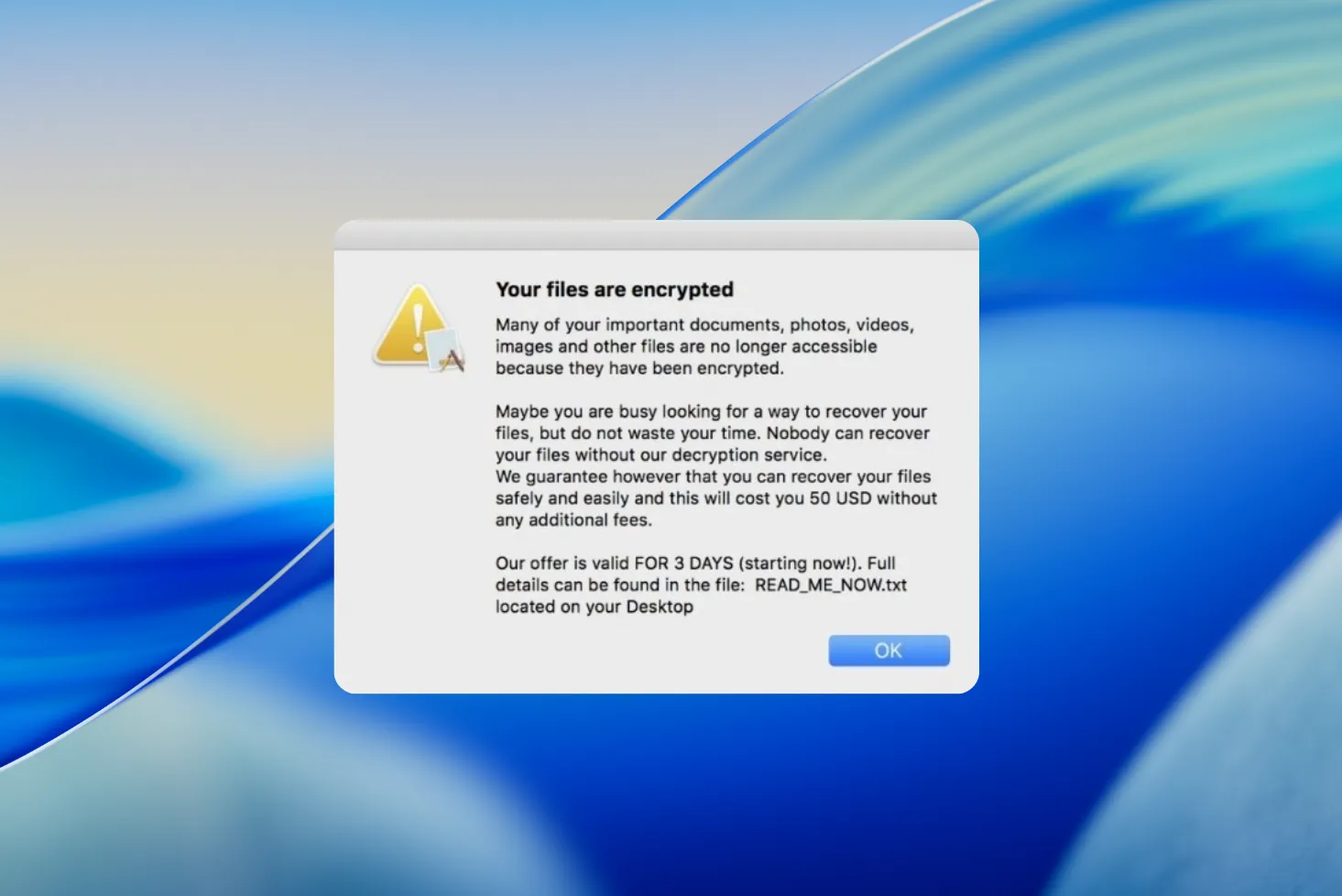

Una vez establecido el control, la estafa se llevó a cabo en silencio: se borraron todos sus archivos, se cambió la contraseña de la sesión de Windows y, finalmente, apareció un mensaje en la pantalla pidiéndole que pagara una suma de dinero para recuperar el acceso a su ordenador. Ningún virus, ninguna advertencia. Sólo un abuso de confianza, apoyado por una herramienta comercial secuestrada. Eso es lo que hace que este tipo de estafa sea tan formidable y cada vez más común.

¿Cómo puedo evitar las estafas de solución de problemas informáticos a distancia?

Aumentan las estafas de solución remota de problemas informáticos, a menudo sin alertas ni virus. Un falso técnico se hace pasar por profesional, ofrece ayuda rápida y le hace instalar un software que le da acceso total a su ordenador. Pero en lugar de utilizar una herramienta transparente y temporal como AnyDesk o TeamViewer, instalan un programa discreto y permanente.

Para evitar este tipo de abusos, el reflejo adecuado es sencillo: utilizar únicamente herramientas de solución de problemas reconocidas y diseñadas para intervenciones puntuales. AnyDesk y TeamViewer permiten al técnico ayudarle sin permanecer conectado en segundo plano. Después de la sesión, basta con cerrar el programa, y el control queda completamente cortado. Si alguien te pide que instales otra cosa (sobre todo sin explicarte claramente por qué) ten cuidado: un buen profesional siempre te sugerirá una herramienta que puedas desactivar, controlar y entender.