Chaque jour, d’innombrables comptes en ligne sont compromis malgré des mots de passe en apparence robustes. Cette vulnérabilité ne résulte pas d’un manque d’attention des utilisateurs, mais des évolutions rapides des techniques d’attaque. Les cybercriminels s’appuient sur des bases de données massives d’identifiants volés, sur des outils de prédiction sophistiqués et sur des méthodes d’ingénierie sociale capables de contourner la vigilance humaine. L’authentification à deux facteurs s’inscrit dans cette réalité en ajoutant une étape qui dépend d’un élément que seul l’utilisateur détient. Ce second facteur réduit considérablement les risques d’usurpation et transforme un simple mot de passe en un mécanisme d’accès nettement plus robuste.

Qu’est-ce que l’authentification à deux facteurs (2FA) ?

- Définition de l’authentification à deux facteurs (2FA)

- Les statistiques sur la sécurité des mots de passe

- Comment fonctionne l’authentification à deux facteurs (2FA) ?

Définition de l’authentification à deux facteurs (2FA)

L’authentification à deux facteurs (2FA) désigne un mécanisme de vérification qui repose sur deux preuves d’identité distinctes. Cette méthode vise à renforcer la sécurité d’un accès numérique en exigeant une validation supplémentaire qui ne dépend pas uniquement du mot de passe. En combinant deux éléments provenant de catégories différentes, la 2FA réduit considérablement les risques d’intrusion liés à la compromission d’identifiants.

Pour accéder à un service, l’utilisateur doit démontrer qu’il connaît une information confidentielle et qu’il possède un élément supplémentaire qui lui est propre. Ce fonctionnement limite les scénarios où un pirate pourrait se connecter à un compte même s’il a obtenu le mot de passe car il lui manque alors la seconde preuve exigée par le système. Cette double validation est une barrière efficace contre les attaques automatisées et les tentatives d’usurpation d’identité.

La 2FA s’appuie sur trois grandes familles de facteurs, chacune répondant à une logique différente.

- Les éléments fondés sur la connaissance : Il s’agit d’informations que seul l’utilisateur est censé connaître comme un mot de passe, un code PIN ou une phrase secrète. Ces données reposent sur la mémorisation et constituent traditionnellement la première étape de l’authentification.

- Les facteurs liés à la possession : Ils correspondent à un objet ou un dispositif que l’utilisateur détient physiquement, par exemple un smartphone générant des codes temporaires, une clé de sécurité compatible FIDO2 ou un token matériel. Ce type de facteur renforce la sécurité, car il n’est pas directement accessible en cas de fuite de données.

- Les caractéristiques biométriques : Elle inclut l’empreinte digitale, la reconnaissance faciale ou encore l’analyse de l’iris. Ces éléments se basent sur des données corporelles uniques qui les rend difficiles à reproduire, ils sont toutefois utilisés avec précaution car leur nature sensible requiert une gestion particulièrement rigoureuse.

Les statistiques sur la sécurité des mots de passe

La sécurité des mots de passe dépasse largement la simple bonne pratique numérique. Elle révèle un déséquilibre profond entre la facilité d’usage recherchée par les utilisateurs et les capacités d’attaque toujours plus avancées des acteurs malveillants. Les études consacrées à ce sujet mettent en lumière un ensemble de tendances qui se répètent d’année en année et dessinent une réalité préoccupante.

| Thème | Données | Interprétation |

|---|---|---|

| Violations impliquant des mots de passe | Environ 80 % des incidents liés au hacking impliquent un mot de passe faible, volé ou réutilisé | Les mots de passe restent la principale porte d’entrée des attaques |

| Réutilisation des identifiants | Plus de la moitié des utilisateurs réutilisent le même mot de passe sur plusieurs comptes | Une seule fuite peut compromettre l’ensemble des services utilisés |

| Complexité utilisée | Beaucoup d’utilisateurs choisissent des mots de passe courts ou prévisibles | Les schémas simples sont très faciles à casser pour les outils automatisés |

| Risques associés aux fuites | Les bases d’identifiants compromis contiennent des milliards de mots de passe | Les attaquants disposent d’une matière importante pour des attaques par dictionnaire |

Cet état des lieux souligne la nécessité de dépasser le modèle fondé sur un seul secret mémorisé. La multiplication des services, l’accumulation des identifiants et l’industrialisation des attaques ont fait émerger un besoin structurel de protection renforcée. L’authentification à deux facteurs s’inscrit précisément dans cette évolution, en introduisant une couche supplémentaire destinée à compenser les limites inhérentes aux mots de passe traditionnels.

2FA : Les pirates n’ont pas le dernier mot

Contrairement à une simple vérification par mot de passe, la 2FA repose sur une double validation : ce que vous connaissez (votre mot de passe) et ce que vous possédez (comme un code temporaire envoyé sur votre téléphone ou généré par une application). Cette seconde couche de sécurité rend inutile un mot de passe volé ou deviné. Par exemple, si un hacker parvient à accéder à votre mot de passe via une fuite de données ou une attaque par force brute, il se retrouvera bloqué lorsqu’un code 2FA sera requis.

Les chiffres le prouvent : avec la 2FA activée, les risques d’intrusion chutent drastiquement car les pirates doivent désormais franchir un obstacle supplémentaire qu’ils ne peuvent pas contourner facilement.

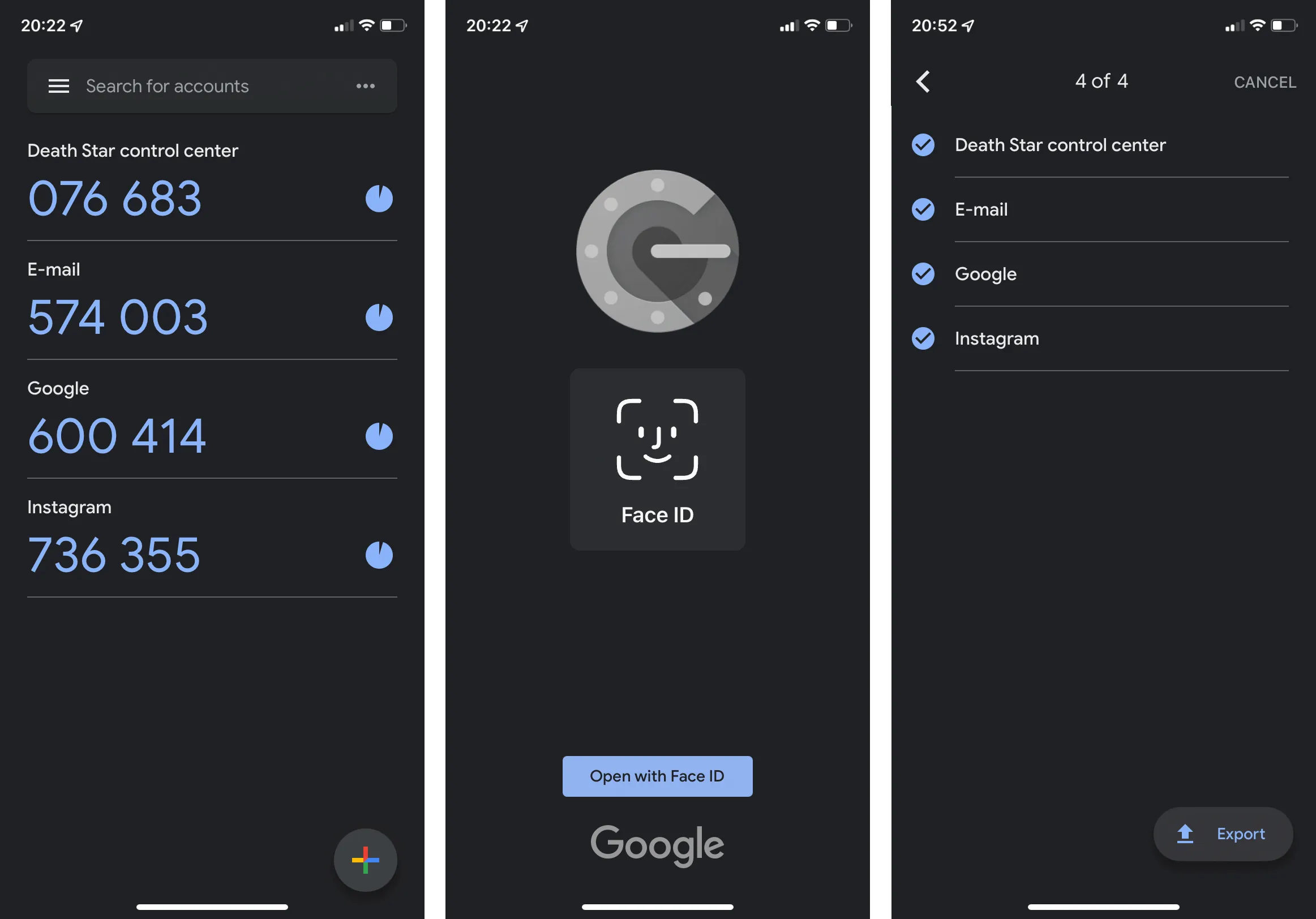

Les applications comme Google Authenticator, Microsoft Authenticator ou encore FreeOTP, des solutions gratuites pour générer des codes temporaires uniques.

En adoptant la 2FA, vous ne donnez pas aux pirates la chance d’aller au bout de leur attaque. Cette technologie vous permet de garder le contrôle sur vos comptes, même si votre mot de passe est compromis. Après tout, dans le combat pour la sécurité en ligne, mieux vaut être préparé que désarmé.

Comment fonctionne l’authentification à deux facteurs (2FA) ?

L’authentification à deux facteurs (2FA) repose sur l’exigence de deux preuves distinctes d’identité numérique. Ces preuves combinent généralement quelque chose que vous connaissez (un mot de passe) et quelque chose que vous possédez (un code ou un appareil). Même si un pirate parvient à obtenir votre mot de passe, il ne pourra pas accéder à votre compte sans le second facteur.

Il existe plusieurs méthodes pour générer ce second facteur, les plus courantes étant basées sur les algorithmes TOTP et HOTP qui fonctionnent avec des applications et dispositifs physiques.

TOTP : Time-Based One-Time Password

Le TOTP est une méthode de génération de codes temporaires basés sur le temps.

- Synchronisation temporelle : Le serveur d’authentification et votre appareil (smartphone, clé de sécurité) utilisent une horloge commune pour générer un code unique.

- Calcul du code : Un algorithme prend en entrée une clé secrète partagée (générée lors de la configuration) et l’heure actuelle, puis produit un code temporaire.

- Expiration : Ce code est valable pour une durée limitée, généralement entre 30 et 60 secondes. Une fois expiré, un nouveau code est généré.

Et ainsi de suite indéfiniment.