Dans le cadre d’une enquête criminelle ou d’une affaire de cybercriminalité, l’analyse des supports numériques constitue une étape clé pour identifier des preuves tangibles. La police judiciaire, épaulée par des experts en forensic numérique, applique des protocoles rigoureux pour extraire, analyser et préserver les données contenues sur un disque dur. Cette démarche doit garantir l’intégrité des informations tout en respectant la chaîne de preuves. Mais comment ces spécialistes procèdent-ils pour mener une enquête sur un disque dur sans altérer les éléments de preuve ? Cet article explore les différentes étapes de l’acquisition forensic et les outils employés par les enquêteurs pour retracer l’historique numérique d’un suspect.

⚠️ Attention : Cet article est une introduction, pas un guide officiel d’enquête judiciaire

L’analyse forensic d’un disque dur est une discipline complexe qui suit des protocoles stricts lorsqu’elle est réalisée dans un cadre judiciaire. Cet article vise à expliquer, de manière accessible et pratique les grandes étapes et les principes généraux utilisés par les experts en forensic numérique. Il ne constitue en aucun cas un guide officiel pour mener une véritable enquête judiciaire.

Les enquêteurs spécialisés utilisent divers logiciels et techniques adaptés aux besoins de chaque investigation et doivent respecter des procédures légales pour garantir l’intégrité des preuves. Si vous souhaitez approfondir le sujet ou évoluer dans ce domaine, il est recommandé de suivre une formation en forensic numérique et de se référer aux normes en vigueur.

Comment les experts Forensic enquêtent sur un disque dur suspect ?

- Qu’est-ce qu’une analyse forensique ?

- Acquisition d’une image disque Forensic sous Windows

- Rapport d’une analyse forensique avec FTK Imager

- Analyse d’une image disque forensic

- Est-il possible de compromettre une analyse forensic ?

Qu’est-ce qu’une analyse forensique ?

L’analyse forensique est une discipline qui consiste à examiner des systèmes informatiques, des supports numériques ou des réseaux pour identifier, collecter, préserver et analyser des preuves en cas d’incident de sécurité ou d’enquête judiciaire. Elle repose sur des méthodologies stricts afin d’assurer l’intégrité des données et leur recevabilité devant une cour de justice. Ce processus peut être appliqué à divers contextes, allant de la cybercriminalité au vol de données, en passant par les fraudes et les atteintes à la confidentialité.

Cette analyse suit plusieurs étapes : la collecte des preuves numériques, leur conservation afin d’éviter toute altération, leur examen détaillé pour identifier les éléments pertinents et enfin leur interprétation dans le cadre d’un rapport d’investigation. Des outils spécialisés permettent d’extraire et d’examiner des traces laissées sur des disques durs, des mémoires volatiles, des journaux système ou encore des communications réseau. Ces investigations peuvent révéler des activités suspectes, la chronologie des événements et parfois même reconstruire des fichiers supprimés.

C’est exactement ce principe qui est mis en scène dans les films d’espionnage.

Lorsqu’un agent insère une clé USB dans un ordinateur pour récupérer des données, il créer une image disque forensique, c’est-à-dire une copie bit-à-bit du disque dur. Cette méthode permet de capturer l’intégralité des données stockées, y compris celles qui ont été supprimées mais restent récupérables, les fichiers cachés, ainsi que les métadonnées pour une analyse approfondie.

Une fois l’image disque créée, elle peut être étudiée hors ligne à l’aide de logiciels spécialisés comme Autopsy ou FTK (Forensic Toolkit) que nous allons voir dans ce guide pratique. Ces outils permettent de rechercher des traces d’activité, de récupérer des fichiers effacés, d’examiner les logs système et même d’analyser les mots de passe stockés. Dans les scénarios d’espionnage, cette analyse permettrait à l’agent de retrouver des documents confidentiels, des communications chiffrées ou des preuves de compromission.

Acquisition d’une image disque Forensic sous Windows

L’acquisition d’une image disque forensic est une étape clé en investigation numérique. Elle consiste à réaliser une copie exacte, bit-à-bit, d’un support de stockage afin d’analyser son contenu tout en préservant l’intégrité des données d’origine. Cette méthodologie est essentielle dans le cadre d’enquêtes sur des incidents de cybersécurité, de fraude ou d’analyse post-mortem d’un système compromis.

Dans un cadre légal, l’utilisation d’un write blocker (bloqueur d’écriture matériel ou logiciel) est impérative afin d’éviter toute modification des données sources. Cette précaution garantit la recevabilité des preuves numériques en justice.

Ce guide décrit la procédure d’acquisition d’une image disque à l’aide de FTK Imager, un outil forensic couramment utilisé pour la capture et l’analyse de supports numériques.

- Télécharger et installer FTK Imager depuis le site officiel d’Exterro.

- Exécuter FTK Imager en mode administrateur afin d’accéder aux périphériques physiques.

- Lancer FTK Imager.

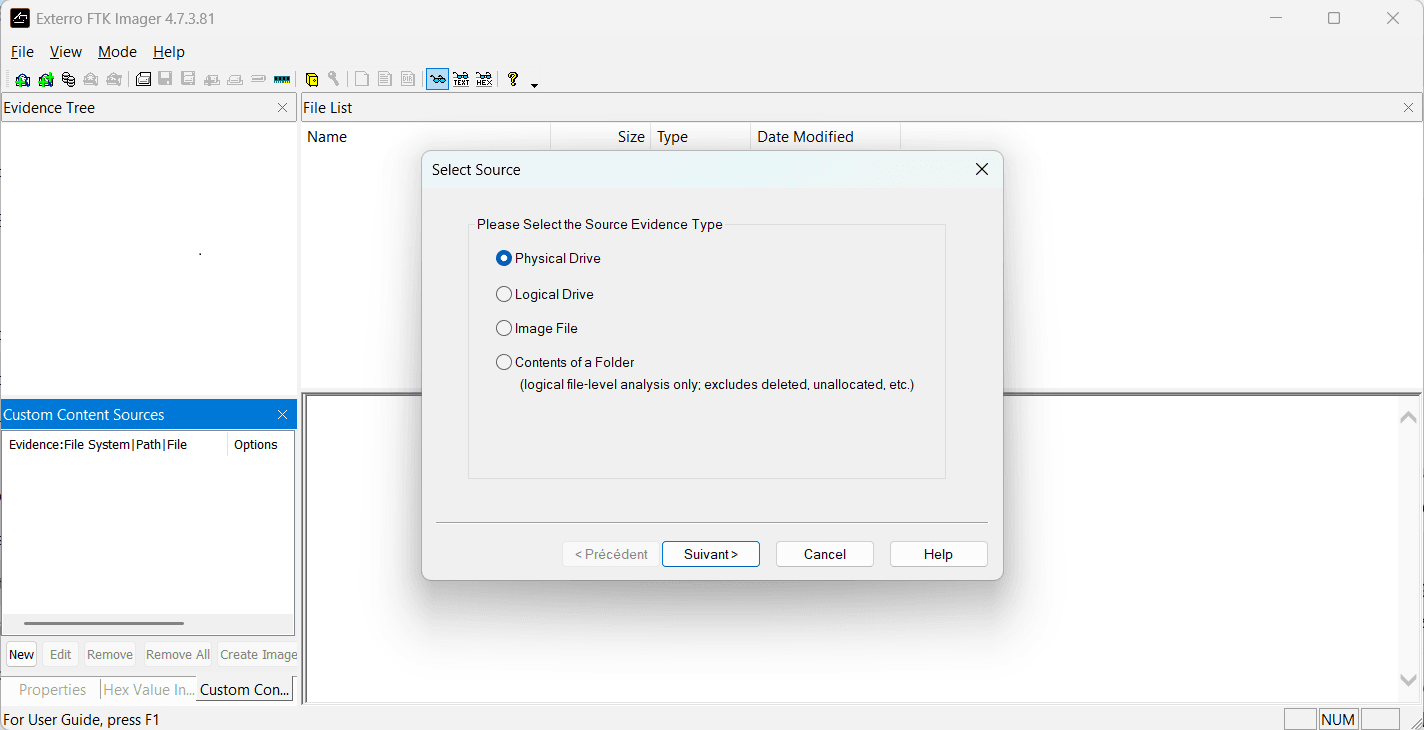

- Aller dans File > Add Evidence Item.

- Sélectionner Physical Drive pour capturer l’intégralité du disque.

- Choisir le disque source dans la liste et cliquer sur Suivant.

- Sélectionner le format d’image souhaité :

- E01 (EnCase Image Format) : format recommandé permettant la compression et la génération automatique d’empreintes MD5/SHA1.

- RAW (dd) : format brut sans compression, utilisé pour l’analyse sous Linux.

- Cliquer sur Suivant.

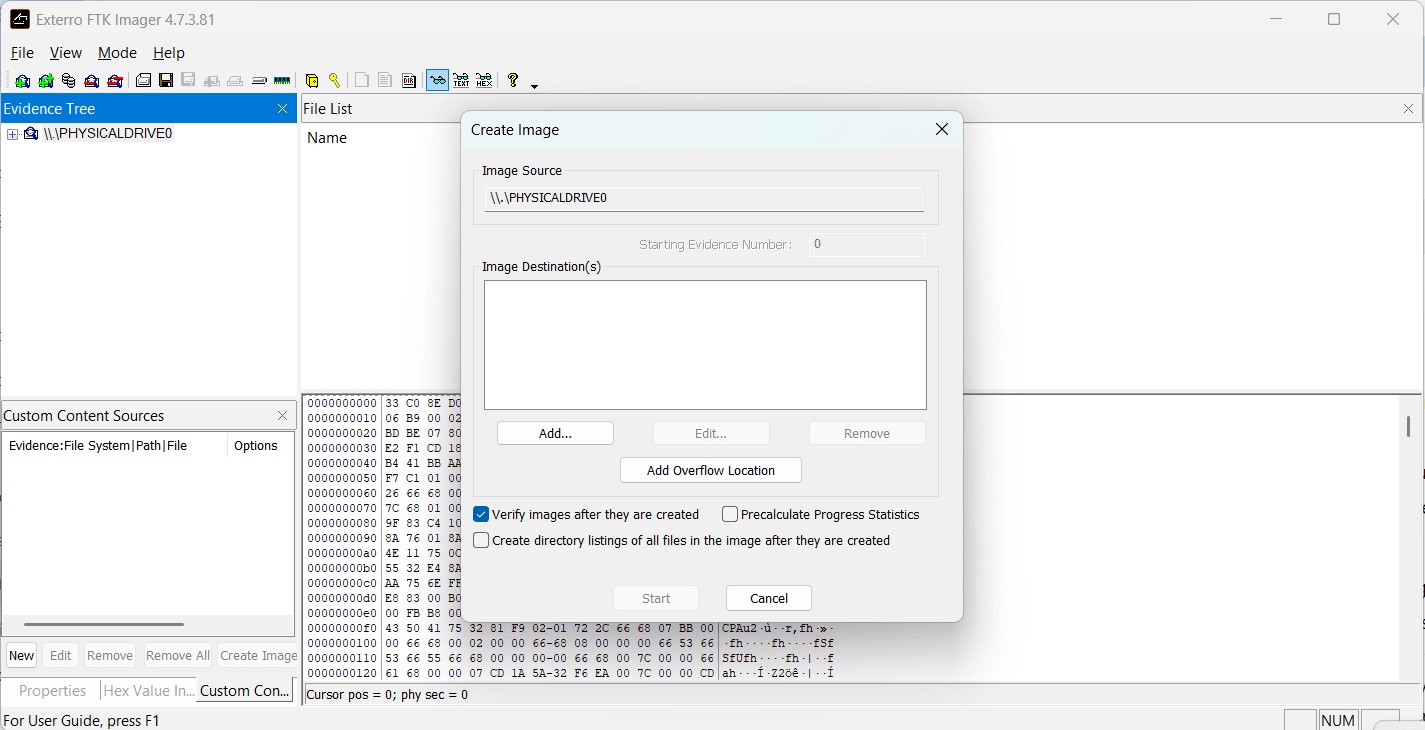

- Définir l’emplacement de sauvegarde sur un support de stockage externe.

- Vérification de l’image : Cocher l’option Verify images after they are created pour assurer l’intégrité des données capturées.

- Lancer l’acquisition en cliquant sur Start.

L’opération peut prendre plusieurs heures selon la taille du disque et le type de format choisi.

Rapport d’une analyse forensique avec FTK Imager

Une fois l’acquisition terminée, un rapport détaillé est généré et stocké dans le dossier de destination choisi. Ce rapport, créé automatiquement par FTK Imager, contient des informations essentielles sur l’image disque capturée :

Created By Exterro® FTK® Imager 4.7.3.81 Case Information: Acquired using: ADI4.7.3.81 Case Number: Evidence Number: Unique description: SSD500Go - TOSHIBA SATELLITE C55-A-15E Examiner: Assistouest Informatique Notes: RMM Tactique Amidaware -------------------------------------------------------------- Information for D:\TRACE\THOSHIBASAT_AMIDAWARE: Physical Evidentiary Item (Source) Information: [Device Info] Source Type: Physical [Drive Geometry] Cylinders: 58 369 Tracks per Cylinder: 255 Sectors per Track: 63 Bytes per Sector: 512 Sector Count: 937 703 088 [Physical Drive Information] Drive Model: SABRENT SCSI Disk Device Drive Serial Number: DB9876543214E Drive Interface Type: SCSI Removable drive: False Source data size: 457862 MB Sector count: 937703088 [Computed Hashes] MD5 checksum: ac565393b5b32dc2d79257319214a9d2 SHA1 checksum: 60fc04837a76f6aadf5693835bf9d663b618f788 Image Information: Acquisition started: Mon Feb 24 16:40:28 2025 Acquisition finished: Mon Feb 24 17:23:35 2025 Segment list: D:\TRACE\THOSHIBASAT_AMIDAWARE.E01 D:\TRACE\THOSHIBASAT_AMIDAWARE.E02 ...

Analyse d’une image disque forensic

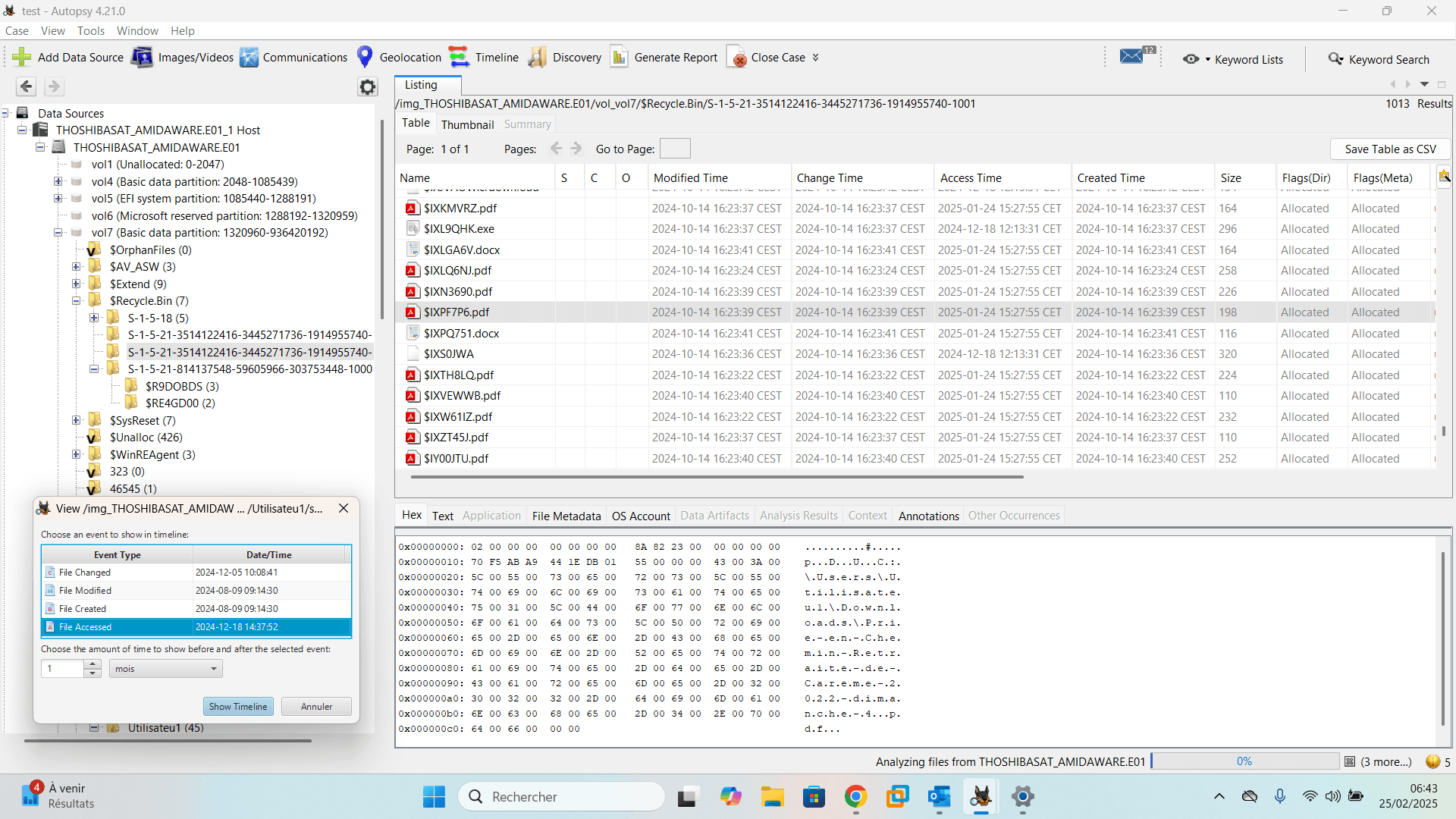

L’analyse d’une image disque forensic est une étape essentielle pour extraire, examiner et interpréter les données contenues dans un support numérique. L’objectif est d’identifier des éléments pertinents dans le cadre d’une enquête, qu’il s’agisse de récupération de fichiers supprimés, de recherche d’activités suspectes ou d’extraction de preuves numériques.

Autopsy est un outil forensic open-source largement utilisé pour l’analyse d’images disque. Il offre une interface graphique intuitive basée sur The Sleuth Kit (TSK), un ensemble de modules puissants permettant d’explorer les systèmes de fichiers, d’analyser les métadonnées, d’extraire des artefacts numériques et d’identifier des traces d’activité.

Autopsy est disponible gratuitement et compatible avec Windows, Linux et macOS. Pour l’installer :

- Télécharger Autopsy depuis le site officiel.

- Installer le logiciel en suivant l’assistant d’installation.

- Une fois l’installation terminée, lancer Autopsy et créer un nouveau cas forensic pour commencer l’analyse.

Fonctionnalités principales d’Autopsy pour l’analyse forensic

Autopsy est un outil forensic complet permettant l’analyse approfondie d’une image disque dans le cadre d’une enquête numérique. Il offre une interface intuitive et intègre plusieurs modules spécialisés facilitant l’exploration des systèmes de fichiers, la récupération de données supprimées et l’extraction d’artefacts numériques.

- Analyse des systèmes de fichiers : prise en charge des formats NTFS, FAT, EXT et HFS+, distinction entre fichiers visibles et cachés, accès aux métadonnées et aux journaux système.

- Récupération de fichiers supprimés : analyse des secteurs du disque, reconstitution des fichiers effacés et récupération de documents, images, vidéos ou archives tant qu’ils n’ont pas été écrasés.

- Extraction des artefacts système : historique de navigation, journaux d’événements, programmes récemment exécutés et connexions réseau permettant de retracer les actions effectuées sur un appareil.

- Analyse des métadonnées : extraction des informations cachées des fichiers, telles que les données EXIF des images, les dates de modification des documents et les permissions d’accès.

- Recherche et indexation avancées : moteur de recherche permettant d’identifier des mots-clés dans les fichiers, e-mails et logs système, avec extraction automatique du contenu textuel.

- Analyse des fichiers multimédias : détection de contenus explicites, extraction des miniatures et analyse des métadonnées des images et vidéos.

- Cartographie des interactions numériques : identification des connexions aux serveurs distants, des échanges sur les réseaux sociaux et des journaux de messagerie pour retracer les communications suspectes.

- Génération de rapports forensic : production de rapports détaillés en PDF, HTML ou CSV regroupant les artefacts identifiés, les modifications détectées et la chronologie des événements.

Grâce à ces fonctionnalités, Autopsy permet d’exploiter efficacement une image disque pour extraire des informations pertinentes et reconstituer les événements ayant eu lieu sur un système informatique.

Est-il possible de compromettre une analyse forensic ?

Dans les secteurs gouvernementaux, militaires, financiers et industriels, la compromission d’une analyse forensic repose sur des techniques visant à empêcher la récupération des données et à effacer toute trace d’activité numérique. Contrairement à une simple suppression de fichiers, qui laisse des fragments exploitables, il est nécessaire d’utiliser des méthodes avancées comme l’écrasement sécurisé des données.

Toutefois, un effacement logiciel peut ne pas suffire si des journaux système externes ou des sauvegardes existent ailleurs. C’est pourquoi les organisations sensibles utilisent parfois des systèmes temporaires comme des OS Live (Tails, Whonix) qui n’écrivent rien sur le disque, empêchant ainsi toute récupération après utilisation. D’autres méthodes incluent le chiffrement intégral des supports avec suppression instantanée de la clé, rendant les données totalement inexploitables. Certaines infrastructures hautement sécurisées mettent même en place des mécanismes d’auto-destruction, supprimant automatiquement des fichiers sensibles en cas d’accès non autorisé.

Enfin, lorsque la protection des données doit être absolue, la seule solution infaillible est la destruction physique du support. Un disque dur peut être démagnétisé, empêchant la lecture des plateaux magnétiques, ou encore broyé pour détruire toute possibilité d’accès aux données. Pour les SSD, qui stockent l’information sous forme électronique, seule la destruction des puces mémoire garantit une suppression totale. Seul cette combinaison de techniques (effacement, chiffrement et destruction matérielle) permet de rendre une analyse forensic totalement inopérante.

Sources et ressources

- Wikipedia - Analyse forensique