Naviguer sur le Deep Web intrigue autant qu’il inquiète. Pourtant, une grande partie de cet internet caché est parfaitement légitime, utilisée pour contourner la censure, consulter des informations sensibles ou préserver sa vie privée. Le navigateur Tor est aujourd’hui la porte d’entrée la plus connue vers ce réseau parallèle, où l’anonymat est de mise. Dans cet article, vous découvrirez comment fonctionne Tor, comment l’utiliser correctement, et surtout, comment limiter les risques lorsque vous accédez à des sites en .onion sur le Dark Web en 2026.

Deep Web : comment utiliser Tor pour accéder au Dark Web en 2026

- Tor : Qu’est ce que le Deep Web et le Dark Web ?

- Installation et configuration de Tor sur Windows

- Comment accéder au Dark Web et bons réflexes

- Les meilleurs outils pour renforcer votre anonymat sur le Dark Web en 2026

Tor : Qu’est ce que le Deep Web et le Dark Web ?

Le terme Deep Web désigne l’ensemble des contenus d’internet qui ne sont pas indexés par les moteurs de recherche traditionnels. Il ne s’agit pas forcément de données illégales ou dangereuses : messageries privées, bases de données académiques, extranets d’entreprise, formulaires bancaires… tout cela relève du Deep Web, car ces pages nécessitent une authentification ou sont volontairement non accessibles au public.

Le Dark Web, en revanche, est une petite partie du Deep Web accessible uniquement via des réseaux anonymes comme Tor. Il héberge des sites en .onion, invisibles sans un navigateur spécifique. Certains de ces sites sont légitimes (journalisme indépendant, forums d’aide, messagerie sécurisée), d’autres beaucoup plus controversés (marchés noirs, forums extrémistes, contenus illégaux). L’anonymat y est renforcé, mais les risques le sont aussi.

Tor est l’outil principal pour explorer ce Web caché. Il permet de chiffrer le trafic et de masquer l’adresse IP de l’utilisateur, rendant la navigation difficile à tracer. Mais si Tor protège votre identité technique, il ne vous protège pas de tout. La prudence reste indispensable car le Dark Web n’est pas un espace sécurisé par défaut et encore moins un espace sans conséquences.

⚠️ Attention : Si vous êtes une personne sensible, sachez que le Dark Web peut exposer à des contenus choquants, illégaux ou dérangeants. Certaines pages affichent des images violentes, des propos extrêmes ou des activités criminelles. Naviguer sur le réseau Tor demande prudence, recul et une conscience des risques.

Installation et configuration de Tor sur Windows

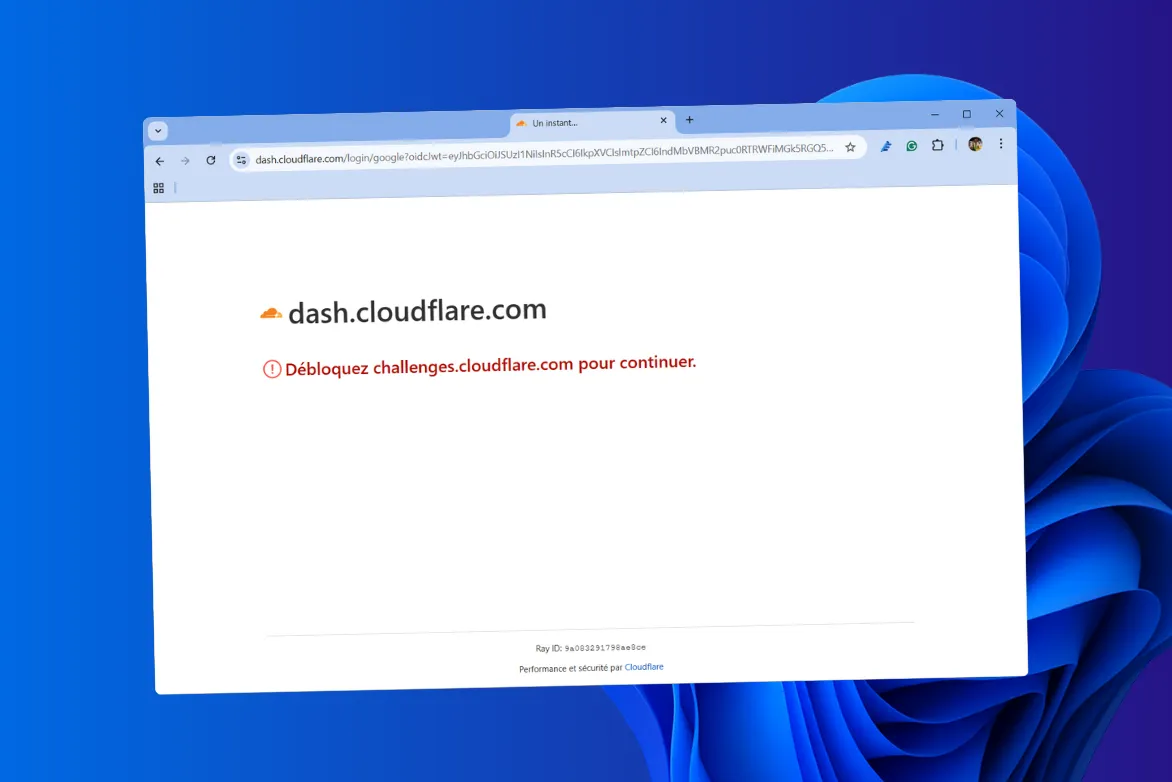

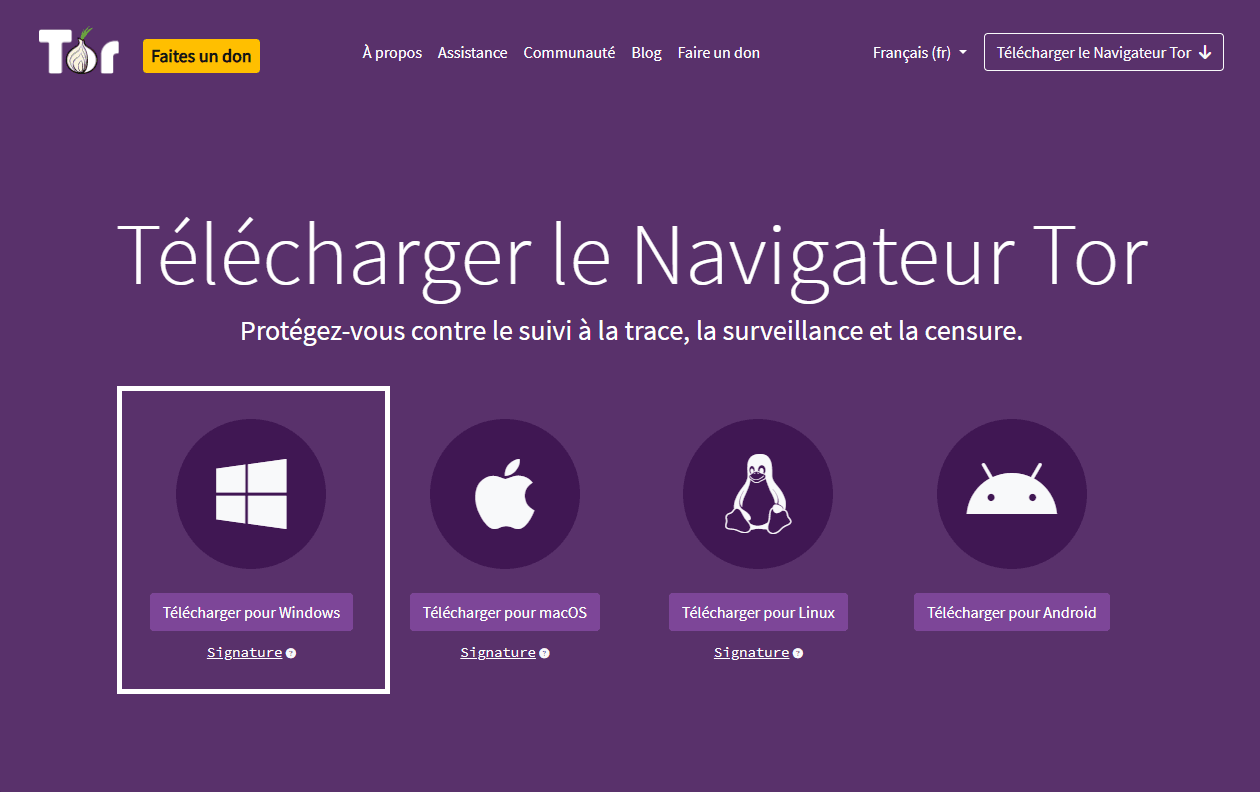

Le navigateur Tor est disponible gratuitement sur le site officiel pour les principaux systèmes d’exploitation : Windows, macOS, Linux et Android. Il est recommandé de toujours télécharger la dernière version depuis ce site afin d’éviter les contrefaçons ou versions compromises (fréquentes sur le Deep Web).

Une fois téléchargé et installé, il est essentiel de procéder à une première configuration minimale avant d’envisager la navigation sur le Deep Web.

Comment se connecter au réseau Tor pour la première fois

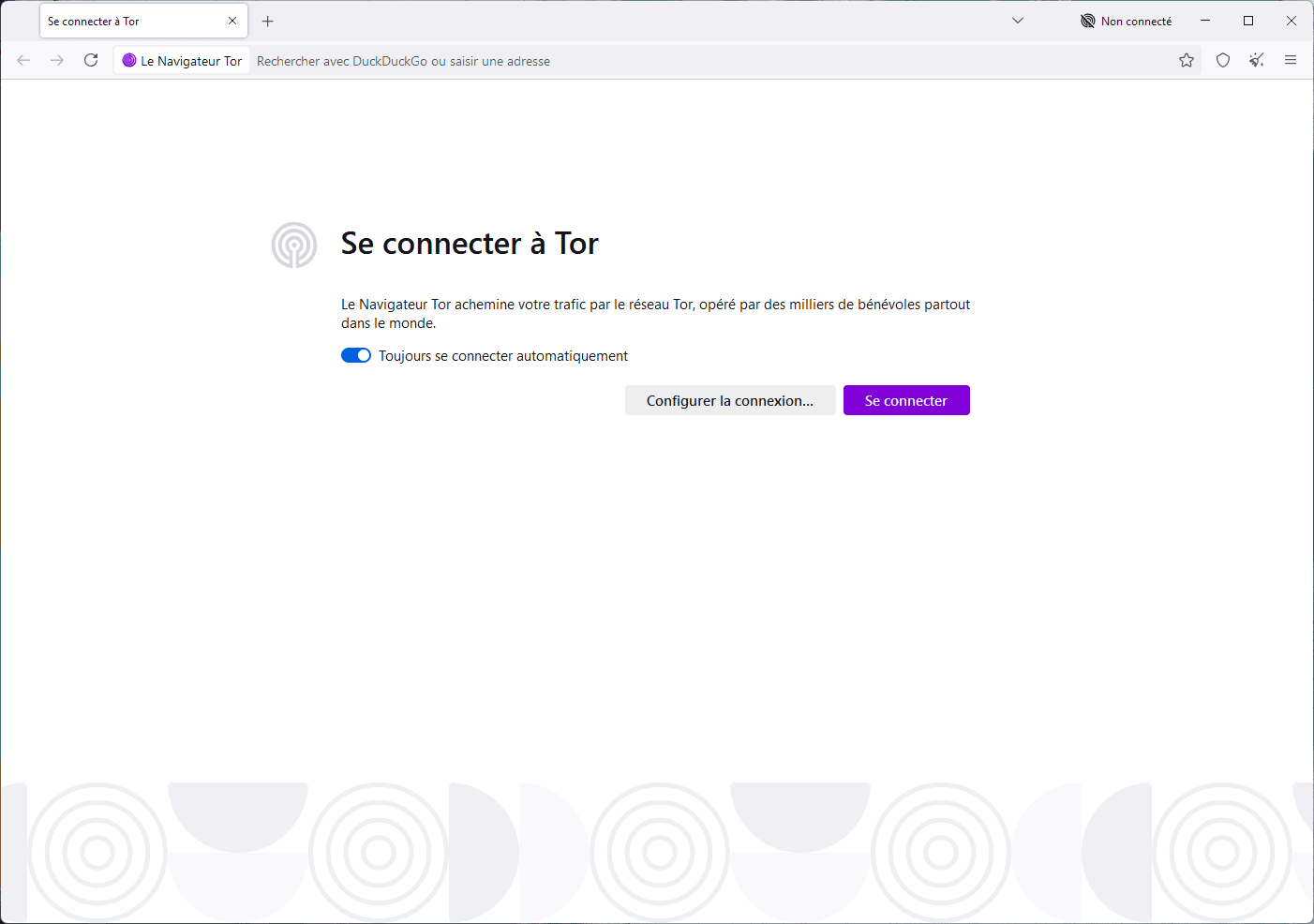

Au premier lancement, le navigateur Tor vous demande de vous connecter à son réseau. Par défaut, la connexion est automatique : il suffit de cliquer sur « Se connecter ».

Cochez l’option « Toujours se connecter automatiquement » pour éviter d’avoir à valider cette étape à chaque démarrage. Cela garantit une connexion rapide à chaque session.

En cas de restriction réseau (pays censuré, firewall d’entreprise, etc.), un bouton « Configurer la connexion… » permet d’ajuster manuellement les paramètres de ponts (bridges) ou de proxy.

Tor : comment renforcer votre sécurité avant de naviguer sur le Deep Web

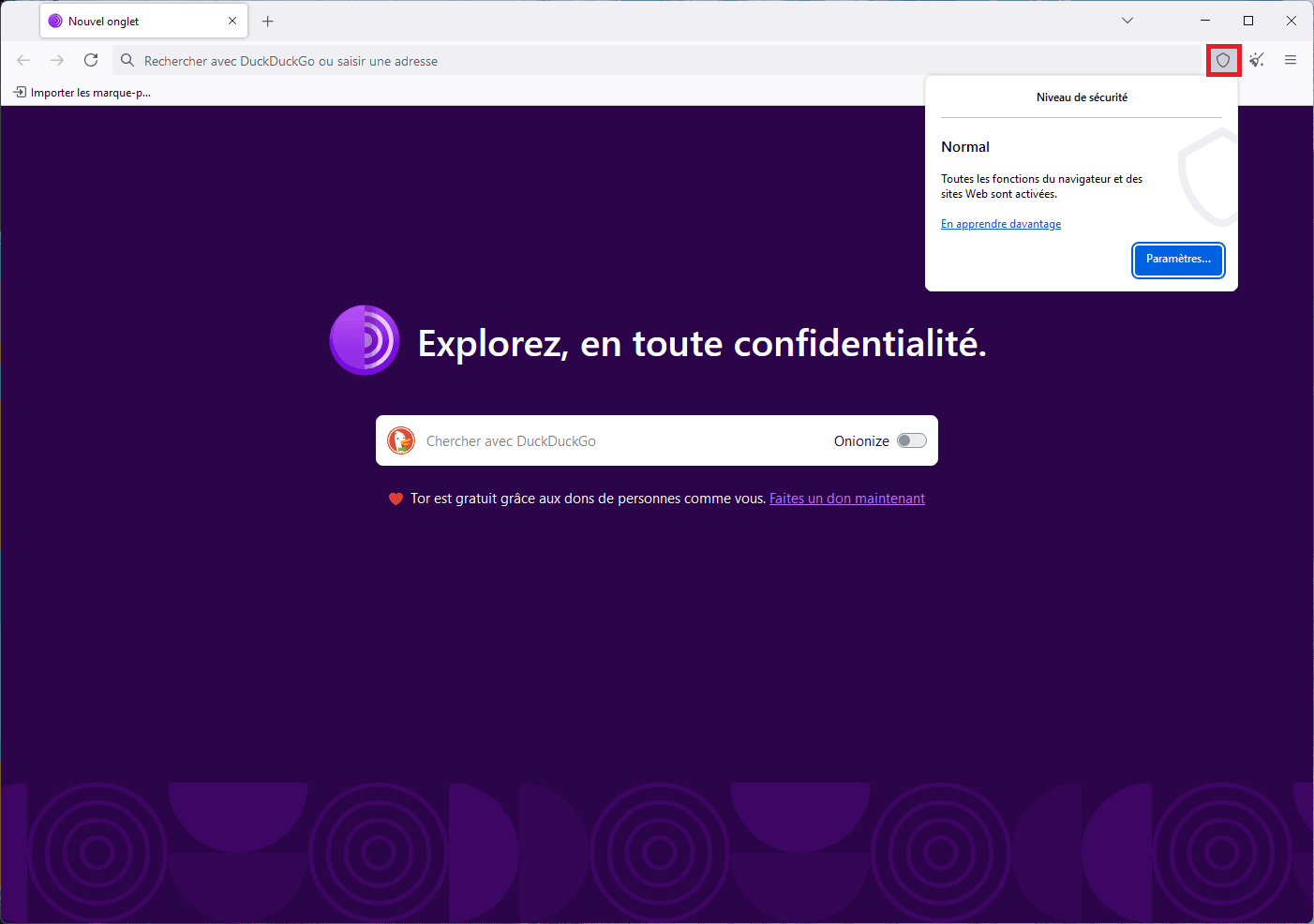

Une fois connecté, il est fortement conseillé d’ajuster le niveau de sécurité du navigateur, accessible via l’icône de bouclier en haut à droite de l’interface.

- Cliquez sur l’icône de bouclier, puis sur Paramètres.

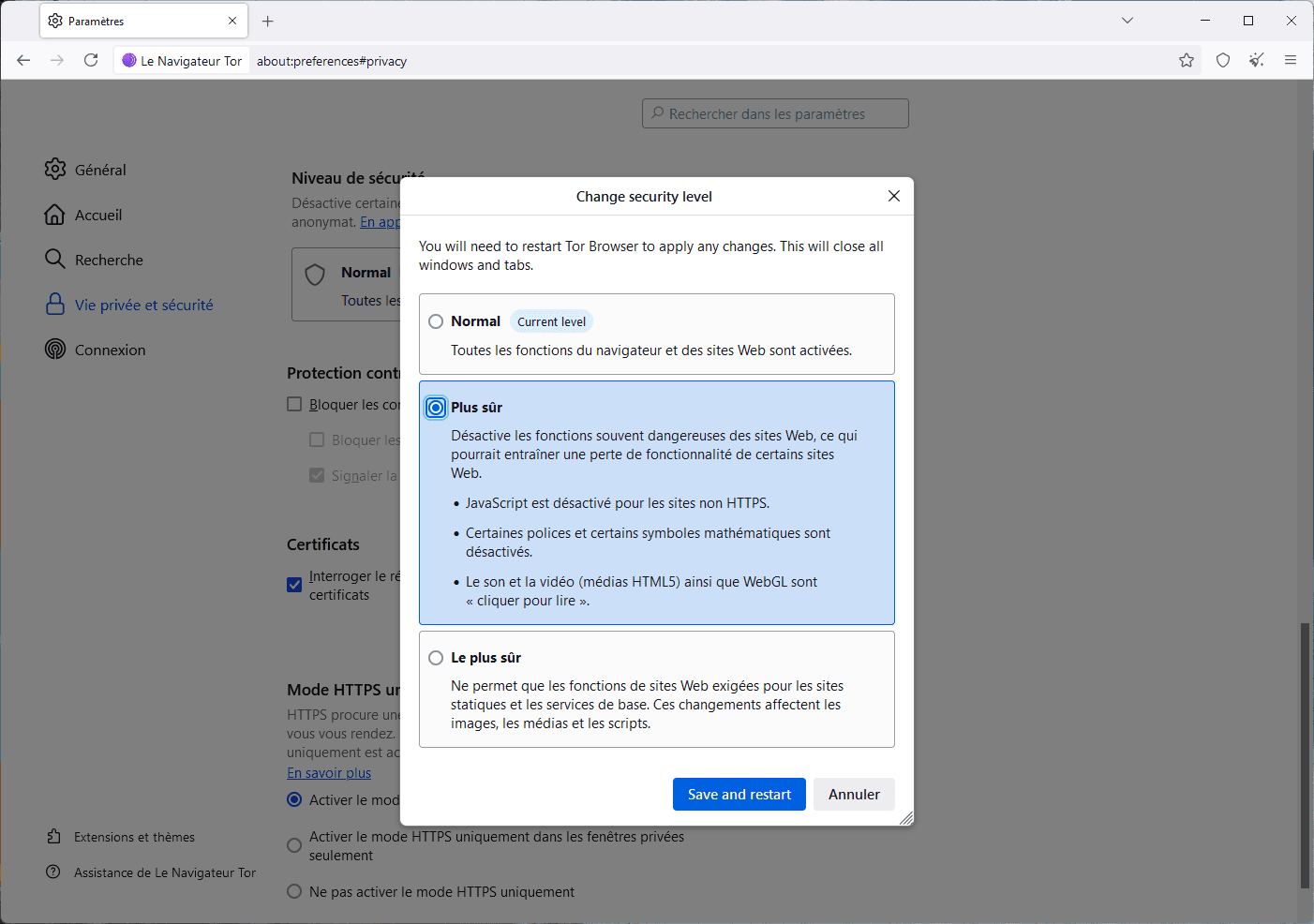

- Choisissez le mode « Plus sûr », qui désactive :

- JavaScript sur les sites non HTTPS

- certaines polices personnalisées

- les médias HTML5 et WebGL (lecture automatique désactivé).

Ce niveau intermédiaire offre une protection renforcée sans sacrifier totalement la compatibilité des sites.

⚠️ N’installez aucun plugin ou extension tiers. Contrairement aux navigateurs classiques, moins il y a d’éléments personnalisés, moins il y a de vecteurs d’attaque. Même des modules réputés sûrs ailleurs peuvent compromettre votre anonymat dans ce contexte.

Comment accéder au Dark Web et bons réflexes

Accéder au Dark Web via Tor ne signifie pas s’y aventurer à l’aveugle. Contrairement au Web classique, les sites en .onion ne sont pas indexés par Google. Il faut passer par des annuaires spécialisés comme Ahmia, The Hidden Wiki ou utiliser des moteurs adaptés comme Torch, Dark Search, Not Evil, Candle ou encore la version .onion de DuckDuckGo qui fonctionne sans traçage ni historique.

Avant de cliquer sur un lien .onion, il est essentiel de vérifier l’URL exacte. Les adresses en .onion sont composées de chaînes complexes et facilement imitables (un terrain idéal pour le phishing). Ne vous fiez jamais à un lien trouvé sur un forum ou une vidéo YouTube sans le recouper avec une source fiable. Préférez les pages régulièrement mises à jour ou vérifiées par la communauté Tor (comme les forums de privacytools.io ou des subreddits spécialisés).

Privilégiez les sites .onion de services connus pour débuter : Wikipédia ou BBC News disposent de versions officielles accessibles via Tor. Ces sites permettent d’expérimenter le réseau .onion dans un environnement sûr tout en respectant les bonnes pratiques d’anonymat.

Les meilleurs outils pour renforcer votre anonymat sur le Dark Web en 2026

Utiliser Tor avec de simples réglages peut suffire pour explorer le Dark Web de manière occasionnelle. Mais pour ceux qui souhaitent aller plus loin en matière de confidentialité et de sécurité, certains outils spécialisés permettent de renforcer considérablement l’anonymat, notamment en évitant toute trace sur le système utilisé.

Tails OS : naviguer sans laisser de trace

Tails OS (The Amnesic Incognito Live System) est un système d’exploitation live, basé sur Debian, conçu pour fonctionner exclusivement depuis une clé USB ou un DVD. Il utilise Tor par défaut pour tout le trafic réseau et n’enregistre rien sur le disque dur : chaque redémarrage efface toutes les traces de la session précédente. Idéal pour les activistes, journalistes ou utilisateurs exigeants, Tails offre un environnement isolé, discret et indépendant du système hôte.

Qubes OS et Whonix : pour une sécurité renforcée

Pour un usage plus avancé, Qubes OS propose une approche unique de la sécurité : chaque application ou usage fonctionne dans une machine virtuelle séparée (sandboxing), ce qui réduit drastiquement les risques en cas de compromission. Combiné à Whonix basé sur Tor et conçu pour cloisonner l’identité réseau, cela permet une protection très poussée, adaptée aux utilisateurs expérimentés ou exposés.

Ces outils ne sont pas obligatoires pour explorer le Dark Web, mais ils représentent des solutions puissantes pour ceux qui prennent leur anonymat au sérieux dans les contextes à haut risque (censure, surveillance, travail sensible, etc.).