Quand la cybersécurité devient une question d’État, les marges d’erreur disparaissent. Au ministère de l’Intérieur, chaque ordinateur est configuré pour résister à la moindre tentative d’intrusion, même physique. Du BIOS verrouillé à l’usage de Linux comme système hôte, en passant par une virtualisation stricte de Windows et un accès Internet cloisonné, chaque couche est pensée pour rendre la compromission quasiment impossible.

Comment sont protégés les ordinateurs du ministère de l’Intérieur ?

- Mot de passe BIOS : la première barrière contre les intrusions physiques

- Linux comme bouclier : la stratégie du gouvernement contre le piratage informatique

- Windows est virtualisé sur les postes sensibles du gouvernement

- Accès Internet restreint : la stratégie des administrations pour éviter les fuites

- Un remplacement régulier des PC portables pour éliminer toute compromission

- D’autres protections classifiés

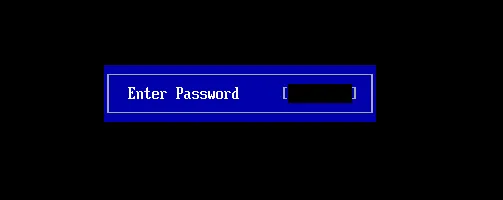

Mot de passe BIOS : la première barrière contre les intrusions physiques

Le mot de passe BIOS (ou UEFI) constitue l’un des premiers remparts physiques contre les tentatives d’intrusion. En l’activant, on verrouille l’accès aux paramètres fondamentaux du PC : séquence de démarrage, périphériques autorisés, activation des ports, etc. Sans ce mot de passe, impossible de modifier quoi que ce soit avant le lancement du système d’exploitation.

Ce mécanisme empêche le boot sur une clé USB ou un disque dur externe. C’est une parade simple mais efficace contre les attaques dites offline, comme l’injection d’un système malveillant depuis un support amovible. Même avec un accès physique à l’appareil, l’agresseur ne peut pas contourner l’environnement prévu par l’administrateur.

Dans un contexte gouvernemental, cette protection est systématiquement activée. Elle garantit que l’ordinateur démarre uniquement sur le système autorisé et qu’aucune manipulation matérielle non surveillée n’est possible. C’est la base de toute architecture de confiance, dès l’allumage de la machine.

Linux comme bouclier : la stratégie du gouvernement contre le piratage informatique

Dans l’environnement informatique du ministère de l’Intérieur, le système principal n’est pas Windows mais une distribution Linux customisée, conçue comme une barrière de sécurité à part entière. Ce Linux n’est ni convivial ni modulable, il est réduit à l’essentiel avec un nombre minimal de services actifs et aucune interface graphique. L’objectif est de réduire au maximum la surface d’attaque.

L’installation elle-même est verrouillée dès le départ avec des images système validées en amont. Tout est configuré pour empêcher les modifications locales : même les agents n’ont pas le mot de passe root et n’ont donc aucun pouvoir sur leur propre poste. Impossible d’installer un logiciel, de modifier la configuration système ou même de monter une simple clé USB sans droits spéciaux.

Ce Linux custom agit comme une cage, tout passe par lui, mais rien ne le traverse sans autorisation. Même si un utilisateur malveillant ou négligent accédait physiquement à la machine, il resterait enfermé dans une architecture conçue pour ne rien laisser passer.

Windows est virtualisé sur les postes sensibles du gouvernement

Dans l’architecture informatique des postes sensibles, Windows ne fonctionne pas en tant que système principal, mais dans une machine virtuelle isolée, lancée depuis un environnement Linux verrouillé. Ce choix permet de cloisonner complètement le système utilisé au quotidien par les agents, tout en le rendant facilement réinitialisable en cas de compromission.

En isolant Windows dans une VM, l’environnement métier reste entièrement fonctionnel (logiciels internes, traitements bureautiques, accès aux applications professionnelles) tout en étant contenu dans un espace contrôlé. En cas de doute ou d’incident, il suffit de supprimer ou réinitialiser l’image virtuelle sans impacter la couche système principale.

Ce type d’approche n’est pas réservé à l’administration : on le retrouve dans les systèmes critiques comme les infrastructures bancaires, les environnements SCADA industriels ou les systèmes militaires. Là où la résilience et la sécurité priment, la virtualisation devient un rempart numérique, capable de limiter l’impact d’une attaque à un simple fichier supprimable.

Windows est ralenti volontairement pour renforcer la sécurité

Dans les postes informatiques du gouvernement, les performances ne sont pas la priorité absolue. Windows y est exécuté dans une machine virtuelle, lancée depuis un système Linux verrouillé. Cette architecture volontairement cloisonnée permet de contenir les risques en cas de compromission.

Ce choix peut surprendre, mais il est parfaitement assumé. Dans un environnement sensible, la vitesse passe après la résilience. Les lenteurs observées (démarrage plus long, applications moins réactives) ne sont pas dues au matériel, mais à la couche de virtualisation qui filtre, surveille et isole chaque action. C’est le prix à payer pour garantir qu’aucune menace ne franchisse les murs numériques de l’administration Française.

Accès Internet restreint : la stratégie des administrations pour éviter les fuites

Sur les postes sensibles du ministère de l’Intérieur, l’accès à Internet est strictement encadré, voire complètement fermé. Aucun navigateur web standard n’est disponible pour les agents : il est tout simplement impossible de naviguer librement sur le Web. À la place, seuls quelques services spécifiques, liés aux besoins métiers, sont accessibles via une liste blanche de domaines autorisés, validée au niveau central.

Toutes les connexions passent par un proxy filtrant, qui contrôle les flux en temps réel, bloque les sites non autorisés et consigne les activités réseau. Certains outils internes nécessitant une communication extérieure passent par un réseau fermé (intranet gouvernemental) ou un VPN segmenté, conçu pour cloisonner les usages. Ce modèle réduit drastiquement les risques de fuite de données, de phishing ou de compromission par navigation accidentelle. Ici, Internet n’est pas un outil : c’est une menace à neutraliser.

Un remplacement régulier des PC portables pour éliminer toute compromission

Dans les environnements sensibles comme ceux du ministère de l’Intérieur, les ordinateurs portables ne sont pas conservés indéfiniment. Ils sont remplacés à intervalles réguliers pour des raisons de sécurité. Ce renouvellement permet de repartir sur une base saine en éliminant toute suspicion de compromission persistante.

Chaque nouveau PC est installé à partir d’une image système validée, certifiée et rigoureusement vérifiée. Aucune configuration locale, aucun historique, aucun fichier résiduel ne subsiste : c’est un redémarrage total du poste, comparable à un reformatage de bas niveau effectué sous contrôle. Dans certains cas, les anciens ordinateurs sont même physiquement détruits ou recyclés via des procédures sécurisées. Cette rotation systématique garantit un niveau de confiance maximal sur les postes en circulation tout en empêchant l’installation de portes dérobées ou de logiciels persistants non détectés.

D’autres protections classifiés

Évidemment, ce que vous venez de lire ne représente qu’une infime partie de l’architecture mise en place.

Verrouillage BIOS, Linux custom, Windows virtualisé, Internet restreint ne sont que les couches visibles, celles qu’on peut évoquer sans trop de risques.

Mais d’autres mécanismes (beaucoup plus sophistiqués) sont à l’œuvre dans les postes de la sécurité intérieure. Des techniques que l’on ne retrouve ni dans les guides en ligne, ni dans les formations classiques et dont on ne peut pas parler ici.

Disons simplement qu’à ce niveau, la cybersécurité n’est plus une couche, c’est une stratégie complète pensée pour anticiper ce que même un attaquant n’a pas encore imaginé. Et si vous en savez déjà un peu plus maintenant, c’est que vous avez eu un (très) léger aperçu de ce qu’est vraiment la sécurité informatique au sein du ministère.

Découvrez comment protéger gratuitement votre vie privée sur internet.