Même si les ransomwares chiffrent vos fichiers pour les rendre inaccessibles, tout n’est pas forcément perdu. Certaines familles de rançongiciels ont été cassées ou abandonnées par leurs créateurs, ce qui permet à des experts en cybersécurité de proposer des outils de déchiffrement gratuits. Dans ce guide, vous trouverez la liste complète et à jour des décrypteurs officiels disponibles en 2026 et les ransomware pris en charge. Un véritable espoir si vos données sont prises en otage.

Les logiciels gratuits pour déchiffrer un ransomware et récupérer vos fichiers

- Qu’est-ce qu’un ransomware ?

- Victime d’un ransomware ? Voici les gestes à proscrire

- Identifier le ransomware avec Crypto Sheriff (No More Ransom)

- Quels outils utiliser pour déchiffrer un ransomware gratuitement ?

- Emsisoft : une vaste bibliothèque de décrypteurs gratuits

- Avast / AVG : des outils ciblés à télécharger individuellement

- Bitdefender : des déchiffreurs issus d’enquêtes internationales

- Trend Micro : un outil unique pour plusieurs ransomwares

Qu’est-ce qu’un ransomware ?

Un ransomware (ou rançongiciel en français) est un logiciel malveillant conçu pour chiffrer les fichiers d’un utilisateur ou bloquer l’accès à son système, puis exiger une rançon en échange d’une clé de déchiffrement. Les victimes découvrent souvent une note explicite leur indiquant le montant à verser (souvent en cryptomonnaie) et la marche à suivre pour espérer récupérer leurs données.

Vous pouvez voir vos fichiers, mais pas les ouvrir. Sans la clé privée détenue par les attaquants, le contenu est illisible.

Les ransomwares ne forment pas un groupe homogène. On distingue plusieurs familles, chacune ayant ses propres mécanismes et objectifs :

- Crypto-ransomwares : ce sont les plus répandus. Ils chiffrent les fichiers utilisateurs (documents, images, bases de données, etc.) mais laissent le système fonctionnel. Exemples : STOP Djvu, CryptoLocker, TeslaCrypt.

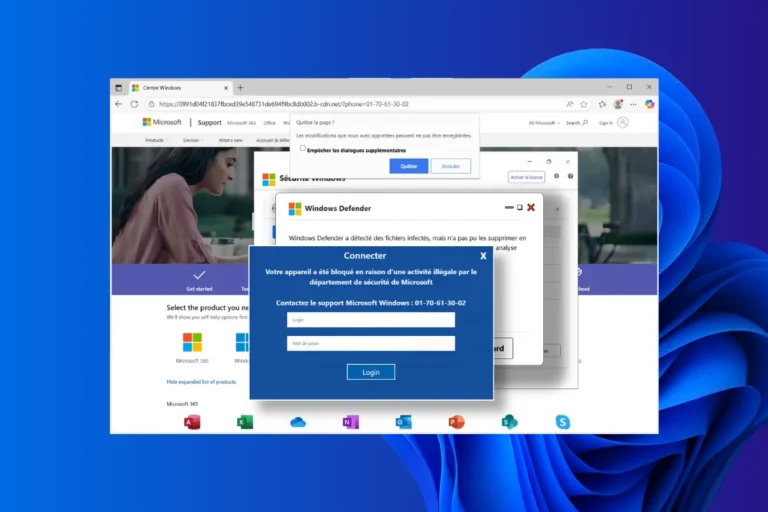

- Locker-ransomwares : ils bloquent complètement l’accès au système, affichant un écran de blocage (souvent avec un faux message d’autorité). Les fichiers ne sont pas chiffrés, mais l’ordinateur est inutilisable. Exemples : WinLocker, Police Virus.

- RaaS (Ransomware-as-a-Service) : ce modèle commercialise le ransomware. Des cybercriminels créent un outil qu’ils « louent » à d’autres groupes, en échange d’une commission sur les rançons payées. Exemples : REvil, LockBit, Hive.

Chaque famille utilise des extensions, des messages de rançon et des vecteurs d’attaque différents (pièce jointe piégée, exploit, attaque RDP, etc.).

Mais tout ransomware n’est pas infaillible. Des outils gratuits existent pour déverrouiller certains types d’infections, lorsqu’un groupe a fait une erreur technique, a été démantelé, ou que ses clés ont fuité. Des entreprises comme Kaspersky, Bitdefender ou Emsisoft collaborent avec les forces de l’ordre pour proposer des décrypteurs capables de restaurer les fichiers sans verser un centime.

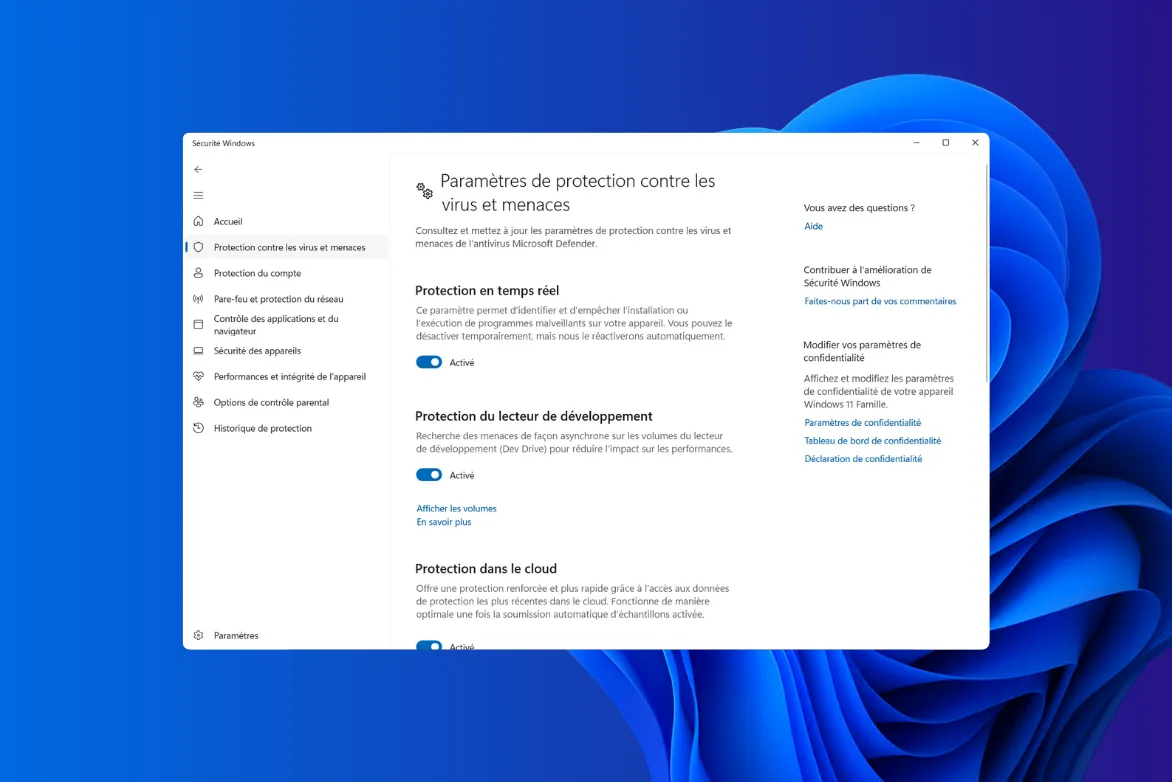

Découvrez également les meilleurs logiciels pour vous protéger des ransomwares.

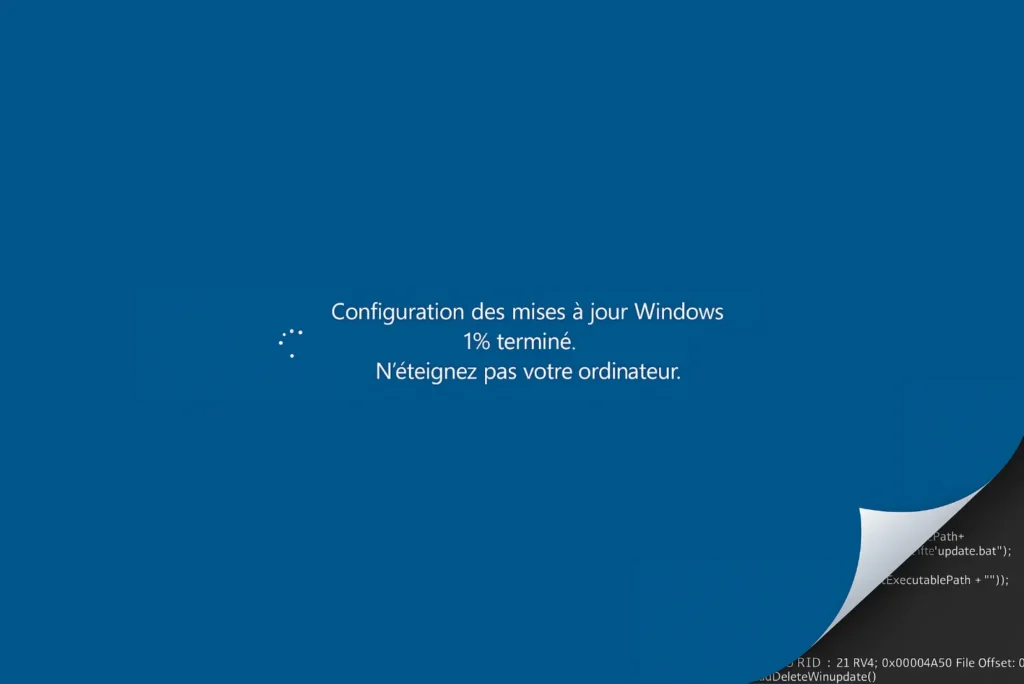

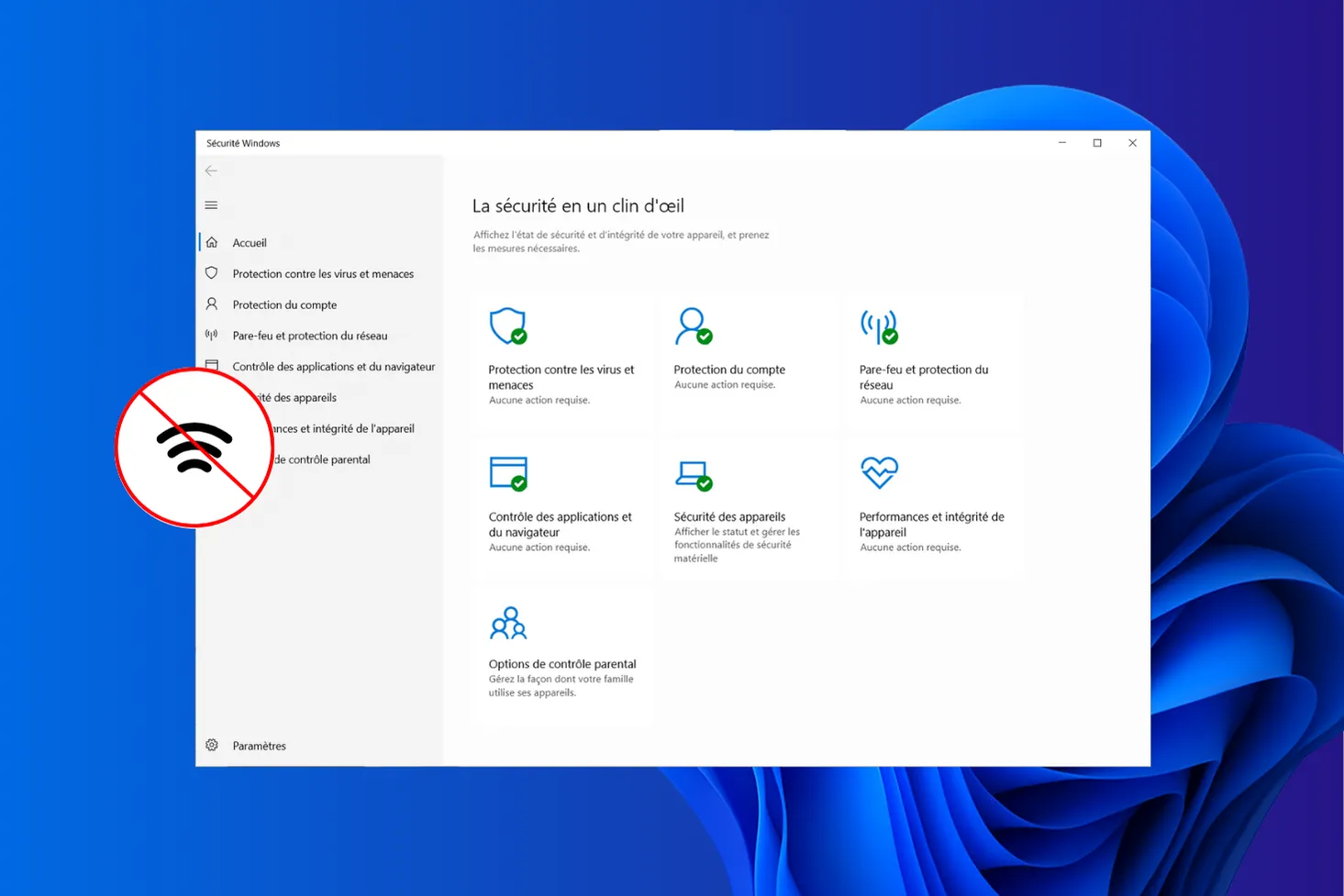

Victime d’un ransomware ? Voici les gestes à proscrire

Face à un écran figé ou à des fichiers devenus illisibles, la panique peut vite prendre le dessus. Mais certaines erreurs peuvent empirer la situation et rendre tout déchiffrement impossible. Voici les réflexes à éviter absolument :

- Ne supprimez jamais vos fichiers chiffrés. Même s’ils semblent inutilisables, ils restent essentiels pour une éventuelle récupération. Certains outils de déchiffrement exigent les fichiers originaux pour fonctionner.

- Ne payez pas la rançon sans avoir exploré toutes les alternatives. Rien ne garantit que vous recevrez une clé et chaque paiement alimente les groupes criminels. De nombreux ransomwares sont aujourd’hui déchiffrables gratuitement.

- N’utilisez pas d’outils non vérifiés trouvés sur des forums ou des sites suspects. Certains prétendus décrypteurs sont en réalité des malwares déguisés ou peuvent endommager vos fichiers de façon irréversible.

Avant toute action, identifiez correctement la souche (voir ci-dessous) puis utilisez uniquement des outils reconnus, listés dans ce guide.

Identifier le ransomware avec Crypto Sheriff (No More Ransom)

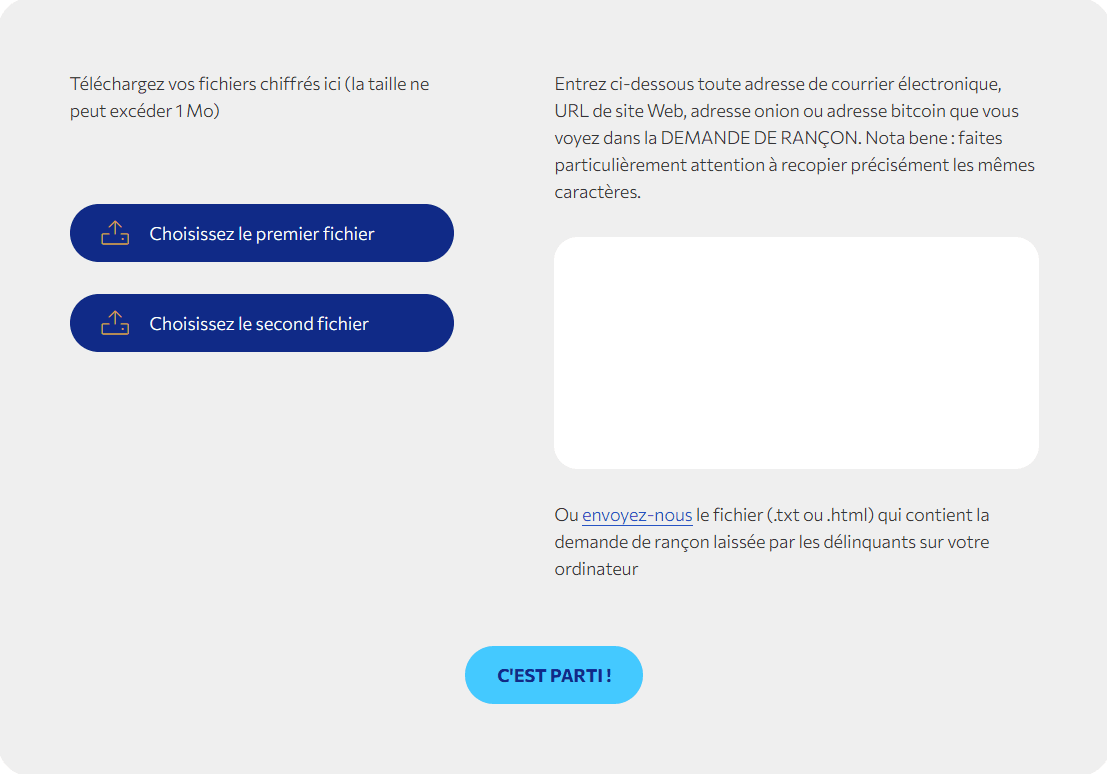

Avant d’envisager un déchiffrement, encore faut-il savoir à quel ransomware on a affaire. Extensions de fichiers, notes de rançon, styles d’infection… Les variantes se multiplient, parfois avec des noms trompeurs. Pour éviter de tester un outil au hasard (et potentiellement aggraver la situation), mieux vaut passer par Crypto Sheriff, le service d’identification développé par le projet No More Ransom.

Vous uploadez un fichier chiffré, idéalement un document non sensible et vous ajoutez si possible le contenu de la note de rançon laissée sur votre machine (fichier .txt, .html, ou contenu affiché au démarrage). À partir de ces deux éléments, Crypto Sheriff analyse la structure du fichier, les signatures connues et vous indique à quelle souche il correspond avec en bonus le lien vers l’outil de déchiffrement (si une solution existe).

C’est la porte d’entrée incontournable avant toute tentative de restauration : STOP Djvu, Dharma, Phobos, LockBit, GandCrab, tous les grands noms y passent. Et si aucune solution n’est disponible à l’instant T, mieux vaut le savoir avant de perdre du temps ou de corrompre davantage vos données.

Quels outils utiliser pour déchiffrer un ransomware gratuitement ?

Chaque famille de ransomware utilise un chiffrement différent. Certains ont été cassés, d’autres ont vu leurs clés divulguées ou saisies par les forces de l’ordre. Résultat : des outils de déchiffrement gratuits existent, mais ils sont spécifiques à chaque variante.

Ci-dessous, nous avons rassemblé les outils les plus sérieux. Tous les liens mènent vers des sources officielles, testées et vérifiées.

Kaspersky : le projet No Ransom contre les ransomwares

L’éditeur de sécurité Kaspersky propose depuis plusieurs années une initiative baptisée « No Ransom », dédiée à la lutte contre les ransomwares. Ce projet met à disposition du public une collection d’outils gratuits capables de déchiffrer les fichiers pris en otage par certains rançongiciels. L’objectif est clair : permettre aux victimes de récupérer leurs données sans céder à la rançon, tout en sensibilisant aux bonnes pratiques de sécurité.

Les outils proposés couvrent un large éventail de familles de ransomware, parmi les plus répandues ou les plus destructrices de ces dernières années. Voici quelques-unes des variantes actuellement prises en charge :

- Rakhni et ses variantes hybrides (Agent.iih, AutoIt, Rotor, Bitman, etc.)

- Shade (a.k.a. Troldesh) dont les clés de déchiffrement ont été publiées par les créateurs eux-mêmes

- CoinVault et Bitcryptor grâce à une opération conjointe avec la police néerlandaise

- TeslaCrypt (jusqu’à la version 4)

- Cryakl, Jaff, Wildfire, Xorist, Rector, Pletor, Yatron, Dharma, Maze, Egregor, Fonix, Conti…

Chaque outil est indépendant compatible avec Windows et accompagné d’une fiche explicative précisant les variantes supportées et les instructions d’utilisation. Ces utilitaires ont été développés à partir de clés récupérées légalement, de failles techniques dans les ransomwares ou de données fournies par les autorités lors de démantèlements de groupes cybercriminels.

Vous pouvez retrouver la liste complète des outils ainsi que les liens de téléchargement sur la page officielle du projet.

Emsisoft : une vaste bibliothèque de décrypteurs gratuits

Spécialiste reconnu dans la lutte contre les malwares, Emsisoft propose l’une des bibliothèques les plus complètes d’outils gratuits de déchiffrement de ransomware. Ces utilitaires sont développés en interne ou en collaboration avec les forces de l’ordre, à partir de clés récupérées lors d’enquêtes, de fuites publiques, ou grâce à des failles découvertes dans les algorithmes de chiffrement utilisés par les cybercriminels.

La base de décrypteurs d’Emsisoft couvre plus de 100 familles de ransomwares. Parmi les plus connues, on peut citer :

- STOP Djvu : le ransomware le plus répandu au monde. Le décrypteur d’Emsisoft peut restaurer les fichiers si la variante utilise une clé hors ligne (non spécifique à la victime). Les extensions typiques sont

.djvu,.gero,.rumba, etc. - Amnesia et Amnesia2 : deux souches très actives dans les années 2017-2019.

- Aurora : un ransomware redoutable distribué en tant que service (RaaS).

- BigBobRoss : ciblait principalement les utilisateurs nord-américains.

- D’autres familles comme Apocalypse, Cry9, Cry128, Xorist, GandCrab, Jigsaw, BTCWare, Globe, etc., sont également prises en charge.

Certains décrypteurs, comme celui pour STOP Djvu, ne peuvent fonctionner que dans des cas bien précis : par exemple, si le ransomware a utilisé une clé hors ligne (partagée entre victimes), et non une clé en ligne unique générée par le serveur des attaquants. Dans ce cas, l’outil affiche un message indiquant si les fichiers sont déchiffrables ou non. Il est donc essentiel de tester l’outil sans modifier les fichiers.

La bibliothèque complète est disponible sur cette page officielle (en anglais).

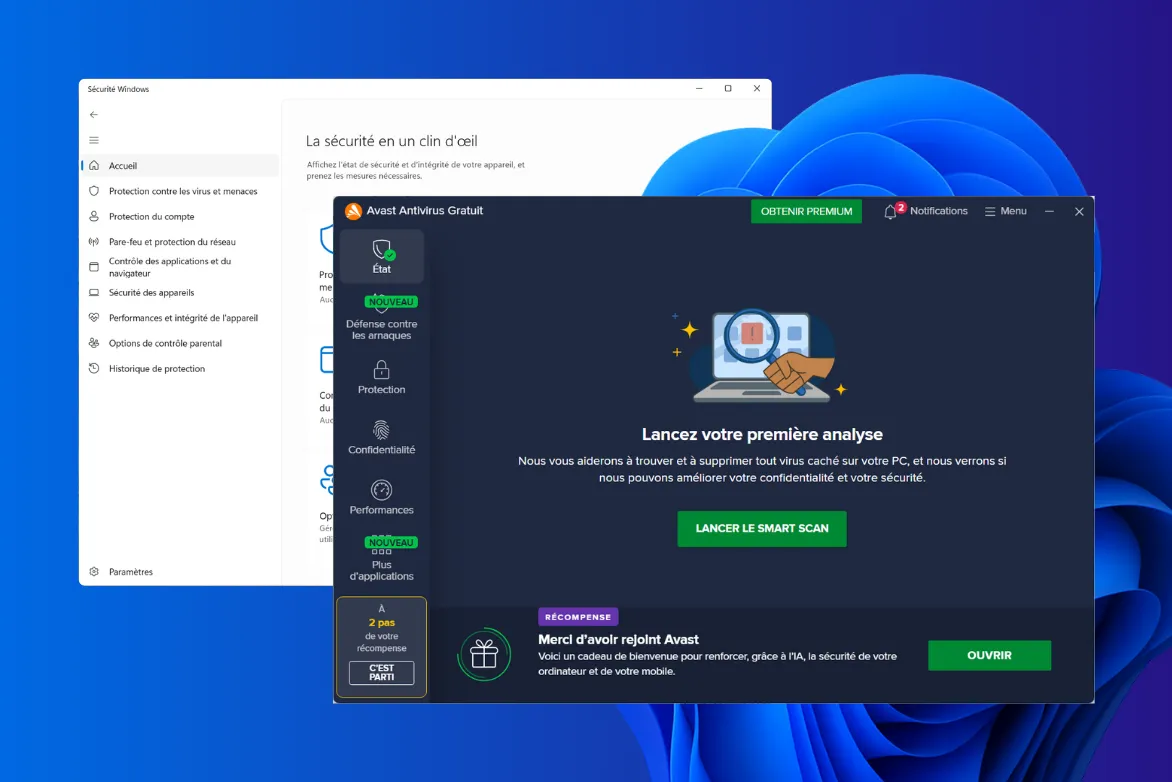

Avast / AVG : des outils ciblés à télécharger individuellement

Avast, qui possède également la marque AVG, propose une large sélection d’outils de déchiffrement gratuits à destination des particuliers et professionnels infectés par un ransomware. Contrairement à d’autres éditeurs qui centralisent tout dans une seule interface, chaque outil Avast est dédié à une famille spécifique de ransomware, ce qui permet une exécution légère, rapide et ciblée.

La bibliothèque couvre une trentaine de rançongiciels différents, dont plusieurs parmi les plus actifs de ces dernières années. Parmi les variantes supportées :

- GandCrab (jusqu’à la version 5.2), pour lequel les clés ont été publiées en 2019 après le démantèlement du groupe

- AES_NI, connu pour ses attaques contre des entreprises et institutions publiques

- CrySiS / Dharma, l’un des ransomwares les plus distribués via RDP

- HiddenTear, utilisé dans de nombreux clones open source distribués sur GitHub

- Et bien d’autres : Bart, Alcatraz Locker, Apocalypse, BigBobRoss, Jigsaw, TeslaCrypt, Stampado, SZFLocker, XData, etc.

Accédez à la liste complète des outils sur le site officiel d’Avast.

Bitdefender : des déchiffreurs issus d’enquêtes internationales

Bitdefender se distingue dans la lutte contre les ransomwares par sa collaboration active avec Europol, le FBI, Interpol et d’autres agences gouvernementales. Cette coopération a permis de développer et publier des décrypteurs gratuits pour certains des ransomwares les plus redoutables de la dernière décennie.

Contrairement à d’autres éditeurs qui s’appuient sur des failles techniques ou des erreurs des attaquants, Bitdefender travaille souvent à partir de clés récupérées lors de démantèlements judiciaires. Ces opérations aboutissent parfois à la publication de déchiffreurs capables de restaurer les fichiers de milliers de victimes dans le monde.

Parmi les ransomwares supportés par les outils de Bitdefender, on retrouve :

- REvil / Sodinokibi : déchiffreur publié après la saisie de l’infrastructure et des clés en 2021.

- DarkSide : célèbre pour avoir paralysé le pipeline Colonial aux États-Unis.

- GandCrab : toutes versions jusqu’à la 5.2, après publication d’une clé universelle.

- Avaddon : déchiffreur mis à disposition après l’arrêt volontaire du groupe.

- Mais aussi : MegaCortex, LockerGoga, RanHassan, MortalKombat, WannaRen, MaMoCrypt, Paradise, Ouroboros, et bien d’autres.

Chaque outil est autonome et inclut une interface avec instructions intégrées. La procédure est généralement simple : sélectionner un dossier, lancer le scan, attendre la fin du déchiffrement.

L’ensemble des outils est accessible depuis le centre officiel Bitdefender.

Trend Micro : un outil unique pour plusieurs ransomwares

Contrairement à d’autres éditeurs qui proposent un outil par ransomware, Trend Micro mise sur la simplicité avec un outil unique appelé “Ransomware File Decryptor”. Cet utilitaire tout-en-un permet de détecter automatiquement la famille du ransomware responsable du chiffrement et de lancer le processus de déchiffrement si une solution est disponible.

L’un des atouts majeurs de cet outil est sa compatibilité avec plusieurs familles de ransomware, y compris certaines anciennes ou mal codées. Il prend notamment en charge les variantes suivantes :

CryptXXX, TeslaCrypt, Jigsaw, Petya/NotPetya, WannaCry, Nemucod, XORBAT, Crysis, BadBlock, Stampado, et d’autres familles ponctuellement prises en charge selon les versions.

L’interface, bien que simple, propose un mode « batch » (traitement en lot), utile pour les dossiers contenant un grand nombre de fichiers chiffrés. Vous pouvez aussi exécuter une analyse ciblée sur un répertoire spécifique, pour éviter de parcourir tout le disque. Le programme indique automatiquement si le ransomware est reconnu et si un déchiffrement est possible.