Beaucoup pensent qu’utiliser un VPN suffit à devenir anonyme sur Internet. En réalité, si le VPN masque bien votre adresse IP, il ne protège en rien les autres traceurs laissés par votre navigateur. Cookies, stockage local, fingerprinting, cookies tiers… autant d’éléments qui permettent de vous suivre à la trace, même si votre IP change toutes les heures. Cet article vous explique pourquoi le VPN ne suffit pas, et comment les outils de suivi contournent facilement cette protection.

Un VPN ne suffit pas à empêcher le pistage et anonymiser votre vie privée

- Un VPN ne protège que votre adresse IP et ne suffit pas à garantir l’anonymat

- J’ai désactivé mon VPN et j’étais toujours identifié comme le même utilisateur

- Comment les sites vous reconnaissent malgré une IP masquée ?

- Le tracking multi-sites reste actif même avec un VPN

- Certains traceurs persistent même après avoir supprimé les cookies

- Le fingerprinting permet de vous suivre sans cookies

Un VPN ne protège que votre adresse IP et ne suffit pas à garantir l’anonymat

Un VPN, dans sa fonction la plus basique, chiffre votre connexion et remplace votre adresse IP réelle par celle du serveur VPN. Cela permet de masquer votre localisation, d’échapper à certaines restrictions géographiques et de brouiller les pistes côté réseau. Mais cette protection reste limitée à la couche réseau.

Contrairement à une idée répandue, le VPN ne touche pas aux éléments stockés dans votre navigateur, ni à la manière dont les sites web vous identifient localement. Cookies, stockage local, IndexedDB, fingerprinting, DNS mal configuré, fuites WebRTC… autant de vecteurs qui échappent totalement au contrôle du VPN.

C’est là l’erreur la plus fréquente : croire que changer d’adresse IP suffit à devenir invisible. En réalité, le navigateur agit comme une véritable balise d’identification, transportant vos traceurs d’un site à l’autre. Même avec un VPN actif, un site web peut parfaitement vous reconnaître (et vous suivre) dès lors qu’un simple cookie persistant ou une empreinte numérique unique est présente.

J’ai désactivé mon VPN et j’étais toujours identifié comme le même utilisateur

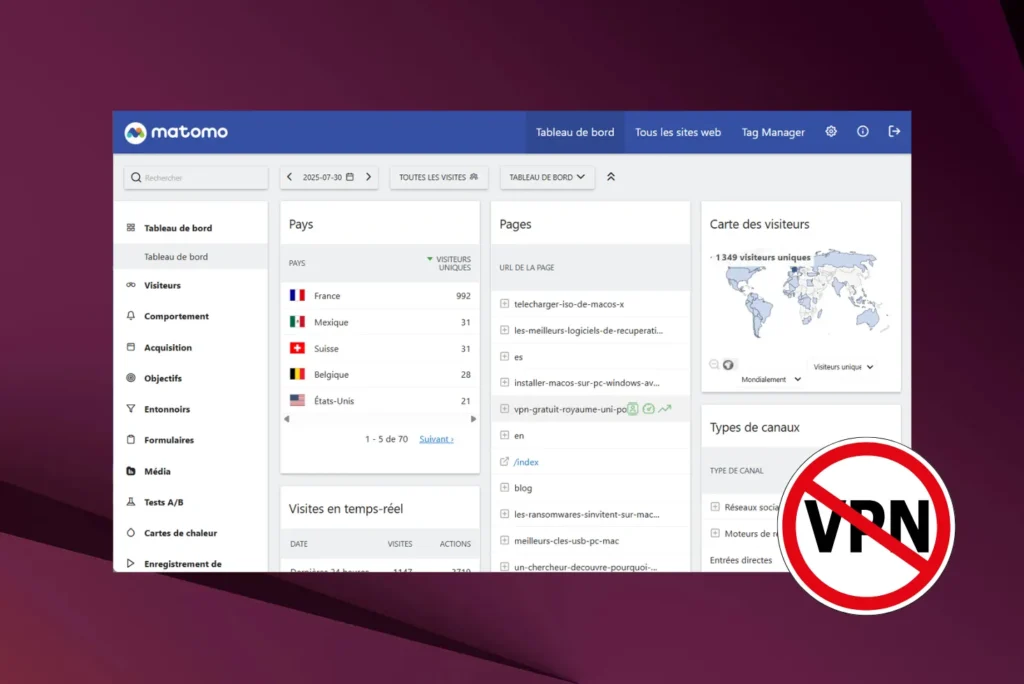

Lors d’un test de Proton VPN Free, j’ai désactivé la connexion VPN en pleine session de navigation. J’ai consulté ensuite les statistiques de mon instance Matomo, un outil de mesure respectueux de la vie privée. Je m’attendais logiquement à apparaître comme un nouvel utilisateur, étant donné que mon adresse IP avait changé. Pourtant, j’ai été reconnu comme le même visiteur, avec la même session toujours active.

Ce comportement s’explique par un principe souvent mal compris : les outils de suivi ne s’appuient pas uniquement sur l’adresse IP. Matomo utilise un identifiant stocké dans le navigateur, via un cookie ou une donnée de type localStorage. Même après un changement de réseau, cet identifiant suffit à maintenir la continuité de la session. Le navigateur, ici, agit comme un point d’ancrage. Et tant que ces données locales ne sont pas effacées, l’utilisateur reste traçable, quelle que soit l’IP utilisée.

Cette expérience illustre une limite structurelle des VPN : ils protègent le trafic réseau, mais ne neutralisent pas les traceurs côté navigateur. L’erreur classique consiste à croire que masquer son IP suffit à devenir anonyme. En réalité, sans nettoyage local, protection contre le fingerprinting ou isolation des cookies, le changement d’IP seul ne brise pas l’identification. Pour renforcer sa confidentialité, il faut envisager le VPN comme une brique parmi d’autres et non comme une solution complète.

Comment les sites vous reconnaissent malgré une IP masquée ?

Les cookies sont des fichiers texte stockés par le navigateur à la demande d’un site web. Ils permettent de maintenir une session active, de conserver des préférences ou d’identifier un utilisateur d’une visite à l’autre. On distingue les cookies propriétaires (first-party), liés au domaine consulté et les cookies tiers (third-party) utilisés par des services externes comme des régies publicitaires ou des outils d’analyse.

Le stockage local (localStorage) et le sessionStorage permettent à un site de conserver des données plus volumineuses directement dans le navigateur. Contrairement aux cookies, ces données ne sont pas automatiquement transmises au serveur, mais elles restent accessibles en JavaScript tant que l’utilisateur ne les supprime pas. Elles ne sont pas soumises à une date d’expiration et peuvent donc persister indéfiniment, même après un redémarrage complet du navigateur.

C’est ce caractère persistant qui rend ces mécanismes particulièrement efficaces pour suivre un utilisateur, même lorsqu’il change d’adresse IP avec un VPN. Un simple identifiant stocké en localStorage peut être réutilisé à chaque visite et associé à un appel JavaScript pour relier les sessions entre elles. Le changement d’IP n’a alors aucun effet : le suivi repose sur ce que le navigateur stocke localement et non sur l’origine réseau. Cette méthode est couramment utilisée dans le tracking publicitaire ou l’analyse comportementale.

Le tracking multi-sites reste actif même avec un VPN

La plupart des utilisateurs savent que les cookies peuvent servir à suivre leur activité sur un site donné. Mais peu réalisent que certains cookies ne sont pas déposés par le site visité lui-même, mais par des services tiers intégrés à la page. On parle alors de cookies tiers, qui sont la base du tracking inter-sites.

Des acteurs comme DoubleClick (Google), Meta (Facebook), Criteo ou Taboola exploitent ce mécanisme pour suivre les utilisateurs d’un site à l’autre. Lorsqu’un site A intègre une publicité ou un pixel de mesure hébergé sur un domaine tiers, ce domaine dépose un cookie dans le navigateur. Si un site B utilise ce même prestataire, le script intégré va relire ce cookie et permettre ainsi de reconnaître l’utilisateur d’un site à l’autre, même si les deux sites n’ont rien en commun.

Le procédé repose sur des scripts JavaScript intégrés dans les pages. Ces éléments chargés depuis des domaines tiers activent la lecture du cookie déjà existant. Un profil se construit peu à peu, agrégant les visites, les clics, les produits consultés, les centres d’intérêt supposés.

Certains traceurs persistent même après avoir supprimé les cookies

Contrairement aux cookies classiques qui peuvent être facilement supprimés via les paramètres du navigateur, certains mécanismes de tracking persistent même après un nettoyage complet de l’historique et des données. On parle alors de supercookies ou de traceurs zombies : des identifiants stockés dans des zones alternatives du navigateur ou du système et conçus pour résister à l’effacement manuel.

Plusieurs techniques sont utilisées pour contourner les suppressions classiques. Evercookie est un exemple emblématique : il duplique le même identifiant dans différents emplacements (cookies HTTP, localStorage, sessionStorage, IndexedDB, ETag, etc.), de sorte que si l’un d’eux est supprimé, les autres le restaurent automatiquement.

Ce type de traçage est particulièrement problématique car il est invisible pour l’utilisateur et souvent difficile (voire impossible) à désactiver sans outils spécialisés. Contrairement aux cookies classiques, les supercookies ne disposent pas d’une interface utilisateur pour les visualiser ou les supprimer. Pour l’internaute lambda, ces traceurs agissent comme des balises persistantes, conçues pour survivre à toute tentative de désanonymisation locale. C’est l’une des raisons pour lesquelles les supercookies sont considérés comme une forme de suivi particulièrement invasive par les défenseurs de la vie privée.

Le fingerprinting permet de vous suivre sans cookies

Le fingerprinting est une technique de profilage passif qui consiste à collecter un ensemble de données techniques exposées par le navigateur et l’appareil utilisé afin de générer une empreinte unique.

Les paramètres recueillis varient selon les méthodes, mais incluent généralement le type et la version du navigateur, le système d’exploitation, la résolution d’écran, la langue, le WebGL, le Canvas, voire les extensions et le CPU. Isolément, ces données semblent anodines. Mais combinées, elles permettent souvent d’aboutir à un profil suffisamment distinct pour identifier un utilisateur de façon stable sans trace locale.

C’est ce qui rend le fingerprinting particulièrement redoutable : le changement d’adresse IP ou l’utilisation d’un VPN n’ont aucun impact sur ce type de suivi. Tant que l’environnement technique reste inchangé, l’empreinte numérique reste reconnaissable d’une session à l’autre. Cette méthode de tracking silencieuse est difficile à détecter, quasiment impossible à bloquer totalement sans effectuer tout un tas d’action manuel.