Elle pensait avoir affaire à un technicien informatique sérieux. Il avait l’air compétent, parlait vite, et lui a demandé d’installer un petit logiciel de support à distance. En réalité, ce n’était pas un outil d’aide, mais une arme informatique. Grâce à Tactical RMM, l’escroc a pris le contrôle total de son PC, changé son mot de passe et commencé à lui soutirer de l’argent. Cette affaire m’a profondément marqué. Elle montre à quel point un outil légitime peut devenir dangereux entre de mauvaises mains.

Tactique Amidaware : quand un outil de support à distance devient un danger

- Qu’est-ce que Tactical RMM ?

- Tactical RMM détourné : un accès total à votre PC

- Retour sur une escroquerie informatique bien rodée

- Comment éviter les arnaques au dépannage informatique à distance ?

Qu’est-ce que Tactical RMM ?

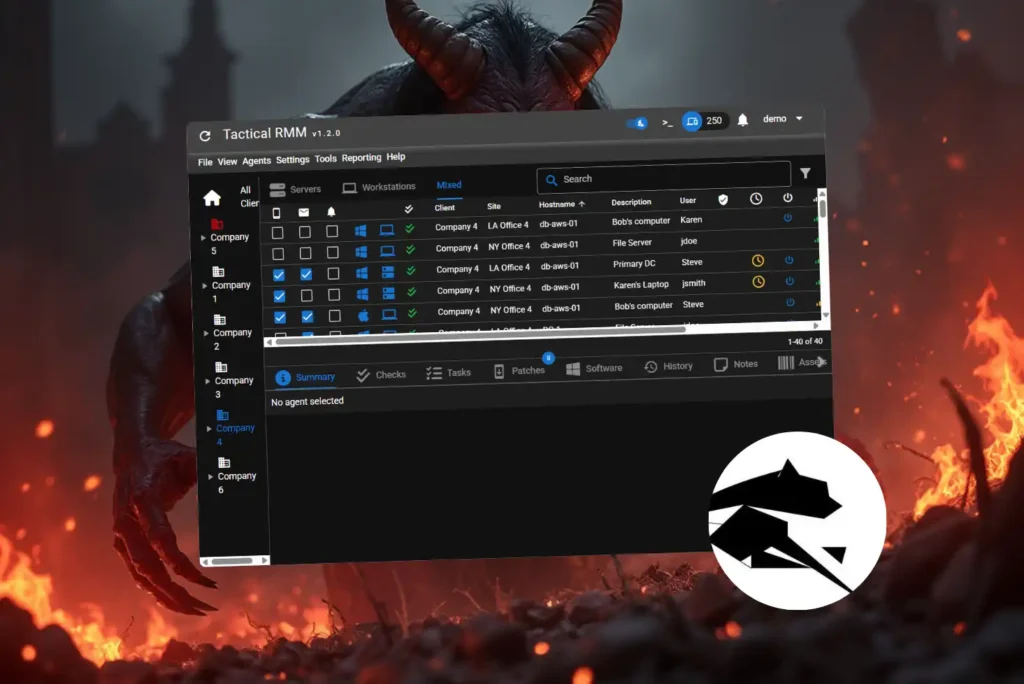

Tactical RMM est un outil open source conçu pour le support informatique à distance. Développé par Amidaware, il permet à un technicien d’intervenir sur un ordinateur à distance comme s’il était physiquement devant. Ses fonctionnalités incluent la prise de main à distance via MeshCentral, l’exécution de scripts PowerShell ou Python, la surveillance de l’état du système (température, espace disque, services actifs) et la gestion des mises à jour Windows. Il est principalement utilisé par des prestataires informatiques pour administrer plusieurs postes depuis une interface centralisée.

Son fonctionnement repose sur une architecture client / serveur : un agent est installé sur l’ordinateur de l’utilisateur, qui reste en communication permanente avec le serveur RMM. Ce dernier permet de déployer des actions à distance en temps réel sur un ou plusieurs ordinateurs.

Une fois installé, l’agent Tactical RMM s’exécute avec des droits très élevés (niveau SYSTEM sur Windows). Il peut installer ou supprimer des logiciels, désactiver l’antivirus, modifier le registre, créer des comptes administrateurs ou encore accéder à tous les fichiers du disque. C’est précisément cette puissance qui entre de bonnes mains permet un dépannage rapide mais qui entre de mauvaises peut se transformer en outil de contrôle illégitime et de chantage.

Tactical RMM détourné : un accès total à votre PC

Lorsqu’un outil comme Tactical RMM est détourné de son usage initial, il devient une porte d’entrée redoutable pour des actions malveillantes. L’un des premiers risques est l’installation furtive : un pirate ou un faux technicien peut déployer l’agent RMM à distance, souvent par simple clic de l’utilisateur sur un fichier prétendument inoffensif. Une fois installé, l’outil s’exécute silencieusement en arrière-plan, sans alerte visible, et établit une connexion persistante avec le serveur de contrôle.

Ce type d’accès permet ensuite l’exécution de scripts destructeurs ou espions. Le pirate peut par exemple désactiver l’antivirus, installer un keylogger, exfiltrer des données sensibles ou encore déclencher une suppression massive de fichiers. Grâce à ses privilèges élevés, l’agent peut modifier le système en profondeur tout en restant invisible, en désactivant les journaux d’événements ou en créant des tâches planifiées masquées pour assurer sa persistance.

Tactical RMM a déjà été observé dans le cadre de campagnes de piratage ciblées (APT) ou de ransomwares, où il est utilisé comme vecteur de contrôle centralisé sur des dizaines de machines infectées. Sa puissance et sa flexibilité en font un outil de choix pour les attaquants lorqu’il est installé avec l’accord de l’utilisateur final.

Retour sur une escroquerie informatique bien rodée

Elle pensait appeler un service de dépannage informatique à Nantes. En réalité, elle a donné le contrôle total de son ordinateur à un escroc. Le piège est simple : un faux technicien, une intervention proposée à distance et un logiciel installé pour réparer son ordinateur. Ce logiciel, c’était Tactical RMM, un outil professionnel conçu pour que les techniciens puissent gérer les ordinateurs de leurs clients à distance mais ici, il a été détourné de son usage.

Sans le savoir, ma cliente a autorisé elle-même l’installation du logiciel et donné les droits nécessaires à l’escroc. Il n’a eu qu’à lui faire suivre quelques instructions par téléphone en jouant la carte de la confiance. Ce type de manipulation s’appelle de l’ingénierie sociale : on vous fait croire que vous rendez service ou que vous recevez de l’aide, alors que vous ouvrez grand la porte à une attaque.

Une fois le contrôle établi, l’arnaque s’est déroulée en silence : suppression de tous ses fichiers, changement du mot de passe de session Windows et enfin, un message à l’écran lui demandant de payer une somme d’argent pour récupérer l’accès à son ordinateur. Aucun virus, aucune alerte. Juste un abus de confiance, appuyé par un outil professionnel détourné. C’est ce qui rend ce type d’escroquerie particulièrement redoutable et de plus en plus courant.

Comment éviter les arnaques au dépannage informatique à distance ?

Les arnaques au dépannage informatique à distance se multiplient, souvent sans alerte ni virus. Un faux technicien se présente comme un professionnel, propose une aide rapide, et vous fait installer un logiciel qui lui donne un accès total à votre ordinateur. Mais au lieu d’utiliser un outil transparent et temporaire comme AnyDesk ou TeamViewer, il installe un programme discret et permanent.

Pour éviter ce type d’abus, le bon réflexe est simple : n’utilisez que des outils de dépannage reconnus, conçus pour des interventions ponctuelles. AnyDesk et TeamViewer permettent au technicien de vous aider sans rester connecté en arrière-plan. Après la session, vous fermez simplement le programme, et le contrôle est entièrement coupé. Si quelqu’un vous demande d’installer autre chose (surtout sans vous expliquer clairement pourquoi) méfiez-vous : un bon professionnel vous proposera toujours un outil que vous pouvez désactiver, contrôler et comprendre.