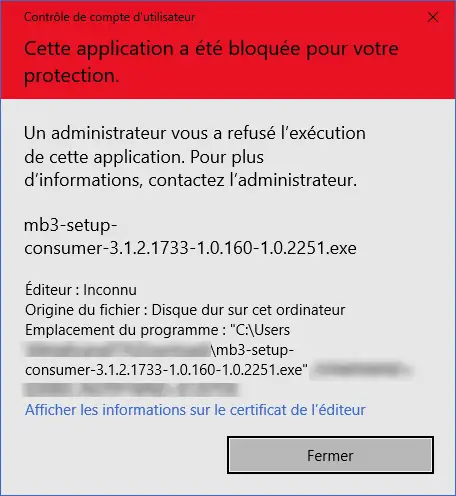

Vous cliquez sur un programme, prêt à l’installer, et voilà que Windows vous demande un mot de passe administrateur que vous n’avez évidemment pas. Ce n’est pas un bug, c’est une restriction mise en place par votre entreprise. Vous êtes bloqué, incapable d’utiliser un outil qui pourrait pourtant vous faciliter la vie. Si l’intention derrière ces limitations est louable, elles freinent parfois plus qu’elles ne protègent. Heureusement, il existe des moyens de contourner ces restrictions sans compromettre la sécurité informatique.

Installer des logiciels sans droits administrateur sur Windows

- Pourquoi les entreprises bloquent-elles l’installation de logiciels ?

- Comment exécuter des logiciels sans installation ni droits admin ?

- Comment installer (sans installation) une application portable ?

- Sécurité IT : Empêcher l’exécution des applications portables sur Windows

- AppLocker : Bloquer les logiciels non autorisés en entreprise

Pourquoi les entreprises bloquent-elles l’installation de logiciels ?

Les entreprises imposent des restrictions sur l’installation de logiciels avant tout pour des raisons de sécurité et de conformité. L’installation de logiciels non validés peut exposer le réseau interne à des vulnérabilités (malwares, ransomwares et autres logiciels espions). Certaines organisations doivent respecter des réglementations strictes en matière de protection des données et de gestion des licences logicielles. Autoriser l’installation libre de logiciels pourrait entraîner des violations de conformité et exposer l’entreprise à des risques juridiques et financiers.

Les logiciels non autorisés peuvent également causer des problèmes techniques. Certains programmes peuvent entrer en conflit avec les outils professionnels déjà installés et ralentir les performances des ordinateurs ou provoquer des instabilités. Un logiciel mal optimisé ou obsolète peut monopoliser des ressources système, affecter l’ordinateur de l’utilisateur et l’ensemble du réseau de l’entreprise. En limitant les installations aux seuls logiciels validés, les services informatiques assurent un environnement de travail stable et performant.

Ces restrictions répondent à un impératif de gestion centralisée du parc informatique. Dans une grande entreprise, chaque poste de travail doit être maintenu de manière uniforme afin de simplifier le support technique, les mises à jour et la cybersécurité. Un système trop ouvert, où chaque employé peut installer ses propres logiciels, complique la maintenance et augmente les risques d’incidents. En imposant un contrôle strict sur les installations, les entreprises garantissent une meilleure supervision et un déploiement plus facile des mises à jour et des correctifs de sécurité.

Comment exécuter des logiciels sans installation ni droits admin ?

Windows, dans toutes ses versions, repose sur un modèle de gestion des privilèges administratifs basé sur l’UAC (User Account Control). Ce mécanisme est censé empêcher les utilisateurs sans droits élevés d’installer ou de modifier des fichiers sensibles du système. Mais, une faille structurelle inhérente à ce fonctionnement permet d’exécuter des applications portables sans aucune installation ni privilège administrateur. Contrairement aux logiciels classiques qui nécessitent une modification du registre ou l’écriture dans des dossiers protégés, les applications portables s’exécutent directement depuis un répertoire utilisateur ou un support externe et échappent ainsi aux restrictions imposées par l’entreprise ou le service IT.

Cette particularité expose une limitation fondamentale de la politique de sécurité de Windows. En entreprise, bloquer l’installation de logiciels ne suffit pas à restreindre leur utilisation car un simple exécutable portable peut permettre d’accéder à des logiciels. Windows ne différencie pas clairement les programmes installés de ceux simplement exécutés, ce qui laisse une porte ouverte à l’utilisation d’outils externes comme des navigateurs, des éditeurs de code ou des logiciels de communication sans validation préalable. Cette faille ne relève pas d’un bug mais bien d’une contradiction structurelle entre le besoin de contrôle du système et la flexibilité offerte aux utilisateurs.

Comment installer (sans installation) une application portable ?

Dans les environnements sécurisés d’entreprise, il est courant que les utilisateurs n’aient pas les droits nécessaires pour installer des logiciels. Cette restriction imposée pour éviter l’installation de programmes non autorisés peut toutefois être contournée grâce aux applications portables. Contrairement aux logiciels traditionnels qui nécessitent une installation avec modification du registre Windows, ces programmes fonctionnent de manière autonome et peuvent être exécutés directement depuis un dossier ou une clé USB.

Simulation d’un environnement sécurisé si vous n’êtes pas en entreprise

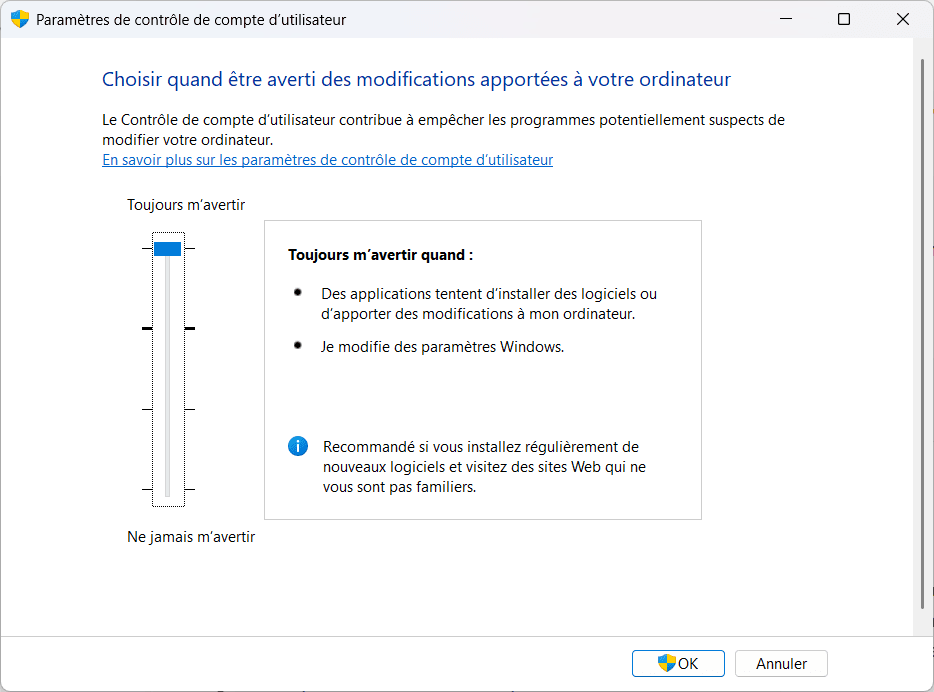

Pour tester l’exécution d’un logiciel portable dans un environnement simulant les restrictions d’une entreprise, il suffit d’augmenter le niveau du contrôle de compte utilisateur (UAC). Cette modification garantit que toute tentative d’installation nécessitant des droits administrateurs soit immédiatement signalée. Mais, pas de soucis, nous n’aurons pas besoin des droits administrateurs.

Téléchargement et extraction de l’application portable

Les applications portables peuvent être téléchargées depuis un site officiel (https://portableapps.com/) et exécutées sans nécessiter d’installation. Dans le cas de LibreOffice Portable, il suffit de récupérer le fichier d’installation sur la plateforme ou directement sur le site officiel du logiciel.

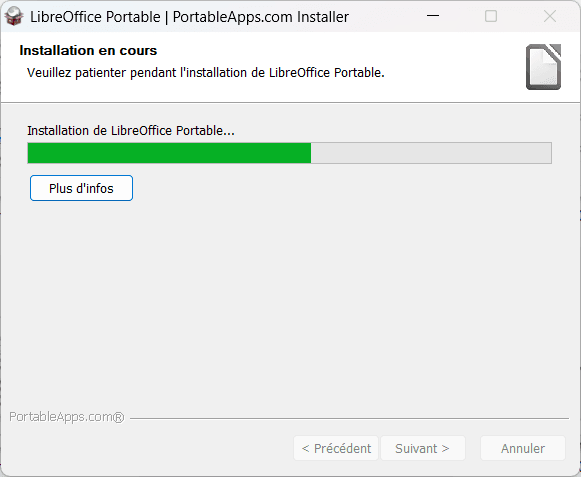

Une fois le fichier téléchargé, il s’agit non pas d’une installation classique mais d’un simple processus d’extraction. En lançant l’exécutable, une fenêtre « d’installation » apparaît et demande de choisir un dossier de destination sans droits administrateurs. Il est possible d’extraire l’application sur le disque principal de l’ordinateur, dans le répertoire Documents ou encore sur un périphérique externe.

Le processus d’extraction des fichiers prend quelques minutes durant lesquels aucune modification du système n’est effectuée. Cette étape permet de copier tous les fichiers nécessaires à l’exécution du logiciel sans toucher aux fichiers système de Windows.

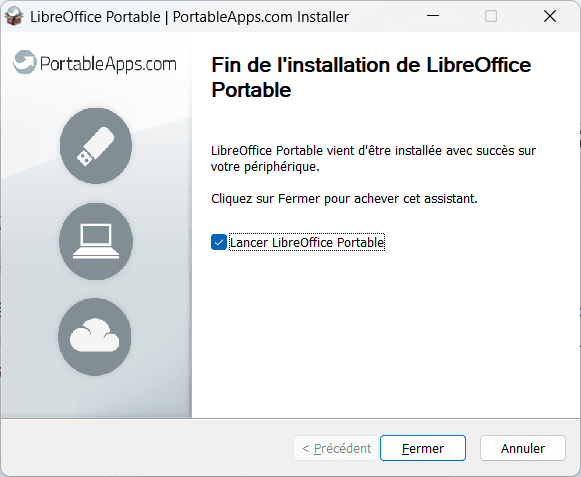

Une fois l’extraction terminée, le logiciel peut être directement exécuté. Contrairement aux applications classiques qui nécessitent des droits administrateurs pour leur installation et leur exécution, un programme portable peut être lancé par n’importe quel utilisateur, quel que soit son niveau d’autorisation.

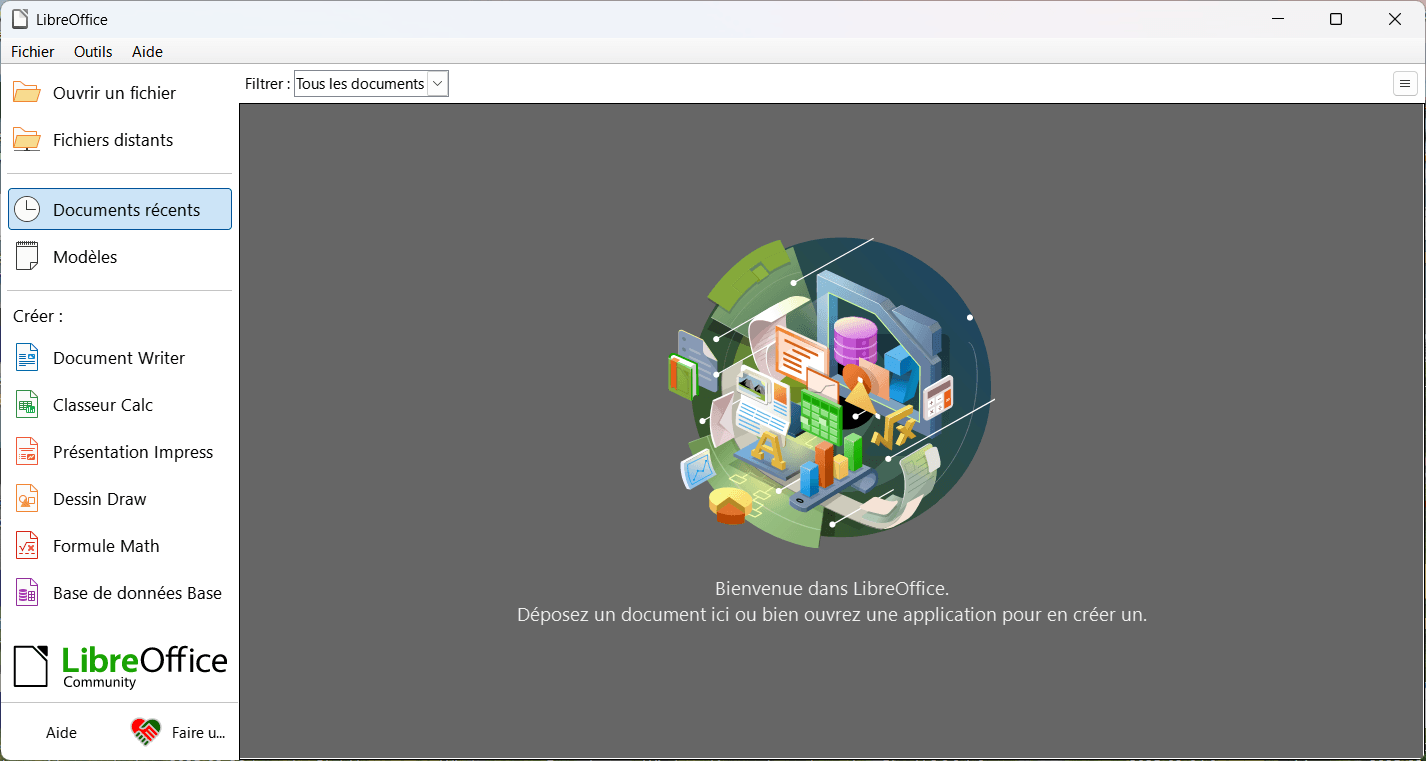

Dans notre exemple, LibreOffice Portable est prêt à être utilisé immédiatement après l’extraction. Il suffit de cocher l’option permettant de le lancer dès la fin du processus ou bien d’ouvrir manuellement le fichier exécutable LibreOfficePortable.exe situé dans le dossier de destination. Le programme s’ouvre alors normalement, avec toutes ses fonctionnalités, sans qu’aucune installation ne soit détectée par le système.

Si les logiciels portables sont très pratiques pour contourner les restrictions d’installation, ils présentent néanmoins certains inconvénients. Leur exécution est plus lente que celle des logiciels installés directement sur le système en raison de l’absence d’optimisation et de l’utilisation de fichiers stockés dans un répertoire temporaire. Ceci est particulièrement visible lorsqu’un programme est exécuté depuis une clé USB, où les vitesses de lecture et d’écriture sont plus faibles que sur un disque interne.

Les mises à jour doivent être effectuées manuellement. Contrairement à une version installée qui se met à jour automatiquement via Windows Update ou un gestionnaire de paquets, les applications portables nécessitent de télécharger une nouvelle version à chaque mise à jour. Elles ne s’intègrent pas de manière native au système d’exploitation : elles ne créent pas d’entrées dans le menu Démarrer et ne sont pas associées par défaut aux types de fichiers qu’elles peuvent ouvrir.

L’utilisation d’une application portable est une solution pratique lorsqu’il est impossible d’installer un logiciel à cause des restrictions administratives. Ce type de programme peut être exécuté sans nécessiter de privilèges particuliers et constitue une alternative viable pour les utilisateurs qui doivent contourner des limitations techniques. Toutefois, il faut garder à l’esprit que ces logiciels sont généralement moins performants que leurs équivalents installés et qu’ils nécessitent une gestion plus manuelle pour les mises à jour.

Dans un contexte professionnel ou sur un poste verrouillé, ils peuvent être d’une grande utilité, que ce soit pour utiliser un traitement de texte, un navigateur ou même des outils plus avancés sans compromettre la sécurité du système.

Sécurité IT : Empêcher l’exécution des applications portables sur Windows

Dans un environnement où AppLocker et WDAC ne sont pas mis en place et où aucune restriction d’exécution n’est appliquée à AppData, Temp et Program Files, un attaquant expérimenté peut modifier un exécutable portable légitime à l’aide de Resource Hacker. Cette manipulation lui permet d’injecter un code malveillant sans altérer la signature numérique du logiciel, rendant l’attaque totalement indétectable (sans analyse comportementale) par les solutions de sécurité classiques. Dès qu’un employé exécute l’application modifiée, un script malveillant s’exécute discrètement en arrière-plan et ouvre un accès à distance pour l’attaquant lui permettant d’exfiltrer des données, de capturer des identifiants ou même de désactiver les protections Windows.

L’absence de restrictions sur les répertoires critiques permet à l’attaquant de propager l’exécutable modifié sur plusieurs machines via des partages réseau ouverts ou des accès distants non surveillés. Une fois qu’un poste est compromis, il devient un point de pivot permettant de lancer des attaques à plus grande échelle par l’exécution de commandes à distance avec PsExec ou un simple script PowerShell. Cette méthode rend l’attaque réalisable par un simple utilisateur malveillant ayant accès à un poste de travail non sécurisé.

Bien que cette technique soit extrêmement difficile et réservé aux experts en sécurité offensive, elle repose sur une faille structurelle de Windows : tant qu’une application portable peut être exécutée librement, aucune restriction sur les installations logicielles ne protège réellement l’entreprise. L’absence de contrôle sur les exécutables permet à un attaquant de se maintenir sur le réseau et d’exploiter d’autres vulnérabilités pour prendre le contrôle total de l’infrastructure.

AppLocker : Bloquer les logiciels non autorisés en entreprise

La mise en place d’AppLocker est la solution la plus efficace pour empêcher l’exécution de logiciels modifiés ou non autorisés. En définissant des règles strictes, les administrateurs peuvent restreindre l’exécution des applications aux seuls logiciels signés par l’entreprise ou installés dans des répertoires approuvés. Cela signifie qu’un exécutable placé dans AppData, Temp ou un partage réseau non autorisé sera bloqué avant même d’être lancé (cette règle de sécurité est très stricte et contraignante). Mais permet de neutraliser l’une des faiblesses majeures exploitées par les attaquants et rendre impossible l’exécution d’un malware sous la forme d’une application portable.

Restreindre l’exécution des fichiers en dehors des répertoires sécurisés comme AppData et Program Files est une approche préventive . En appliquant des restrictions NTFS et des règles via GPO, les administrateurs peuvent empêcher toute exécution non autorisée en dehors des emplacements désignés et réduire drastiquement les possibilités d’exploitation d’un exécutable modifié. Si un utilisateur tente de lancer un programme dans un répertoire non approuvé, Windows refusera son exécution, limitant ainsi les risques d’attaques furtives.

Sources et ressources

- Microsoft Learn - PsExec

- Microsoft Learn - Qu’est-ce qu’AppLocker ?

- Microsoft Learn - Fonctionnement du contrôle de compte d’utilisateur