Blog informatique : des tutoriels et astuces pour répondre à vos questions

Les tutoriels informatiques d’Assistouest vous aident à résoudre facilement vos problèmes sur Windows, macOS ou Linux grâce à des explications et astuces pratiques.

Découvrez aussi nos nouveaux cours informatiques gratuits en ligne pour débutants et séniors.

Les derniers tutoriels et astuces informatiques

Nos tutoriels informatiques vous accompagnent pas à pas dans la résolution de vos problèmes, la configuration de vos systèmes et la découverte de nouvelles fonctionnalités Windows, Linux et macOS.

ChatGPT 5 en panne, comment vérifier l’incident et résoudre les blocages ?

ChatGPT-5 ne répond plus ? Suivez notre guide pour diagnostiquer une éventuelle panne, distinguer un bug local d’un incident OpenAI et retrouver rapidement un fonctionnement normal.

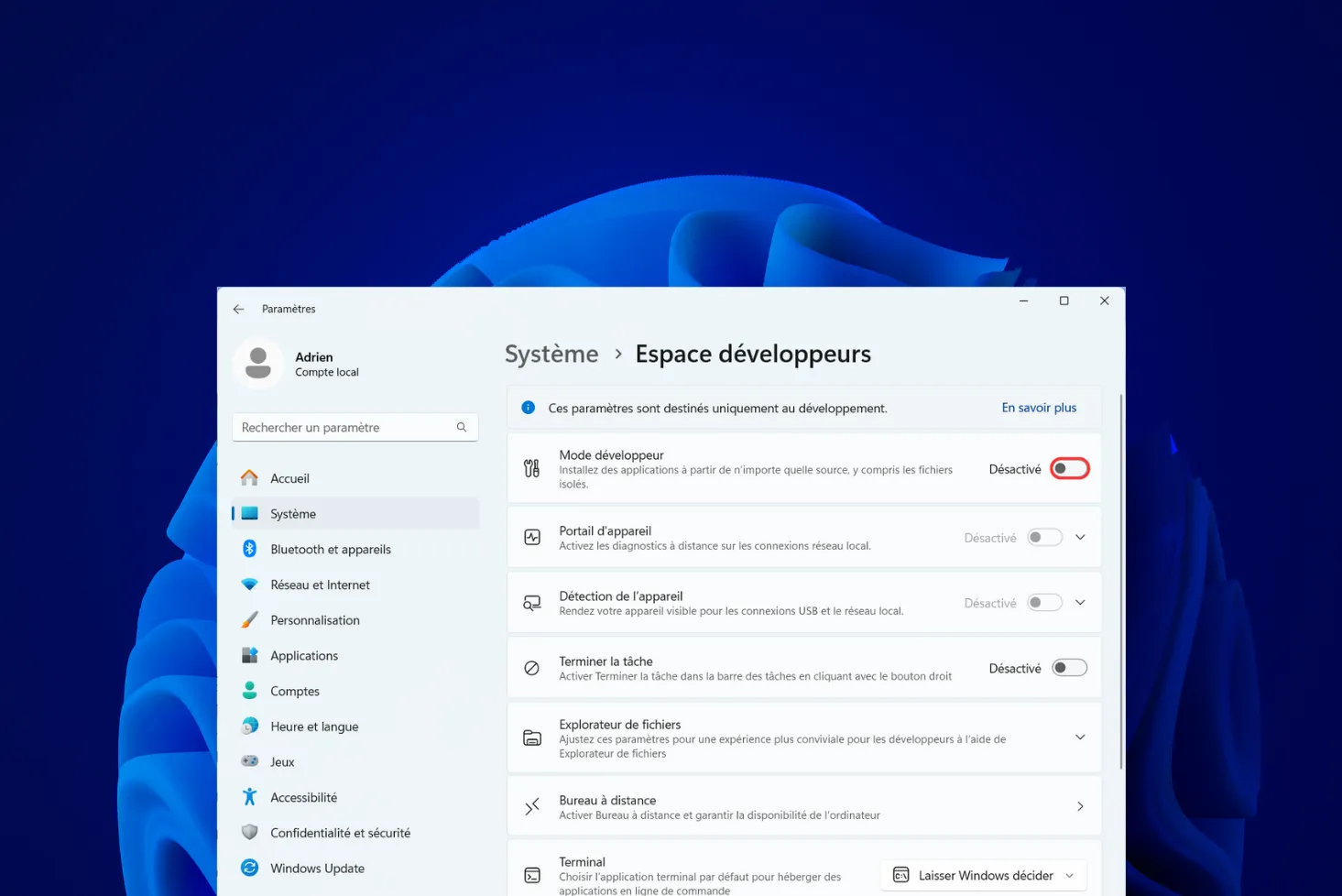

Activer le mode développeur dans les paramètres de Windows 11

Découvrez comment activer le mode développeur sous Windows 11 et débloquez des fonctionnalités avancées pour installer des applications non signées et accéder aux outils de débogage.

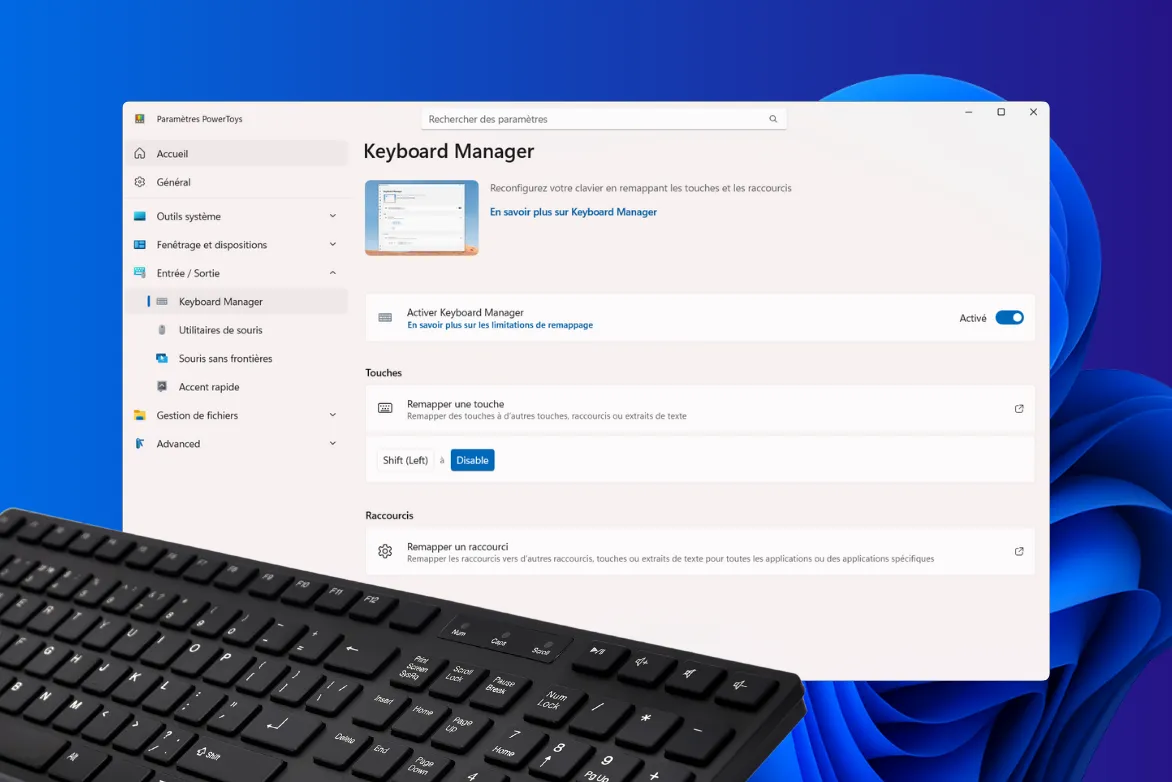

Remapper une touche du clavier sous Windows (reconfigurer ou désactiver)

Découvrez comment désactiver ou reconfigurer une touche de votre clavier sous Windows avec Microsoft PowerToys. Guide pratique et rapide !

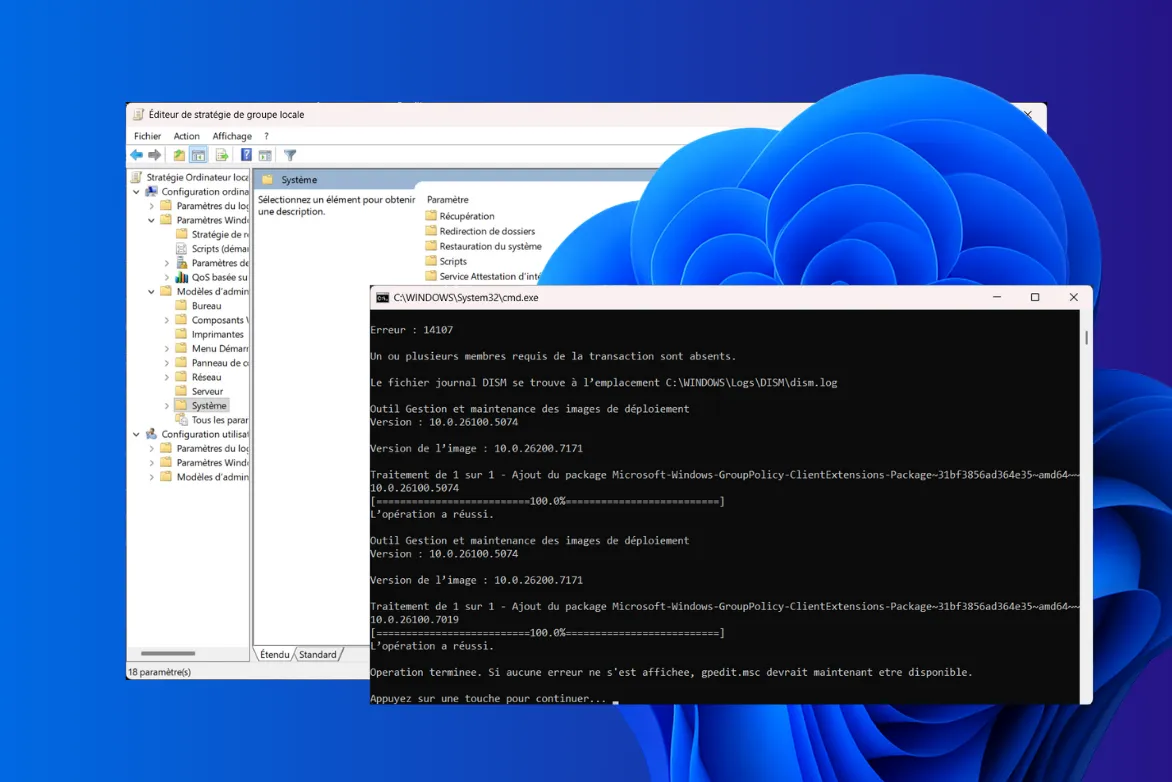

Installer et activer gpedit.msc la stratégie de groupe sur Windows 11 Famille

Découvrez comment activer gpedit.msc sur une édition Familiale de Windows 10/11, débloquez des fonctionnalités et personnalisez votre système.

Astuces, guides et tutoriels pour apprendre l'informatique

Notre blog informatique est un espace dédié aux tutoriels, conseils et astuces PC pour vous aider à mieux comprendre et entretenir votre matériel. Vous trouverez des articles complets sur la réparation d’ordinateur, l’optimisation Windows, la sécurité en ligne ou encore les outils logiciels à connaître pour améliorer votre productivité et votre confort. Chaque tutoriel informatique est rédigé par un technicien et adapté aux besoins des particuliers comme des professionnels pour résoudre une panne, accélérer votre PC, installer un antivirus ou simplement apprendre à utiliser un logiciel.

Protégez vos données et votre vie privée grâce à nos astuces cybersécurité de la protection contre les virus, l’utilisation d’un VPN, l’authentification, le chiffrement des fichiers ou encore la gestion des mots de passe pour prévenir les attaques et vous aider à adopter les bons réflexes face aux menaces en ligne.

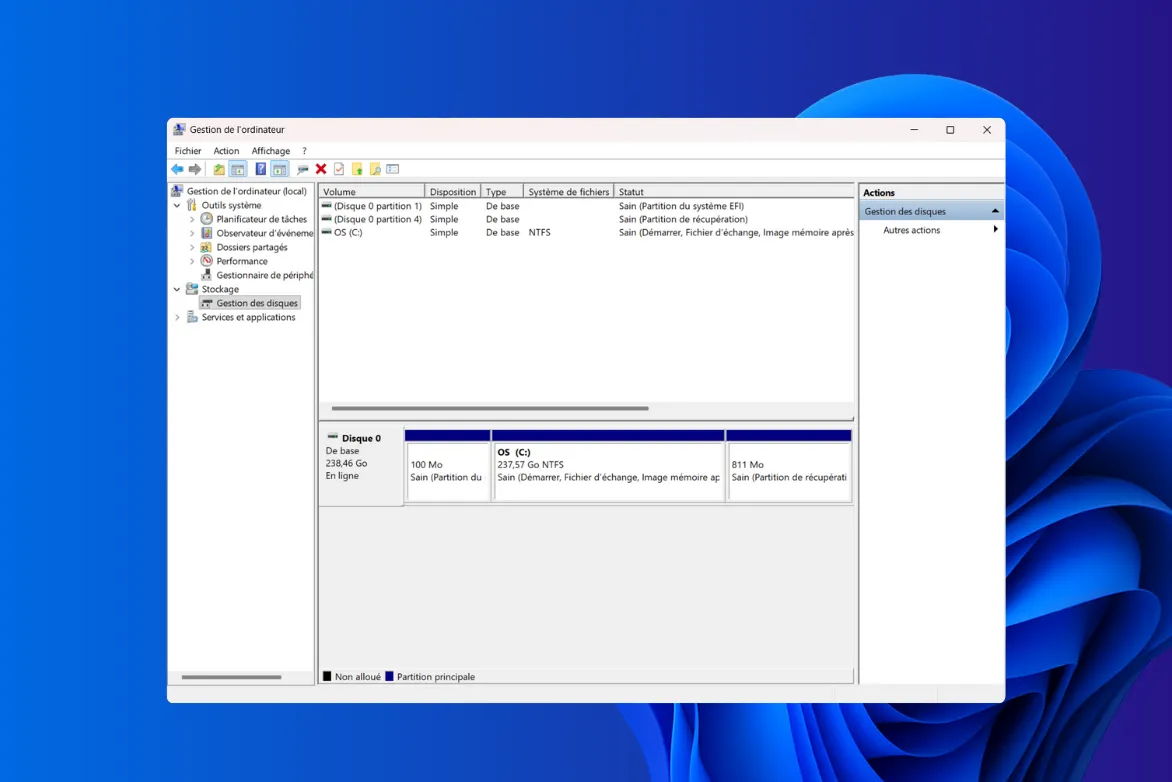

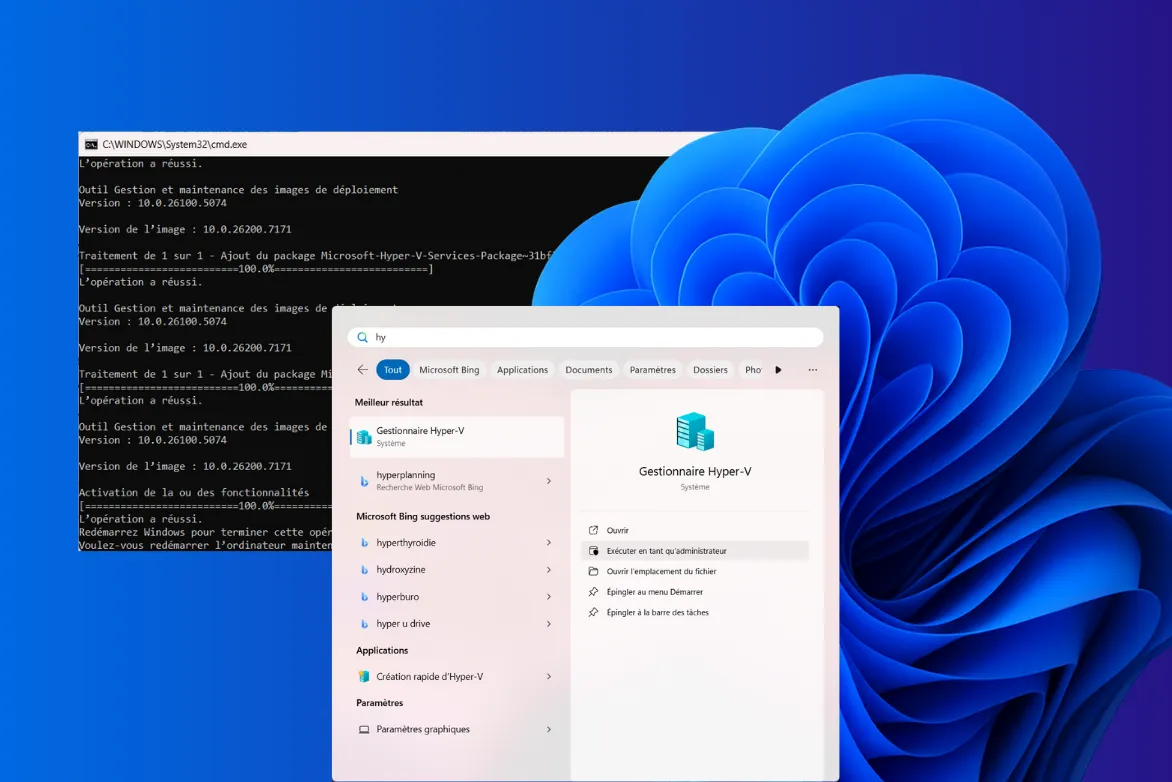

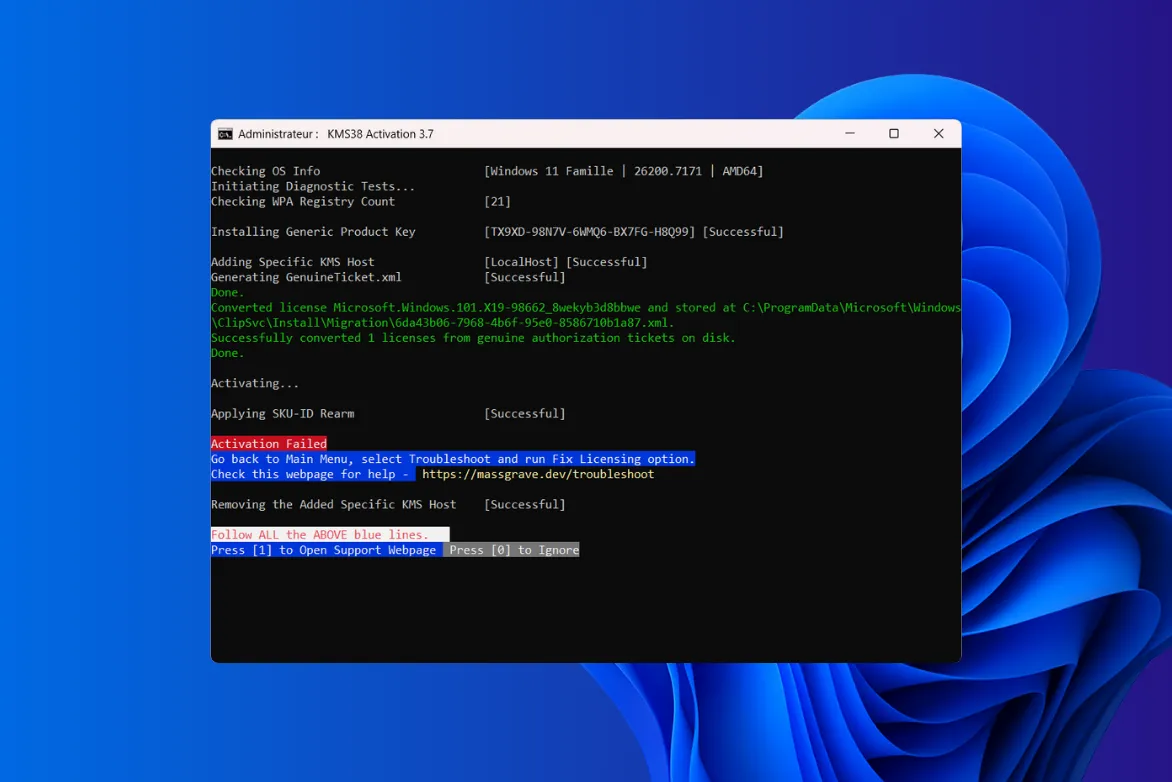

Découvrez nos tutoriels Windows conçus pour vous aider à utiliser et dépanner votre ordinateur facilement. Du nettoyage de disque à la réinstallation complète du système, en passant par la gestion des pilotes. Captures d’écran et astuces pour résoudre les erreurs et tirer le meilleur parti de votre PC.

Nos tutoriels Linux vous aident à explorer le monde des distributions libres comme Ubuntu, Debian ou Linux Mint. Vous apprendrez à installer Linux aux côtés de Windows, à configurer votre système, à gérer les paquets ou à sécuriser votre poste de travail pour débutant ou utilisateur avancé.

Avant d’acheter un ordinateur, un antivirus ou un périphérique, consultez nos guides d’achat informatique. Ils vous aident à comparer les modèles, choisir le meilleur rapport qualité-prix et éviter les mauvaises surprises, nos comparatifs vous orientent vers les meilleures options selon votre budget et votre usage.

Tous nos articles informatique et high-tech

Le blog informatique d’Assistouest publie régulièrement des analyses, comparatifs et conseils pour mieux comprendre le monde du numérique. Retrouvez nos derniers articles ci-dessous.

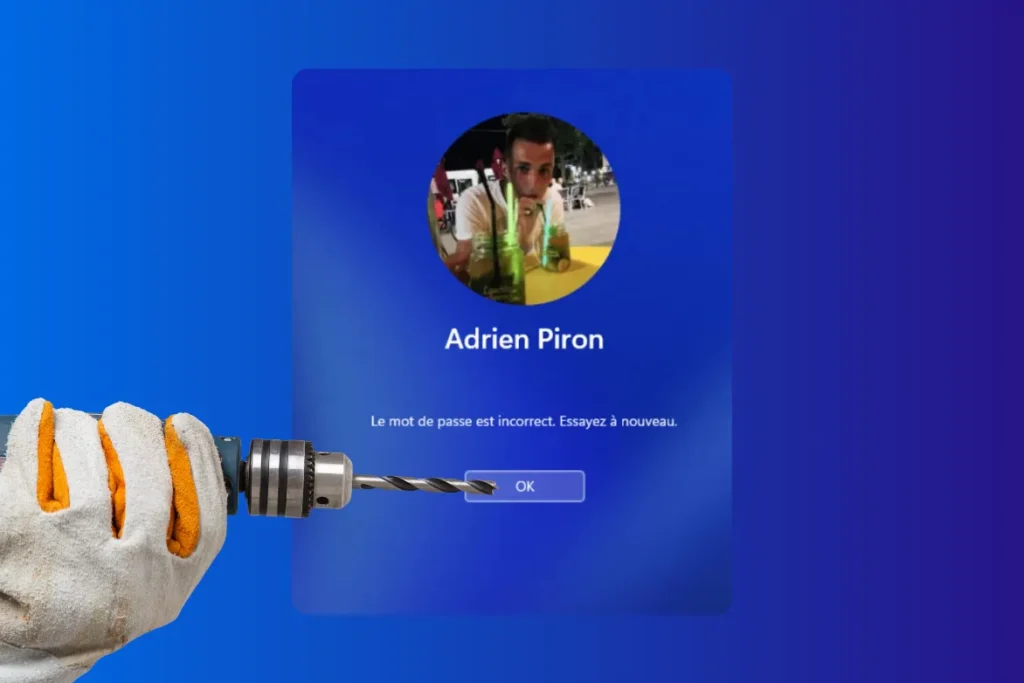

Créé par Adrien Piron, technicien et rédacteur, Assistouest partage depuis 2019 des tutoriels et conseils informatiques destinés aux particuliers, apprentis et professionnels afin de rendre l’informatique plus simple et accessible à tous.