Il existe une quantité astronomique de logiciels malveillants, les plus connus étant les virus grâce à leur homologue biologique (le virus de la grippe, par exemple). Le terme virus est souvent utilisé pour parler des logiciels malveillants, bien que le vrai nom pour cette grande famille soit le malware. Dans cet article, je vais vous parler des différentes catégories de malware et comment s’en protéger.

Quels sont les différentes catégories de logiciel malveillant ?

- Vos connaissances sur les virus informatiques nécessitent une mise à jour

- Quels sont les principaux types de malwares et comment se protéger ?

Vos connaissances sur les virus informatiques nécessitent une mise à jour

La plupart des gens pensent que les virus sont la grande famille des logiciels malveillants. Cette idée est incorrecte. En réalité, le terme approprié pour désigner l’ensemble des logiciels nuisibles est malware, une abréviation de malicious software. Les malwares regroupent diverses catégories, dont les virus ne sont qu’une sous-catégorie.

Les malwares incluent également d’autres types de logiciels malveillants tels que les chevaux de Troie, les vers, les ransomwares et les spywares, pour n’en nommer que quelques-uns. Chaque type de malware a ses propres caractéristiques et modes de fonctionnement. Les virus, par exemple, sont des programmes qui se répliquent en infectant d’autres fichiers exécutables, mais ils ne représentent qu’une petite partie de l’écosystème des logiciels malveillants.

Quels sont les principaux types de malwares et comment se protéger ?

Explorerons les principaux types de malwares, de la famille des virus aux redoutables ransomwares. Nous examinerons leurs caractéristiques, leurs modes de fonctionnement et les signes révélateurs d’une infection, vous donnant ainsi les outils nécessaires pour reconnaître et vous protéger contrer ces menaces.

Les virus informatiques : Prévenir et éliminer les menaces sur votre système

Les virus sont des programmes malveillants conçus pour se propager en infectant d’autres fichiers ou programmes sur votre ordinateur. Une fois infecté, un virus peut endommager vos fichiers, corrompre votre système d’exploitation ou même voler vos données personnelles. Les virus sont généralement transmis via des téléchargements de fichiers ou des pièces jointes d’e-mails infectés.

Quel est le mode opératoire des virus ?

- Propagation via des fichiers exécutables ou des scripts.

- Le virus s’attache à des fichiers ou à la table de démarrage du système pour s’exécuter à chaque fois que l’ordinateur démarre.

- Il peut corrompre ou supprimer des fichiers, voler des données ou même prendre le contrôle total du système.

Comment se protéger des virus ?

- Utilisez un logiciel antivirus fiable et maintenez-le à jour pour scanner régulièrement votre système et détecter les virus.

- Évitez de télécharger des logiciels à partir de sources non fiables et assurez-vous de vérifier les fichiers téléchargés avant de les ouvrir.

- Gardez votre système d’exploitation et vos applications à jour avec les derniers correctifs de sécurité pour combler les vulnérabilités exploitées par les virus.

Les vers informatiques : Comment les détecter et les éliminer de votre réseau ?

Les vers sont un type de malware qui se propage automatiquement à travers les réseaux informatiques en exploitant les vulnérabilités des systèmes. Contrairement aux virus, les vers n’ont pas besoin d’être attachés à des fichiers pour se propager, ce qui les rend souvent plus dangereux et plus difficiles à contenir. Ils peuvent infecter un grand nombre d’ordinateurs en peu de temps, compromettant la sécurité des réseaux et des données.

Quel est le mode opératoire des worms ?

- Exploite les failles de sécurité pour se propager automatiquement à d’autres ordinateurs connectés au même réseau.

- Une fois qu’un ordinateur est infecté, le ver cherche activement d’autres appareils à infecter.

- Peut s’exécuter en arrière-plan sans aucune interaction de l’utilisateur.

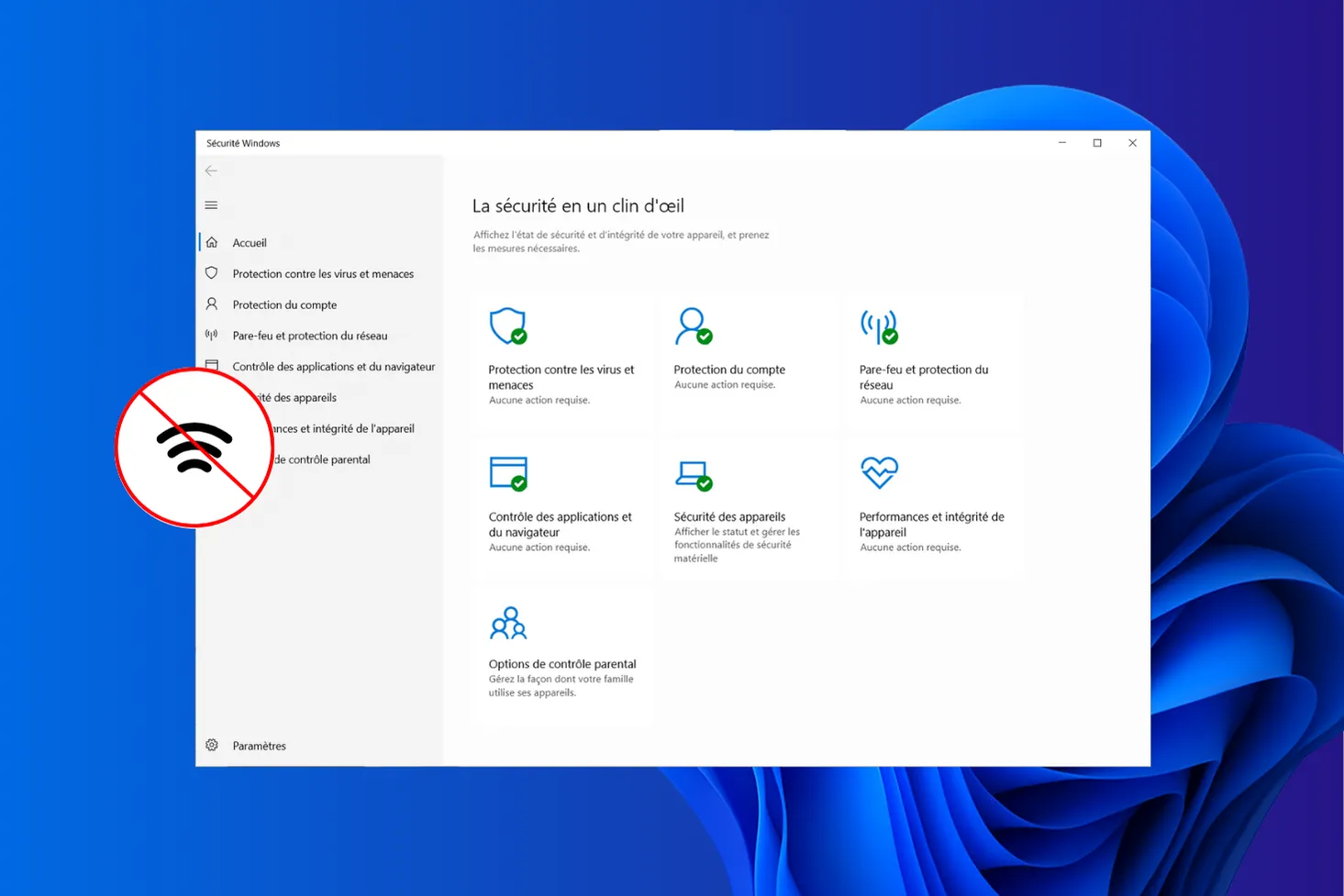

Comment se protéger des vers ?

- Installez un pare-feu robuste pour surveiller et contrôler le trafic réseau entrant et sortant.

- Mettez en place des règles de sécurité réseau pour limiter l’accès non autorisé à vos systèmes.

- Appliquez des correctifs de sécurité régulièrement pour les logiciels, les applications et le système d’exploitation pour corriger les vulnérabilités exploitables par les vers.

Les chevaux de Troie informatiques : Comment minimiser les risques ?

Les chevaux de Troie sont des logiciels malveillants qui se présentent comme des programmes légitimes ou des fichiers utiles, mais qui contiennent en réalité des fonctionnalités malveillantes cachées. Une fois installé sur votre ordinateur, un cheval de Troie peut ouvrir une porte dérobée, permettant à des cybercriminels d’accéder à distance à votre système, de voler vos données sensibles ou de causer d’autres dommages.

Connaissez-vous la légende du cheval de Troie ?

La légende du cheval de Troie provient de la mythologie grecque et raconte la ruse qui permit aux Grecs de vaincre la ville de Troie après dix ans de siège. Incapables de percer les puissantes murailles de la cité, les Grecs feignirent l’abandon et laissèrent derrière eux un immense cheval en bois sur la plage.

Les Troyens, croyant à un cadeau offert en signe de reddition, le firent entrer dans leur ville en guise de trophée. Mais à la nuit tombée, des soldats grecs cachés à l’intérieur du cheval en sortirent et ouvrirent les portes de la cité à leur armée qui était revenue en secret. Pris au piège, les Troyens furent vaincus et la ville fut mise à sac, marquant la fin de la guerre de Troie.

Ce stratagème légendaire est aujourd’hui une métaphore pour les chevaux de Troie informatiques, des logiciels malveillants qui se dissimulent sous une apparence inoffensive pour mieux infiltrer et compromettre un système.

Quel est le mode opératoire des trojans ?

- Se fait passer pour un logiciel légitime pour tromper l’utilisateur et le convaincre de l’installer.

- Une fois installé, le cheval de Troie peut ouvrir une porte dérobée sur le système, permettant à des attaquants d’accéder aux données sensibles ou de contrôler l’ordinateur à distance.

- Les chevaux de Troie peuvent être utilisés pour voler des informations, espionner l’utilisateur ou causer des dommages aux systèmes.

Comment se protéger des trojans ?

- Soyez vigilant lors du téléchargement et de l’installation de logiciels en évitant les sources non fiables.

- Utilisez un logiciel antivirus qui offre une protection en temps réel contre les chevaux de Troie et autres malwares.

- Ne cliquez pas sur des liens suspects ou des pièces jointes provenant d’expéditeurs inconnus dans les e-mails.

Logiciels espions : signes d’infection et conseils pour protéger votre vie privée

Les logiciels espions sont conçus pour collecter secrètement des informations sur vos activités en ligne et hors ligne, telles que vos habitudes de navigation, vos mots de passe, vos informations financières, etc. Ces informations sont ensuite souvent utilisées à des fins malveillantes, telles que le vol d’identité ou le ciblage publicitaire intrusif. Les logiciels espions sont souvent installés à votre insu en téléchargeant des logiciels malveillants ou en visitant des sites Web compromis.

Quel est le mode opératoire des spywares ?

- S’installe souvent discrètement avec un logiciel légitime ou via des téléchargements malveillants.

- Surveille les activités de l’utilisateur, collecte des informations personnelles telles que les mots de passe, les numéros de carte de crédit, les historiques de navigation, etc.

- Transmet les données collectées à des tiers pour des activités malveillantes telles que le vol d’identité ou le ciblage publicitaire intrusif.

Comment se protéger des spywares ?

- Utilisez un logiciel anti-spyware pour détecter et supprimer les logiciels espions de votre système.

- Évitez de télécharger des logiciels à partir de sites Web non sécurisés et lisez attentivement les accords de licence avant d’installer un logiciel.

- Gardez vos navigateurs et extensions à jour et utilisez des bloqueurs de publicités pour réduire les risques d’infection par des logiciels espions.

Ransomwares : Protégez vos données contre les menaces en ligne

Les ransomwares sont des logiciels malveillants qui chiffrent vos fichiers et exigent le paiement d’une rançon pour les déchiffrer. Une fois infecté, vous pouvez vous retrouver incapable d’accéder à vos fichiers personnels, photos, documents, etc. Les ransomwares sont souvent distribués via des pièces jointes d’e-mails ou des téléchargements de logiciels piratés, et ils peuvent causer des dommages importants à vos données et à votre vie privée.

Quel est le mode opératoire des ransomwares ?

- Chiffre les fichiers de l’utilisateur à l’aide d’un algorithme cryptographique fort.

- Affiche un message de demande de rançon exigeant un paiement en échange de la clé de déchiffrement.

- Peut se propager via des pièces jointes malveillantes, des sites Web compromis ou des vulnérabilités dans le système.

Comment se protéger des ransomwares ?

- Sauvegardez régulièrement vos données importantes sur des supports de stockage externes ou dans le cloud.

- Utilisez un logiciel antivirus qui offre une protection contre les ransomwares et la détection des comportements suspects.

- Évitez de cliquer sur des liens ou des pièces jointes suspects dans les e-mails et assurez-vous que votre logiciel de messagerie filtre les spams et les courriels malveillants.

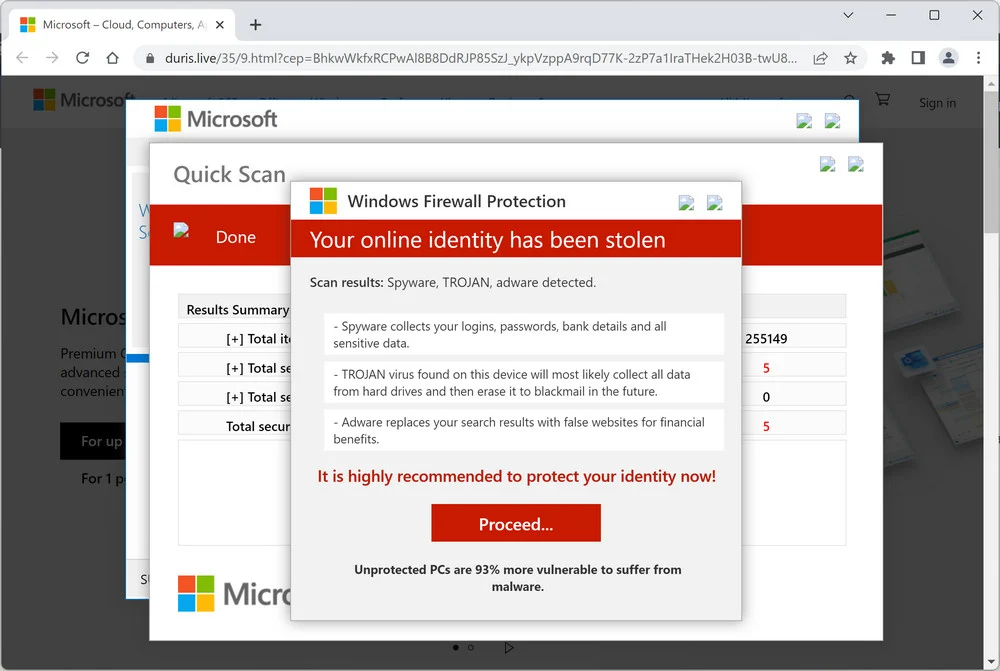

Adwares : signes d’infection et mesures pour bloquer les publicités intrusives

Les adwares sont des programmes qui affichent des publicités non sollicitées sur votre ordinateur, souvent sous forme de pop-ups agaçants ou de redirections de navigateur. Ces publicités peuvent interférer avec votre expérience de navigation et ralentir les performances de votre ordinateur. Les adwares sont généralement installés à votre insu en téléchargeant des logiciels gratuits ou en visitant des sites Web malveillants.

Quel est le mode opératoire des adwares ?

- Livré souvent avec des logiciels gratuits ou des téléchargements suspects.

- Affiche des publicités intrusives sous forme de pop-ups, de bannières ou de redirections de navigateur.

- Génère des revenus pour les développeurs de logiciels malveillants en cliquant sur les publicités ou en redirigeant les utilisateurs vers des sites Web frauduleux.

Comment se protéger des adwares ?

- Évitez de télécharger des logiciels à partir de sources non vérifiées et lisez attentivement les avis et les conditions d’utilisation avant d’installer un logiciel.

- Utilisez des bloqueurs de publicités dans votre navigateur pour réduire les risques d’affichage d’annonces malveillantes.

- Mettez à jour régulièrement vos logiciels et applications pour corriger les vulnérabilités exploitées par les adwares.

Rootkits : Sécuriser votre système contre ces logiciels malveillants

Les rootkits sont des ensembles de logiciels malveillants conçus pour dissimuler la présence d’autres malwares sur votre système en modifiant ses fonctions de manière à ce qu’ils soient difficiles à détecter et à supprimer. Les rootkits sont souvent utilisés par les cybercriminels pour maintenir l’accès non autorisé à un système compromis et pour cacher d’autres activités malveillantes, telles que le vol de données ou le sabotage.

Quel est le mode opératoire des rootkits ?

- Modifie les composants du système pour masquer sa présence et empêcher sa détection par les logiciels de sécurité.

- S’intègre profondément dans le système d’exploitation, ce qui le rend difficile à supprimer.

- Peut être utilisé pour installer d’autres malwares ou pour accorder un accès persistant à un attaquant sur le système infecté.

Comment se protéger des rootkits ?

- Utilisez des outils de détection de rootkits pour scanner régulièrement votre système à la recherche de logiciels malveillants cachés.

- Restreignez les privilèges d’administration sur votre système pour limiter l’installation de logiciels non autorisés.

- Surveillez les activités suspectes sur votre réseau et votre système, telles que les modifications non autorisées des fichiers système ou les connexions sortantes suspectes.