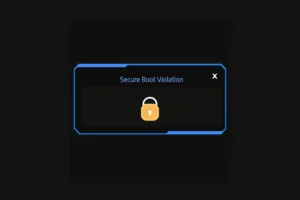

Le Secure Boot fait partie des mécanismes de sécurité de l’UEFI, garantissant que seuls des logiciels approuvés par Microsoft ou par vos clés UEFI personnalisées peuvent se lancer au démarrage. Lorsque ce contrôle échoue, le système affiche un message d’erreur « Secure Boot Violation ». Cela peut provenir d’une distribution Linux non compatible, d’un chargeur de démarrage obsolète ou encore d’un firmware mal configuré. Voyons ensemble les différentes manières de résoudre ce blocage et de retrouver un système fonctionnel.

Violation Secure Boot : que faire et comment corriger l’erreur UEFI ?

- Secure Boot Violation : comprendre le message d’erreur UEFI

- Que faire face à une violation Secure Boot sur PC ?

- Que faire face à une erreur Secure Boot Violation ?

Secure Boot Violation : comprendre le message d’erreur UEFI

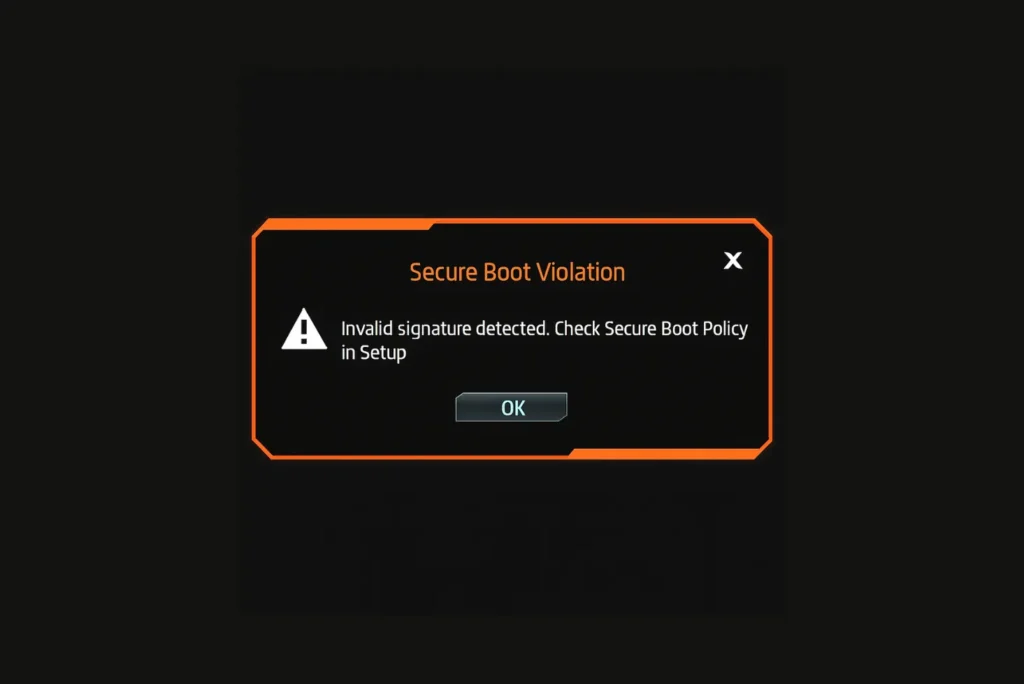

Lorsque le message « Secure Boot Violation » apparaît au démarrage, cela signifie que le mécanisme de sécurité intégré à l’UEFI a bloqué le lancement du système. Secure Boot vérifie que chaque composant chargé au démarrage (bootloader, kernel, modules critiques) est signé avec une clé de confiance. Si cette vérification échoue, le système refuse de continuer afin d’éviter l’exécution de logiciels potentiellement malveillants.

Plusieurs situations peuvent déclencher cette erreur :

- Bootloader non signé ou corrompu : un fichier de démarrage endommagé ou provenant d’une source non reconnue est rejeté.

- Clé expirée ou révoquée par Microsoft : certaines signatures ne sont plus valides.

- Distribution Linux non compatible : toutes les distributions ne gèrent pas nativement Secure Boot, certaines nécessitent un shim ou des clés personnalisées.

- Média de démarrage mal préparé : une clé USB ou un DVD créé avec une image ISO incorrecte ou incomplète peut déclencher une violation.

Cette erreur ne signifie pas forcément que votre système est infecté, mais plutôt que le firmware UEFI n’a pas reconnu le logiciel de démarrage comme fiable.

Que faire face à une violation Secure Boot sur PC ?

Un écran rouge avec la mention « Secure Boot Violation » peut sembler inquiétant, mais dans la plupart des cas il s’agit simplement d’un problème de signature ou de compatibilité. Avant de paniquer, sachez qu’il existe différentes manières de résoudre ce bug.

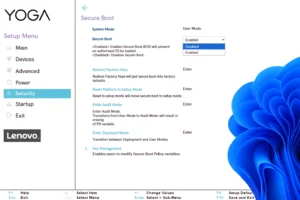

Désactiver Secure Boot sur votre PC

Il est possible de désactiver Secure Boot directement dans le firmware UEFI (BIOS). Pour cela, redémarrez votre ordinateur, accédez au menu UEFI via la touche prévue par le constructeur, puis recherchez l’option Secure Boot dans l’onglet Boot ou Security. En la passant sur Disabled, le système ne vérifiera plus la signature des composants au démarrage, ce qui permet de lancer un OS ou un média qui n’est pas reconnu comme signé.

Désactiver Secure Boot revient toutefois à retirer une couche de sécurité importante. Cette fonctionnalité protège contre les logiciels malveillants capables de se charger avant le système, comme les rootkits. Si vous choisissez de la désactiver, veillez à n’utiliser que des médias de confiance et à limiter cette configuration au strict nécessaire.

Utiliser un OS signé par Microsoft

La solution la plus fiable pour éviter une erreur « Secure Boot Violation » consiste à utiliser un système d’exploitation reconnu et signé par Microsoft. Les ordinateurs certifiés UEFI vérifient la présence de signatures numériques validées par la base de clés Microsoft qui agit comme autorité de confiance. Si le bootloader est signé et approuvé, le firmware autorise le démarrage du système. C’est pour cette raison que les versions récentes de Windows et certaines distributions Linux fonctionnent sans problème avec Secure Boot activé.

Du côté de Linux, la compatibilité est assurée grâce à un composant appelé shim. Il s’agit d’un petit bootloader intermédiaire signé par Microsoft qui se charge de lancer ensuite GRUB et le noyau Linux. Les distributions majeures comme Ubuntu, Fedora ou Debian incluent ce shim et garantit un démarrage normal sur les machines équipées de Secure Boot.

| Système d’exploitation | Support Secure Boot | Pourquoi ça fonctionne ? |

|---|---|---|

| Windows 8 / 10 / 11 | Nativement | Bootloaders et drivers signés directement par Microsoft. |

| Ubuntu (et dérivés comme Linux Mint) | Shim | Le shim signé par Microsoft lance GRUB puis le noyau. |

| Fedora / RHEL | Shim | Distribution maintenue avec prise en charge officielle de Secure Boot. |

| Debian 10+ | Shim | Intègre un shim signé, compatible avec les clés Microsoft. |

| openSUSE / SUSE | Shim | Bootloader signé, compatible Secure Boot. |

| Autres distributions (Arch, Gentoo, etc.) | Non | Nécessite de signer manuellement le bootloader ou d’installer un shim personnalisé. |

Si votre BIOS/UEFI ne propose pas l’option de désactiver Secure Boot, le fabricant a verrouillé cette fonctionnalité. Dans ce cas, la seule solution pour lever cette restriction est de réinstaller un système d’exploitation compatible Secure Boot reconnu par les clés Microsoft.

Configurer Secure Boot avec vos clés (Machine Owner Key)

Pour les utilisateurs de distributions comme Arch Linux, Gentoo ou encore pour ceux qui compilent un noyau personnalisé, il est possible de gérer soi-même les signatures en utilisant le mécanisme des MOK (Machine Owner Key). Le principe est de générer une paire de clés, de signer manuellement son bootloader et son noyau avec la clé privée, puis d’importer la clé publique dans le firmware UEFI afin qu’il la reconnaisse comme fiable. Ainsi, même un système non signé par Microsoft peut démarrer tout en conservant une vérification de l’intégrité.

En pratique, il est nécessaire de désactiver temporairement Secure Boot pour pouvoir enregistrer ces clés dans l’UEFI. Une fois les MOK importées, on peut réactiver la fonction et profiter d’un démarrage sécurisé, adapté aux systèmes personnalisés. Cette méthode offre un bon compromis entre sécurité et flexibilité, mais elle demande une bonne maîtrise technique, car une erreur de configuration peut rendre le système non amorçable.

Que faire face à une erreur Secure Boot Violation ?

En cas d’erreur Secure Boot Violation, la solution la plus fiable reste de privilégier un système d’exploitation signé et à jour, qu’il s’agisse de Windows ou d’une distribution Linux compatible. D’autres méthodes existent, mais elles demandent un niveau technique plus avancé et comportent plus de risques.

La désactivation de Secure Boot peut dépanner ponctuellement, mais elle ne devrait pas devenir une configuration permanente. Prenez le temps de vérifier votre système, vos médias d’installation et vos réglages UEFI, afin de choisir la méthode la plus adaptée à votre usage et de conserver un niveau de sécurité optimal.