Vous en avez assez des publicités intrusives, des traqueurs qui suivent vos moindres faits et gestes en ligne, et des appareils connectés un peu trop bavards ? Avec Pi-hole, vous pouvez bloquer tout ce trafic indésirable directement au niveau du réseau. Dans ce guide, vous apprendrez à installer et configurer Pi-hole sur un système Linux (Raspberry Pi, Ubuntu) pour transformer votre machine en serveur DNS filtrant capable de protéger tous les appareils de votre foyer ou au bureau.

Installer Pi-hole sur Linux pour un DNS filtrant publicités et malwares

- Prérequis pour installer Pi-hole sur Linux

- Installer Pi-hole sur votre serveur Linux

- Choix du résolveur DNS externe

- Ajouter une liste de blocage dans Pi-hole (blocklist personnalisée)

Prérequis pour installer Pi-hole sur Linux

Avant de lancer l’installation de Pi-hole, assurez-vous de remplir ces quelques conditions essentielles :

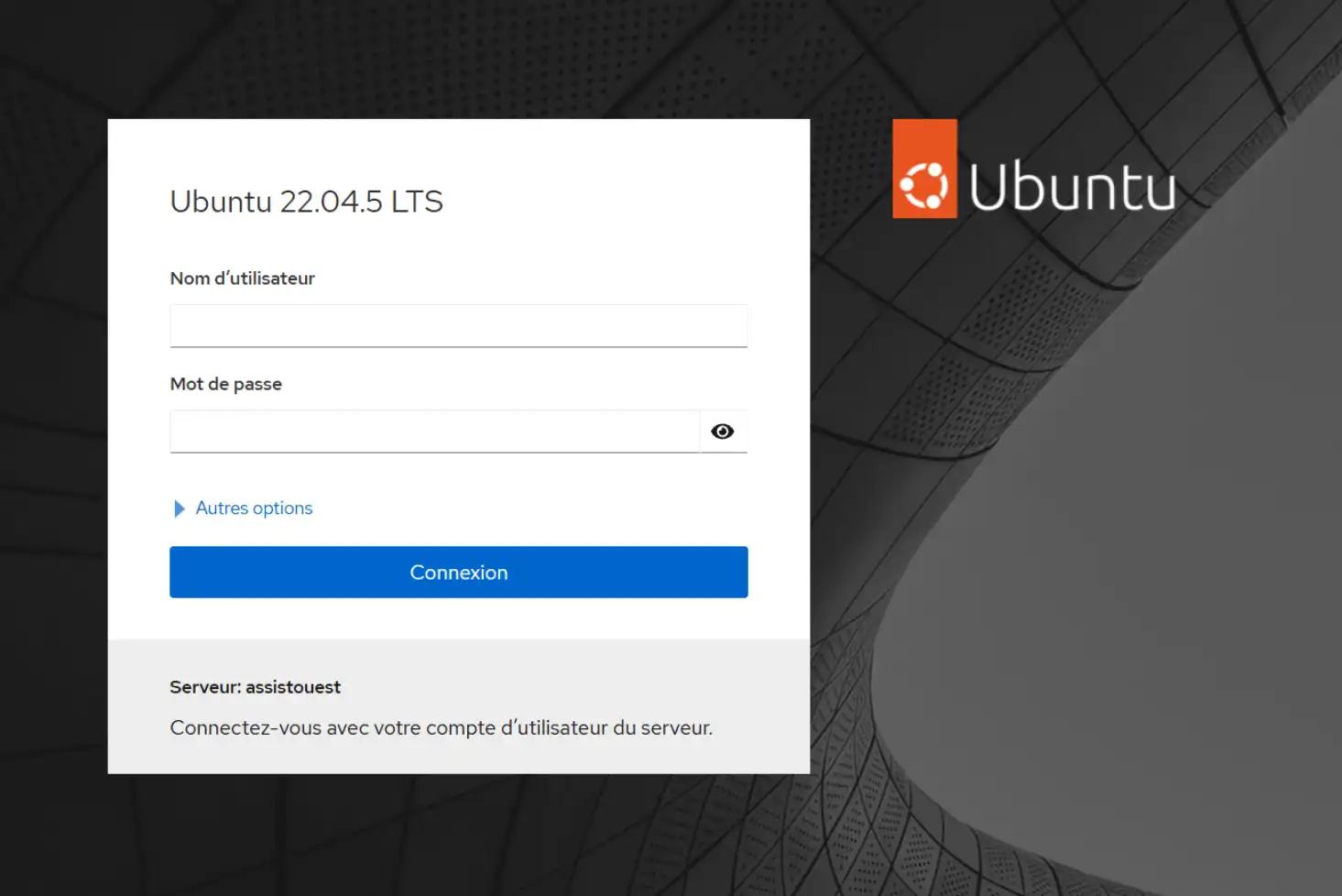

- Un système compatible : Une serveur monocarte comme le Raspberry Pi, une distribution basée sur Debian

- Une connexion stable avec accès au terminal : en local ou à distance via SSH

- Une adresse IP fixe : définie manuellement ou via réservation DHCP dans votre box/routeur

Installer Pi-hole sur votre serveur Linux

Avant toute installation, commencez par mettre à jour l’OS pour garantir stabilité et sécurité :

sudo apt update && sudo apt upgrade -y

Assurez-vous que le serveur possède un DHCP statique, Pi-hole doit avoir une IP qui ne change jamais, sinon les clients perdront le DNS.

Pi-hole dispose d’un script officiel d’installation. Pour le lancer :

curl -sSL https://install.pi-hole.net | sudo bash

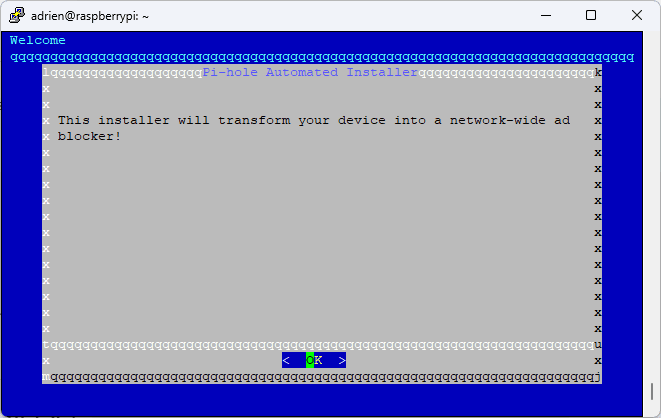

Le script d’installation de Pi-hole démarre. Il prend la forme d’un assistant textuel en mode console (ncurses), qui va vous guider à travers différentes étapes. Chaque choix a un impact sur le fonctionnement de votre serveur DNS local. Voici comment les comprendre et les configurer intelligemment.

Une introduction vous informe que votre machine va devenir un serveur DNS filtrant : il bloquera les publicités, les traqueurs, et les domaines malveillants pour l’ensemble des appareils de votre réseau.

Appuyez simplement sur Entrée pour continuer.

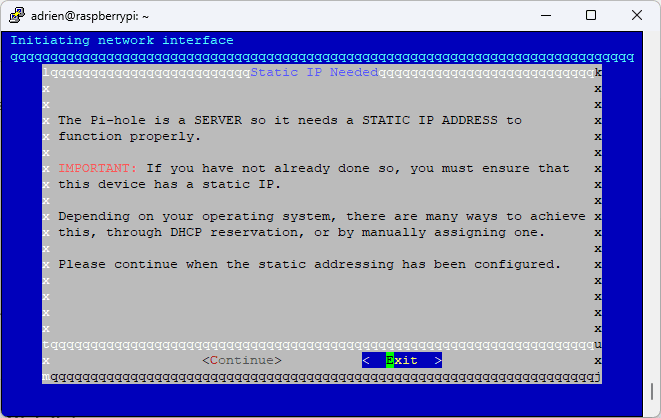

Pi-hole vous avertit alors qu’il a besoin d’une adresse IP fixe pour fonctionner correctement. En effet, s’il devait changer d’adresse à chaque redémarrage (comme le ferait une machine classique en DHCP), vos autres appareils ne sauraient plus à quel DNS se connecter.

Si vous ne l’avez pas encore fait, configurez une réservation DHCP dans votre box/routeur

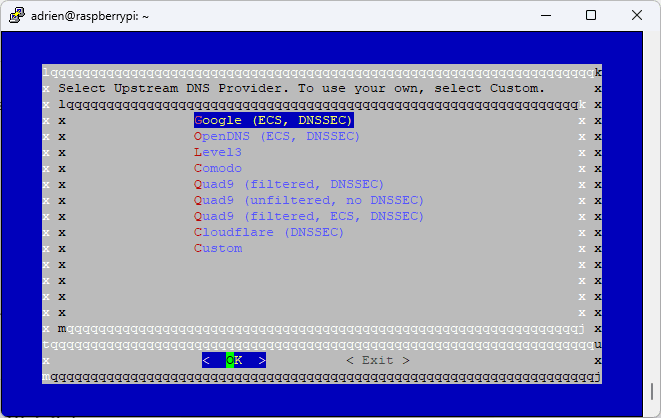

Choix du résolveur DNS externe

Lors de l’installation de Pi-hole, vous devez sélectionner un ou plusieurs résolveurs DNS en amont. Ce choix détermine à quel service externe Pi-hole transmettra les requêtes qu’il ne peut pas résoudre localement, typiquement celles des sites visités pour la première fois ou en dehors de son cache.

Ce paramètre est plus important qu’il n’y paraît. Le résolveur choisi impacte directement la vitesse de résolution, la fiabilité du service, mais surtout la confidentialité de vos requêtes DNS. Selon le fournisseur, vos habitudes de navigation peuvent être observées, stockées, voire revendues.

| Fournisseur | Filtrage des domaines malveillants | DNSSEC pris en charge | Politique de confidentialité |

|---|---|---|---|

| Non | Oui | Faible (données analysées) | |

| OpenDNS (Cisco) | Oui (configurable) | Oui | Moyenne |

| Level3 | Non | Non | Faible |

| Comodo | Non | Non | Faible |

| Quad9 (filtered) | Oui | Oui | Élevée (pas de journal IP) |

| Quad9 (unfiltered) | Non | Non | Élevée |

| Cloudflare (1.1.1.1) | Non | Oui | Élevée (journaux anonymes) |

Pour un usage orienté confidentialité et sécurité, Quad9 (filtered) ou Cloudflare sont les options les plus solides. Leur politique de non-journalisation ou de suppression rapide des logs assure un bon niveau de protection pour un réseau personnel ou professionnel.

En revanche, des résolveurs comme Google, Comodo ou Level3 doivent être évités dans un contexte de durcissement réseau. Ils peuvent convenir pour des environnements de test ou à faible enjeu, mais ils exposent vos données à des politiques de collecte peu transparentes.

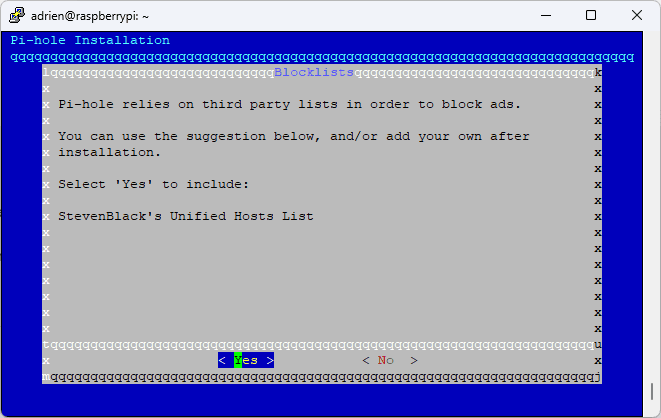

Pi-hole bloque les domaines nuisibles en s’appuyant sur des listes prédéfinies. Par défaut, il vous propose la liste unifiée StevenBlack, qui compile plusieurs sources fiables comme adaway.org, someonewhocares.org ou hosts-file.net.

Acceptez cette liste, elle constitue une excellente base de filtrage. Vous pourrez ensuite l’adapter selon vos besoins depuis l’interface web.

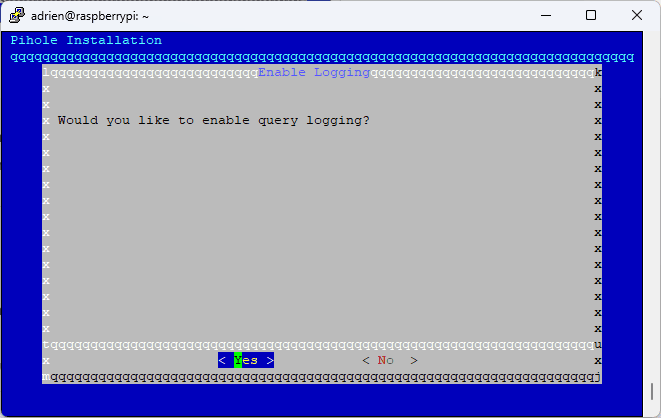

Lors de l’installation, Pi-hole vous propose d’activer la journalisation des requêtes DNS. Cela signifie qu’il enregistrera les requêtes effectuées par tous les appareils de votre réseau local, avec leurs résultats (autorisé, bloqué, redirigé…).

C’est une fonctionnalité très utile si vous souhaitez :

- analyser les requêtes en détail (à des fins de diagnostic)

- comprendre le comportement réseau de vos appareils

- surveiller l’activité de certains utilisateurs (dans un contexte familial)

Recommandé si vous êtes le seul administrateur du réseau ou si vous souhaitez monitorer des appareils (comme ceux de vos enfants).

Ce paramètre peut être modifié à tout moment après l’installation.

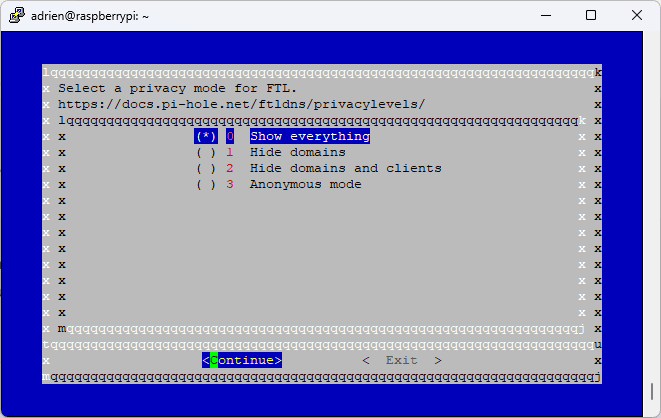

Dans la foulée, Pi-hole vous invite à choisir un niveau de confidentialité. Ce réglage ne change rien au fonctionnement du blocage : il agit uniquement sur ce qui est visible dans le tableau de bord web ou la ligne de commande.

| Niveau | Détail affiché | Usage recommandé |

|---|---|---|

| 0 | Tout afficher : domaines + clients | Parfait pour un usage personnel ou parental |

| 1 | Masque les domaines | En entreprise : on sait qui fait des requêtes, sans voir les sites |

| 2 | Masque domaines + clients | Anonymisation partielle |

| 3 | Mode anonyme total | Aucun traçage, même local |

À la fin, l’installeur vous affichera :

- L’URL de l’interface web :

http://<ip-de-votre-Pi>/admin - Le mot de passe d’administration

- Votre adresse IPV4 pour configurer le DNS

- Votre adresse IPV6 pour configurer le DNS

Ajouter une liste de blocage dans Pi-hole (blocklist personnalisée)

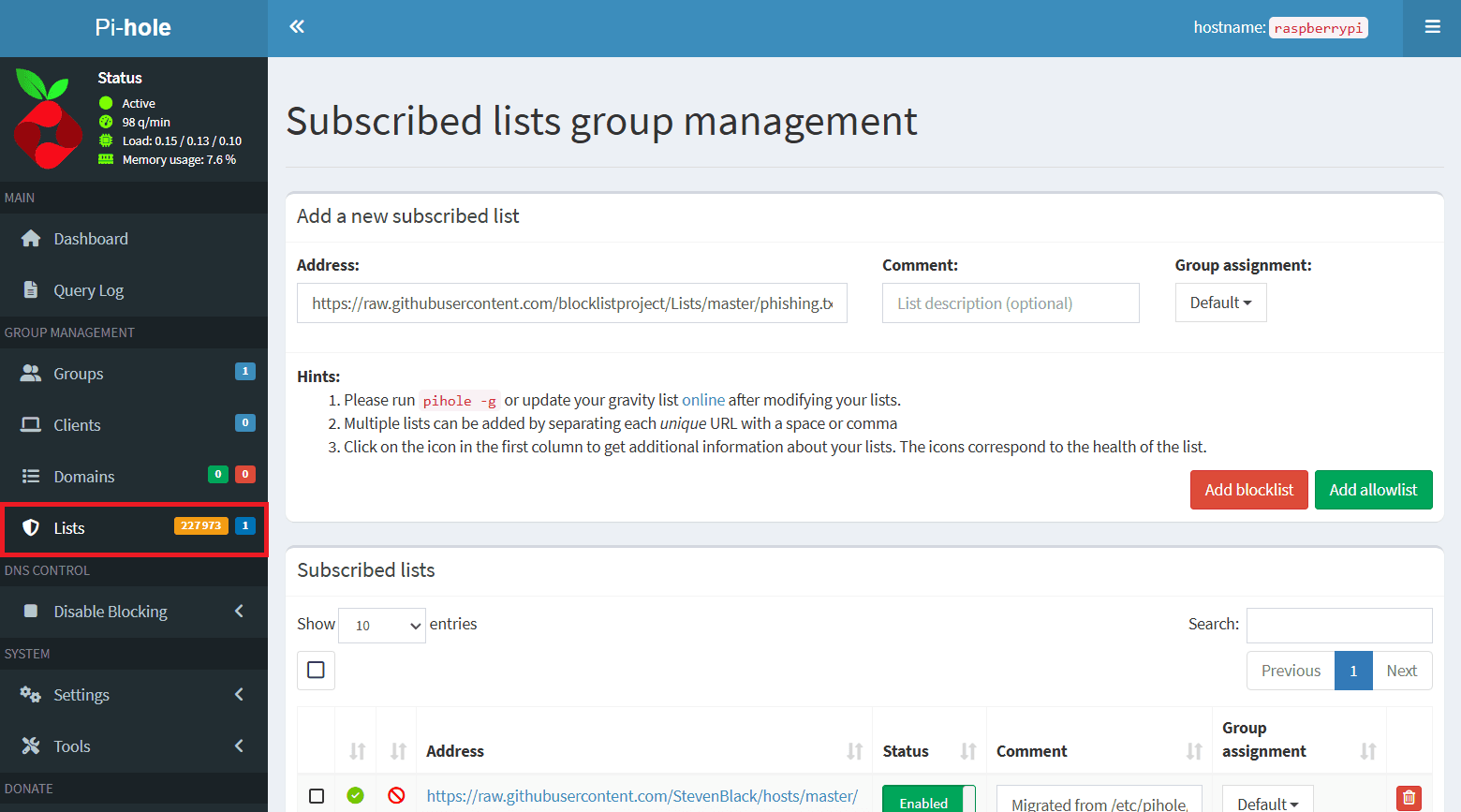

Pour ajouter une nouvelle liste de blocage dans Pi-hole, rendez-vous dans l’interface web, section « Lists » située dans le menu gauche sous Group Management. Dans le champ « Address », collez l’URL de la liste (au format texte brut), ajoutez éventuellement un commentaire, puis cliquez sur « Add blocklist ». Laissez le groupe sur « Default » si vous n’avez pas de configuration avancée.

Une fois la liste ajoutée, vous devez actualiser les règles de blocage de Pi-hole. Cela peut se faire soit en cliquant sur le lien « update your gravity list online » affiché dans l’interface, soit en exécutant la commande suivante dans un terminal :

pihole -g

Privilégiez des listes réputées comme celles du BlockListProject, de Firebog ou de FilterLists.com. Évitez d’en empiler trop d’un coup : cela peut générer des faux positifs ou ralentir le serveur DNS. Commencez léger, testez, puis affinez selon vos besoins.