Depuis des années, KMS2038 était devenu l’un des moyens les plus répandus pour contourner l’activation de Windows grâce à un fonctionnement interne que Microsoft n’avait jamais totalement verrouillé. Cette méthode permettait d’obtenir une activation prolongée jusqu’en 2038 sans les limites du KMS classique. Mais les mises à jour récentes de Windows changent la donne. Microsoft a enfin mis fin à cette parenthèse technique en bloquant définitivement le mécanisme utilisé par KMS38.

Microsoft bloque KMS38 qui permettait d’activer Windows indéfiniment

- Qu’est-ce que KMS38 ?

- Comment KMS38 exploitait-il le système d’activation ?

- La mise à jour de novembre bloque définitivement KMS38

- Les méthodes encore fonctionnelles malgré la fin de KMS38

Qu’est-ce que KMS38 ?

KMS38 désigne une méthode d’activation non officielle qui détournait la logique du système de licences de Windows pour obtenir une activation prolongée jusqu’en 2038. Contrairement au KMS classique, qui repose sur un serveur d’activation utilisé légitimement dans les environnements professionnels et dont la durée est limitée à cent quatre-vingts jours, KMS38 ne nécessitait ni serveur ni renouvellement. Il s’appuyait sur une manipulation interne de la licence numérique afin de pousser artificiellement sa date d’expiration très loin dans le temps.

| Élément | KMS | KMS38 |

|---|---|---|

| Type | Méthode officielle d’activation volume | Exploit non officiel |

| Durée | 180 jours renouvelables | Activation jusqu’en 2038 |

| Renouvellement | Obligatoire (tous les 180 jours) | Aucun renouvellement |

| Serveur requis | Serveur KMS | Non |

| Cadre légal | Autorisé en entreprise | Non autorisé |

Cette absence de renouvellement et l’utilisation d’un comportement interne non documenté ont rapidement conduit la communauté à considérer KMS38 comme un véritable exploit. Le KMS officiel s’inscrit dans un cadre d’activation strictement encadré et pensé pour les organisations, alors que KMS38 reposait sur une faille conceptuelle qui transformait une activation temporaire en une activation durable qui dépassait largement les limites du protocole standard.

Le nom KMS38 fait directement référence à l’année 2038, date à laquelle expirait l’activation générée par cette approche. Cette longévité exceptionnelle, combinée à l’absence totale de dépendance à un serveur d’activation, explique la popularité considérable de cette méthode dans la scène du cracking Windows. Pendant des années, KMS38 a été intégré aux scripts les plus utilisés et s’est imposé comme l’un des procédés privilégiés par ceux qui souhaitaient activer Windows en dehors des canaux légitimes.

Comment KMS38 exploitait-il le système d’activation ?

Le fonctionnement de KMS38 reposait sur une utilisation détournée de l’outil gatherosstate.exe, un composant destiné à générer un ticket d’activation lors des migrations ou des réinstallations de Windows. En modifiant la façon dont ce ticket était interprété, KMS38 parvenait à inscrire dans le système une licence numérique reconnue comme valide sans avoir à contacter un serveur KMS.

Contrairement au KMS traditionnel qui impose une vérification régulière et un renouvellement tous les cent quatre-vingts jours, KMS38 ne nécessitait aucune communication ni mise à jour. Une fois le ticket injecté, la machine restait activée pendant des décennies, sans aucune interaction supplémentaire avec les services d’activation.

La mise à jour de novembre bloque définitivement KMS38

Les mises à jour déployées ces dernières années ont progressivement resserré l’étau autour de KMS38 en modifiant les fondations mêmes sur lesquelles reposait cette méthode. Microsoft a d’abord initié ce mouvement en retirant gatherosstate des ISO les plus récentes, privant ainsi les outils non officiels de l’élément clé permettant de générer un ticket d’activation détourné. Parallèlement, les mécanismes de migration de licence ont été renforcés, rendant le système beaucoup moins permissif face aux manipulations qui prolongeaient artificiellement la validité de la licence numérique.

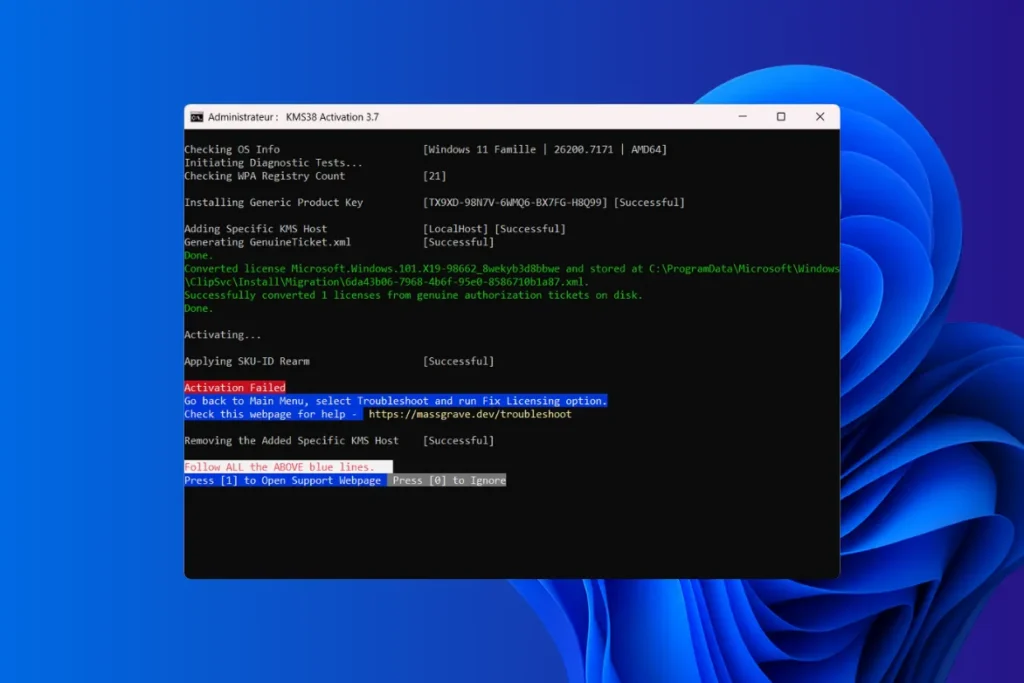

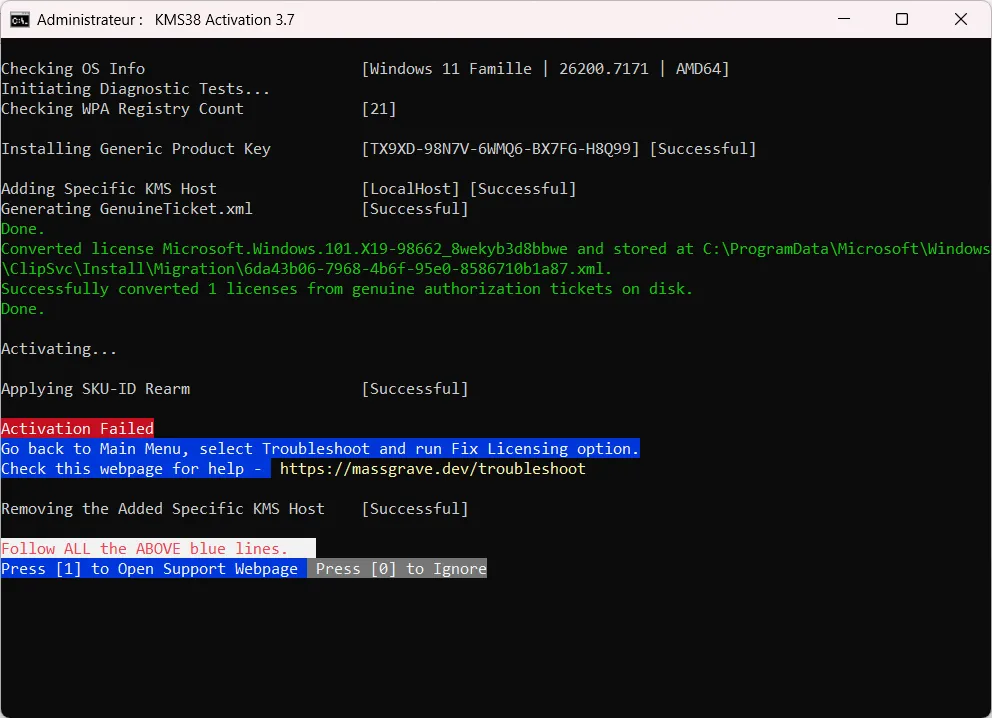

Le basculement décisif est intervenu avec les mises à jour de la fin de l’année 2025, qui ont profondément revu la manière dont Windows interprète et conserve ses informations d’activation. Ces correctifs ont définitivement éliminé le comportement interne dont KMS38 tirait parti, empêchant toute tentative de recréer une licence prolongée jusqu’en 2038. À partir de ce moment, les systèmes à jour ont cessé de reconnaître les tickets issus de cet exploit, actant la disparition d’une technique qui avait longtemps défié les mécanismes officiels d’activation.

Découvrez aussi comment utiliser gratuitement la version web d’Office.

Les méthodes encore fonctionnelles malgré la fin de KMS38

L’abandon définitif de KMS38 ne signifie pas pour autant la disparition de toutes les méthodes d’activation non officielles. Il est essentiel de rappeler que KMS38 reposait sur une particularité interne du système de licence numérique, particularité que Microsoft a désormais colmatée. Cette méthode tirait parti d’un comportement devenu obsolète, ce qui explique pourquoi elle s’est écroulée dès que les mécanismes profonds de validation ont été modifiés.

Les approches fondées sur le protocole KMS traditionnel continuent de fonctionner. Elles s’appuient sur une logique différente, et étroitement liée au modèle d’activation en volume déployé dans les entreprises. En reproduisant le comportement d’un serveur KMS, ces méthodes s’alignent sur ce que Windows attend dans un contexte professionnel. Microsoft ne peut pas les neutraliser sans toucher à la structure même des licences en volume, un terrain extrêmement sensible pour les infrastructures d’entreprise. Tant que ce socle reste inchangé, ces activations demeurent naturellement plus résilientes.

| Méthode | Nature du mécanisme | Dépendance |

|---|---|---|

| KMS38 | Détournement du ticket gatherosstate | Hors ligne, sans serveur |

| KMS (émulation) | Simulation d’un serveur KMS identique à l’activation en volume Microsoft | Nécessite l’équivalent d’un hôte KMS local |

| HWID | Attribution d’une licence numérique liée au matériel | Basée sur la Digital Entitlement |

| TSForge | Manipulation du système de tickets internes de Windows | Interagit avec certains composants du store de licences |

Il existe des méthodes qui ne relèvent pas du tout de la famille KMS comme celles basées sur la génération d’une licence numérique liée au matériel. Elles exploitent un autre pan du système d’activation, indépendant du protocole KMS et moins exposé aux évolutions visant ce dernier. Leur fonctionnement repose sur la manière dont Windows attribue, migre ou valide une licence numérique à partir d’un identifiant matériel, ce qui les place dans une catégorie à part avec leurs propres limites et dépendances techniques.

Sources et ressources

- MAS - KMS38 Deprecation and Removal