Dans le domaine de la sécurité des systèmes d’exploitation (OS) pour PC, certaines plateformes se démarquent nettement par leur architecture conçue pour réduire la surface d’attaque, isoler les processus sensibles, appliquer des contrôles stricts et intégrer des mécanismes de protection avancés. Nous avons sélectionné quatres OS reconnus par la communauté cybersécurité pour leur niveau de sécurité exceptionnel, en nous basant sur des critères concrets comme la compartimentation/isolation interne, le durcissement du noyau, le chiffrement, l’intégrité et la transparence des audits. Chacun de ces systèmes excelle dans un ou plusieurs de ces domaines.

Les 4 systèmes d’exploitation les plus sécurisés au monde pour PC

- 1. Qubes OS, l’isolation extrême par la virtualisation

- 2. Tails, l’OS amnésique pour l’anonymat

- 3. OpenBSD, la sécurité proactive d’un Unix minimaliste

- 4. Whonix, le cloisonnement réseau en machine virtuelle

- Qu’attend-on d’un système d’exploitation sécurisé ?

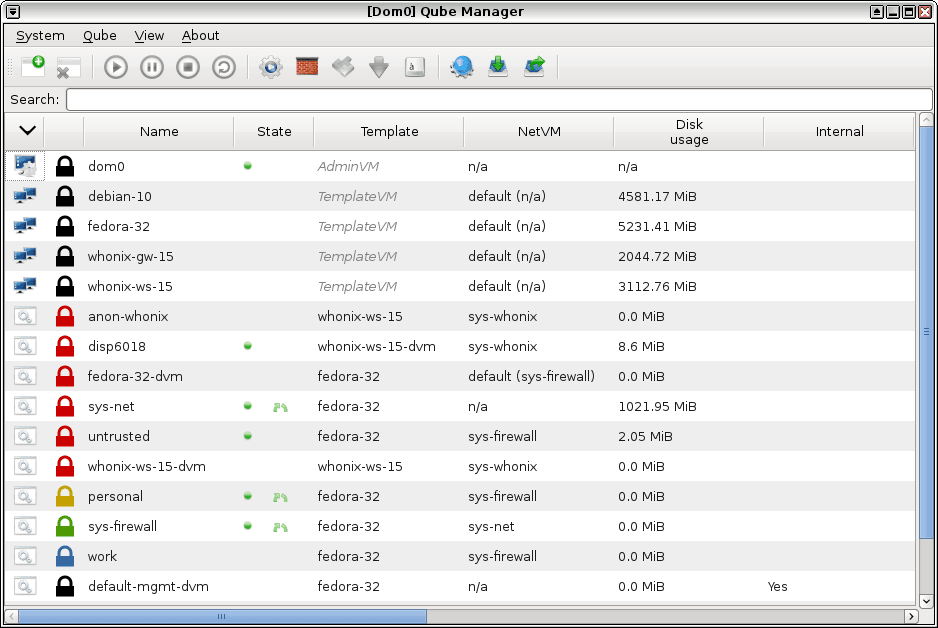

1. Qubes OS, l’isolation extrême par la virtualisation

Qubes OS considère chaque application comme potentiellement hostile et l’isoler dans son propre domaine. Le système s’appuie sur la virtualisation matérielle pour cloisonner les usages, en séparant navigation, travail, données sensibles, réseau et périphériques dans des environnements distincts. Cette compartimentation empêche qu’une compromission locale se propage au reste du système et limite l’attaque à un incident contenu plutôt qu’en compromission globale.

Dans la pratique, Qubes OS est taillé pour les postes sensibles. Il permet de dissocier strictement vie personnelle et professionnelle, d’ouvrir des fichiers à risque dans des environnements jetables et de travailler sur des données critiques avec un minimum d’exposition. Cette logique en fait un outil privilégié pour les profils exposés comme les chercheurs en sécurité, journalistes d’investigation ou développeurs manipulant des sources non fiables, qui doivent réduire au maximum l’impact d’une erreur ou d’un fichier piégé.

Cette exigence de sécurité a toutefois des contreparties. Qubes OS nécessite un matériel récent et compatible avec la virtualisation ainsi qu’une quantité de mémoire importante pour maintenir plusieurs domaines actifs. Son usage demande également un véritable apprentissage, car la sécurité repose autant sur l’architecture que sur la discipline de l’utilisateur. Qubes OS n’est pas un système confortable par défaut, mais un environnement pensé pour ceux qui placent l’isolation et le contrôle au-dessus de la simplicité.

If you're serious about security, @QubesOS is the best OS available today. It's what I use, and free. Nobody does VM isolation better. https://t.co/FyX5NX47cS

— Edward Snowden (@Snowden) September 29, 2016

Qubes a la réputation d’être l’OS sécurisé par excellence, recommandé par des lanceurs d’alerte comme Edward Snowden et par de nombreux experts en sécurité. Il a fait l’objet de présentations en conférences et d’analyses académiques. Son design a été audité en continu par la communauté.

2. Tails, l’OS amnésique pour l’anonymat

Tails est un système conçu pour disparaître sans laisser de trace. Il fonctionne exclusivement en mode live depuis une clé USB et ne s’installe jamais sur la machine hôte. À chaque arrêt, l’ensemble de la session est effacé, ce qui empêche toute récupération ultérieure de données, d’historique ou de traces d’activité. Cette logique dite amnésique protège contre les analyse forensique et les compromissions persistantes lorsque l’ordinateur utilisé n’est pas digne de confiance.

L’intégralité du trafic réseau est automatiquement forcée à transiter par le réseau Tor. Aucune application ne peut communiquer en dehors de ce tunnel, ce qui évite les fuites d’adresse IP ou de métadonnées. Les outils intégrés sont volontairement limités et configurés par défaut pour réduire fortement les erreurs humaines.

Dans la pratique, Tails est adapté aux sessions ponctuelles anonymes sur du matériel non fiable. Il permet de travailler depuis un ordinateur public, emprunté ou potentiellement compromis sans exposer ses données personnelles ni son identité. Cette approche en fait un outil privilégié pour les contextes sensibles où la priorité est l’absence totale de traces après usage.

La NSA elle-même aurait qualifié Tails de menace majeure à ses capacités de surveillance. L’OS a acquis une renommée mondiale lorsque Edward Snowden l’a utilisé en 2013 pour communiquer en toute discrétion avec les journalistes (Laura Poitras, Glenn Greenwald) lors des révélations sur la NSA. Depuis, Tails est recommandé par de nombreuses ONG, journalistes, activistes et lanceurs d’alerte comme un outil essentiel pour la communication sécurisée. Il est financé en partie par le projet Tor et des organisations promouvant la liberté numérique et fait régulièrement l’objet d’audits de sécurité publics.

Parmi ces systèmes, Tails est le plus simple à utiliser. Il ne nécessite ni installation, ni apprentissage approfondi et peut être utilisé immédiatement sur presque n’importe quel ordinateur pour un haut niveau d’anonymat et de sécurité.

3. OpenBSD, la sécurité proactive d’un Unix minimaliste

OpenBSD est souvent cité comme la référence de la sécurité Unix parce que la sécurité est inscrite dans l’ADN du système. Le projet a été lancé avec l’objectif de construire un OS sûr par défaut en réduisant au maximum la surface d’attaque, en désactivant tous les services inutiles et en appliquant des audits de code systématiques pour éliminer les erreurs avant même qu’elles ne deviennent des failles exploitables. Chaque composant est scruté module par module pour sa sûreté et des protections comme la séparation stricte des privilèges, la vérification de chaîne de confiance des paquets et des mécanismes mémoire avancés sont intégrés au cœur du système.

Le système ne laisse aucun port ouvert, il active par défaut un pare-feu et les protections mémoire qui empêche que des pages mémoire soient à la fois écrites et exécutables ou la randomisation d’adresses pour contrer les exploits classiques. Ces caractéristiques font partie des fondations. En pratique, cela se traduit par une surface d’attaque réduite, un comportement plus prévisible des processus et une moindre dépendance à des configurations manuelles pour obtenir un niveau de sécurité élevé.

Les développeurs ont même créé des fonctions sûres pour remplacer des constructions C à risque et ont intégré des primitives cryptographiques directement dans le noyau et l’environnement système. L’équipe applique des correctifs très rapidement pour les vulnérabilités avérées et le projet demeure fidèle à sa vision initiale de sécurité proactive plutôt qu’à une approche réactive. Tout ceci fait d’OpenBSD un système privilégié pour les environnements où la résilience face aux attaques est une exigence fondamentale.

4. Whonix, le cloisonnement réseau en machine virtuelle

Whonix sépare l’environnement de travail et l’accès réseau pour éliminer les fuites d’identité à la source. Le système est structuré autour de deux environnements distincts, l’un chargé exclusivement de la connexion au réseau Tor, l’autre dédié aux applications de l’utilisateur. Cette architecture empêche toute communication directe avec Internet en dehors du tunnel Tor et place l’anonymat comme une contrainte structurelle.

Cette approche offre une protection particulièrement robuste contre les erreurs humaines et les malwares cherchant à révéler une adresse IP réelle. Les applications s’exécutent dans un environnement qui ignore tout du réseau extérieur, tandis que la passerelle Tor agit comme un filtre strict et non contournable. Même un logiciel malveillant doté de privilèges élevés reste enfermé dans un périmètre où il lui est impossible d’identifier la machine hôte ou l’utilisateur. Whonix ne promet pas l’invisibilité absolue, mais il rend les fuites accidentelles extrêmement difficiles.

Whonix est conçu pour un usage durable et s’intègre facilement dans un environnement existant et permet de travailler, communiquer et naviguer tout en conservant un haut niveau de confidentialité. Cette combinaison d’anonymat structurel et de continuité d’usage en fait un outil privilégié pour les profils exposés qui ont besoin de discrétion au quotidien.

Qu’attend-on d’un système d’exploitation sécurisé ?

Un système d’exploitation sécurisé n’est ni invulnérable, ni exempt de failles. Il est conçu en partant du principe que l’attaque est inévitable. La question centrale n’est donc pas l’existence d’une vulnérabilité, mais sa capacité à produire des effets durables. Un système réellement sécurisé cherche avant tout à réduire les opportunités d’attaque et à empêcher qu’une erreur locale se transforme en compromission totale.

La première attente concerne la réduction de la surface d’attaque. Un OS sécurisé doit limiter au strict nécessaire les services actifs, les composants exposés et le code exécuté avec des privilèges élevés. Moins il y a de fonctionnalités, moins il y a de points d’entrée exploitables. Cette sobriété est un choix de conception visant à rendre le système plus prévisible et plus maîtrisable.

L’isolation et le cloisonnement des processus

Les applications doivent être confinées dans des périmètres sans accès au reste du système, aux données sensibles ou au réseau. Lorsqu’un logiciel est compromis, le système doit être capable de contenir l’incident, de limiter les dégâts et d’empêcher toute propagation. La sécurité repose sur la séparation stricte des responsabilités et des privilèges.

Un système d’exploitation sécurisé doit également être résilient face aux techniques d’exploitation modernes. La majorité des attaques ciblent la mémoire et les mécanismes d’exécution. Il est donc attendu qu’un OS intègre nativement des protections rendant ces attaques complexes, instables et coûteuses afin de rendre leur exploitation imprévisible et difficile à automatiser.

La résistance à la persistance

Un attaquant cherche rarement un accès ponctuel, mais une présence durable. Un OS sécurisé doit protéger ses composants critiques, vérifier son intégrité au démarrage et empêcher l’installation silencieuse de mécanismes persistants. Il doit aussi permettre un retour rapide à un état sain lorsque le doute existe.

La sécurité concerne aussi le réseau et un système d’exploitation digne de ce nom adopte une posture restrictive par défaut, en limitant les communications non nécessaires et en évitant toute confiance par default dans l’environnement réseau. Les flux doivent être maîtrisés et les fuites accidentelles rendues difficiles afin que le système ne devienne pas lui même un vecteur d’exposition.

Un OS sécurisé doit tenir compte du facteur humain

Les erreurs humaines sont inévitables et le système doit être conçu pour les absorber plutôt que les amplifier. Les choix par défaut doivent être prudents, les actions sensibles clairement identifiées et les comportements dangereux difficiles à réaliser sans intention explicite. La sécurité ne doit pas dépendre uniquement de la vigilance de l’utilisateur, mais d’une architecture défensive maintenue dans le temps.