Le Proof-of-Work consiste à exiger du client la production d’une preuve de calcul avant d’autoriser une action. Cette exigence introduit un coût mesurable qui reste quasiment imperceptible pour un utilisateur légitime, mais devient significatif pour tout système automatisé cherchant à multiplier les requêtes.

Au fil des années, ce mécanisme a trouvé des usages majeurs dans des environnements très différents. Il assure la robustesse du réseau Bitcoin en rendant les attaques économiquement intenables, il contribue à filtrer les robots sur les infrastructures de Cloudflare grâce à des calculs légers exécutés côté navigateur et il renforce les formulaires WordPress grâce à des solutions comme Commentum ou à certains systèmes de captcha qui exploitent la même logique pour freiner le spam.

L’intérêt du Proof-of-Work tient à son asymétrie. La vérification d’une preuve ne demande que quelques millisecondes au serveur, tandis que sa génération peut nécessiter un grand nombre d’essais. Cette dissymétrie modifie profondément l’économie des attaques automatisées et transforme un simple calcul en barrière solide contre les abus.

Qu’est-ce qu’un Proof-of-Work (PoW) en cryptographie ?

- L’asymétrie du Web et l’émergence des abus automatisés

- Comment le Proof-of-Work établit une preuve vérifiable ?

- Un coût asymétrique pour limiter la puissance disponible

- Hashcash : la première implémentation concrète sur le spam

- Du filtrage du spam à la sécurisation d’une blockchain

L’asymétrie du Web et l’émergence des abus automatisés

Au début du Web, les infrastructures étaient ouvertes par conception et n’intégraient presque aucune forme de régulation. Cette absence de contrôle a rapidement permis l’apparition de volumes importants de spam, de requêtes automatisées et d’abus répétés ciblant les premiers services en ligne. Les machines devenant plus rapides d’année en année, l’écart entre le rythme d’un utilisateur humain et celui d’un programme automatisé s’est progressivement creusé. Un simple script était capable d’envoyer en quelques secondes ce qu’un utilisateur réalisait en plusieurs minutes.

Cette différence de vitesse a créé une asymétrie structurelle. D’un côté, les actions légitimes restaient limitées par le temps humain. De l’autre, les systèmes automatisés pouvaient exploiter la puissance de calcul pour produire un volume considérable de requêtes sans effort supplémentaire. Cette situation a mis en évidence un besoin nouveau dans la conception des protocoles et des services en ligne afin de maintenir un accès pour les usages normaux tout en empêchant les abus de capacité rendus possibles par la puissance des machines.

La naissance d’un mécanisme mathématique indépendant de l’identité

Au cours des années 1990, plusieurs travaux en cryptographie ont cherché à répondre à la montée des abus automatisés. Les recherches de Cynthia Dwork et Moni Naor consistaient à introduire un calcul mesuré avant l’exécution d’une action, suffisamment exigeant pour rendre les comportements abusifs moins rentables, tout en restant presque imperceptible pour un utilisateur honnête.

Ce principe a posé les bases de la preuve de travail. Il s’agit d’un mécanisme strictement computationnel, fondé sur des propriétés mathématiques et indépendant de l’identité du client afin de rééquilibrer la relation entre usage humain et automatisation en imposant un effort minimal et contrôlé à chaque requête potentiellement coûteuse.

Comment le Proof-of-Work établit une preuve vérifiable ?

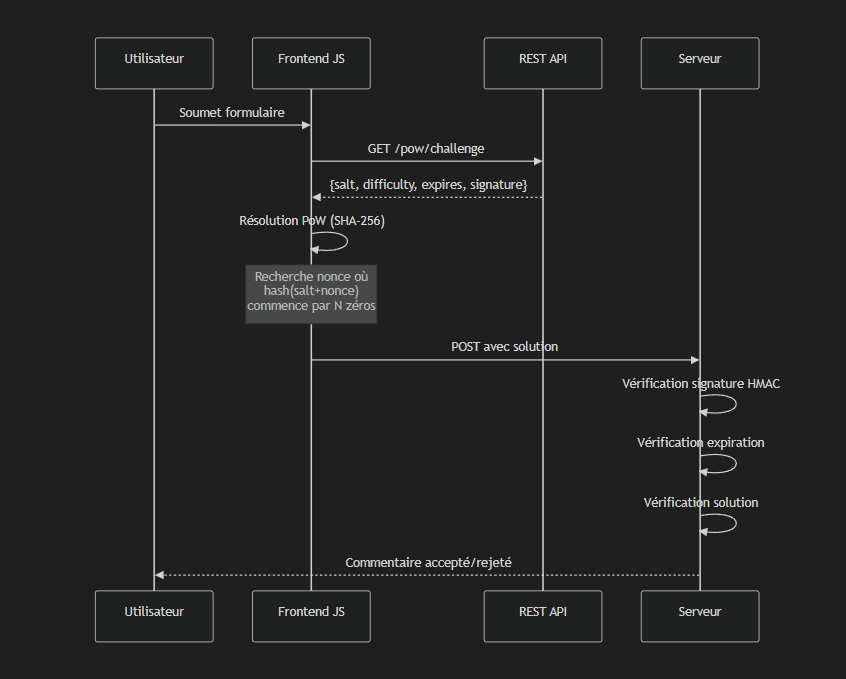

Le Proof-of-Work s’appuie sur des fondations établies dans la cryptographie moderne, son fonctionnement repose sur la production d’une preuve de caclul fondée sur des fonctions de hachage. Le client doit générer un résultat conforme à une condition précise liée à une rareté statistique afin de démontrer qu’il a consacré une certaine quantité de ressources à sa requête.

La génération de cette preuve consiste à rechercher un nonce produisant un hachage répondant à un critère donné comme l’obtention d’un résultat commençant par un certain nombre de zéros. Selon le contexte, ce puzzle peut être très léger ou particulièrement exigeant. Les systèmes anti-bots utilisent des preuves légères calculées en quelques millisecondes, tandis que la blockchain du Bitcoin repose sur une version beaucoup plus lourde afin de sécuriser son consensus et de rendre toute tentative d’altération économiquement irréaliste.

La difficulté s’adapte à la puissance des machines, mais aussi à l’environnement dans lequel le PoW est déployé. Une preuve destinée à un utilisateur légitime doit rester invisible et rapide, alors qu’un robot automatisé supportera un coût bien plus important pour multiplier les tentatives. Cette capacité d’adaptation fait du Proof-of-Work un outil polyvalent, pleinement intégré aux pratiques de cybersécurité.

Un coût asymétrique pour limiter la puissance disponible

Le Proof-of-Work constitue une barrière particulièrement efficace contre le spam car il impose un calcul cryptographique avant chaque action. Pour un utilisateur légitime, ce calcul est léger et transparent. En revanche, pour un bot qui envoie des milliers de requêtes par minute, l’impact est immédiat et chaque tentative nécessite une nouvelle preuve à générer, ce qui augmente considérablement son coût opérationnel. Cette contrainte rend les campagnes de spam automatisé beaucoup moins attractives.

L’efficacité du Proof-of-Work se manifeste aussi lorsqu’un système est confronté à des attaques par déni de service. Cette asymétrie crée une dynamique particulièrement défavorable à l’attaquant :

- chaque action coûte cher à produire, mais presque rien à vérifier

- le nombre de requêtes possibles par seconde s’effondre

- le coût global de l’attaque augmente de manière exponentielle

Cette disproportion rend l’attaque économiquement irrationnelle et offre à la défense un avantage décisif, capable de neutraliser même les tentatives les plus massives.

| Scénario | Temps attaque | Temps defense | Asymétrie |

|---|---|---|---|

| Sans preuve | 0 s (aucun calcul) | 1 à 2 ms | Bot peut envoyer 1000 requêtes/s sans contrainte |

| Avec preuve légère | 1 seconde | 2 à 3 ms | Bot limité à 1 requête/s par thread |

| Avec preuve moyenne | 5 secondes | 2 à 3 ms | Bot limité à 1 requête/5 s par thread |

Hashcash : la première implémentation concrète sur le spam

Hashcash marque la première mise en œuvre opérationnelle du Proof-of-Work dans un contexte réel. Adam Back propose un mécanisme appliqué à l’e-mail, dans lequel chaque message doit être accompagné d’un hash possédant un nombre donné de bits nuls en tête. L’expéditeur calcule cette valeur en testant des nonces successifs jusqu’à obtenir un résultat valide.

Le coût est faible pour un utilisateur ordinaire, car la génération du cachet ne dépasse pas quelques millisecondes. En revanche, il devient significatif lorsqu’un acteur tente d’envoyer des volumes importants de messages. Chaque e-mail exige alors un nouveau calcul, ce qui augmente fortement la charge nécessaire pour maintenir une activité de spam.

Du filtrage du spam à la sécurisation d’une blockchain

L’apparition de Bitcoin en 2009 donne une nouvelle dimension au Proof-of-Work. Satoshi Nakamoto reprend le mécanisme issu de la lutte contre le spam et l’intègre au fonctionnement d’une blockchain entièrement décentralisée. Le calcul d’une preuve de travail n’est plus seulement un moyen de filtrer les abus, il devient la base même du consensus entre des milliers de participants indépendants.

Le principe reste identique dans sa structure. Les mineurs recherchent un nonce qui produit un hash respectant une condition de rareté définie par le protocole. Ce processus demande une quantité importante de calcul, ce qui confère au système une propriété essentielle. Plus un bloc demande de travail pour être validé, plus il devient difficile d’en modifier le contenu ou d’en réécrire l’historique. La chaîne la plus longue, entendue comme celle qui cumule le plus de travail, s’impose naturellement comme la version correcte du registre.

En fixant un niveau de difficulté élevé, Bitcoin transforme la preuve de travail en barrière économique. La puissance nécessaire pour tenter d’altérer la blockchain dépasse largement ce qu’un attaquant isolé peut mobiliser, tandis que la vérification des blocs reste rapide pour l’ensemble du réseau. Ce changement d’échelle fait passer le Proof-of-Work du statut de contre-mesure ciblée à celui de fondement monétaire, capable de sécuriser un système global sans autorité centrale.

Bitcoin ajuste la difficulté alors que les systèmes anti-spam ne le font pas

Dans Bitcoin, la difficulté de la preuve de travail n’est jamais statique. Le protocole l’ajuste automatiquement toutes les 2016 validations afin de maintenir un rythme d’environ dix minutes par bloc. Lorsque la puissance totale du réseau augmente, la difficulté s’élève pour conserver ce tempo et elle diminue lorsque la capacité de calcul se contracte. Ce mécanisme d’adaptation continue permet à la blockchain de rester stable et prévisible malgré les fluctuations du hashrate mondial.