Une vulnérabilité zero-day critique a récemment été découverte dans toutes les versions de Windows, de Windows 7 aux dernières mises à jour de Windows 11. Cette faille permet à des attaquants de voler des identifiants NTLM sans interaction de l’utilisateur, simplement en accédant à un fichier malveillant sur le système. La portée de cette vulnérabilité est particulièrement inquiétante car elle touche les ordinateurs de bureau et les serveurs Windows, une fenêtre d’opportunité pour des attaques ciblées à grande échelle.

Une faille de sécurité zero-day qui affecte toutes les versions de Windows OS

Si vous n’avez pas encore reçu la mise à jour des fonctionnalités de Windows 11 version 24H2, lors de sa première série de versions, il peut être temps de vérifier vos mises à jour. Microsoft a annoncé hier que le déploiement de cette mise à jour était désormais étendu à davantage de systèmes. Cependant, la mise à jour apporte aussi une mauvaise nouvelle importante en matière de sécurité.

Le même jour, l’équipe de 0patch a alerté sur la découverte d’une vulnérabilité zero-day dans Windows, qui permet à des attaquants de voler des identifiants NTLM via des fichiers malveillants. Cette faille touche toutes les versions de Windows et les éditions serveur. Les chercheurs de 0patch ont identifié la faille, qui permet à un attaquant de récupérer les informations d’identification NTLM simplement en affichant un fichier malveillant dans l’Explorateur Windows, que ce soit via un dossier partagé, un disque USB ou même le dossier Téléchargements, si le fichier a été téléchargé automatiquement à partir d’une page web malveillante. Microsoft a été informé de la situation et les utilisateurs sont fortement encouragés à appliquer les mises à jour de sécurité dès qu’elles sont disponibles.

Un correctif non-officielle a été publié par 0patch

L’équipe de 0patch, spécialisée dans la création de correctifs non officiels a récemment mis en évidence une vulnérabilité zéro-day qui risque de compromettre la sécurité des utilisateurs de Windows. Ce problème est d’une simplicité alarmante : il suffit qu’un utilisateur visualise un fichier malveillant dans l’Explorateur Windows pour que ses identifiants NTLM soient capturés. Cette attaque peut se produire dans des scénarios courants, comme l’ouverture d’un dossier partagé, la connexion d’une clé USB malveillante, ou encore la simple consultation du dossier Téléchargements, si un fichier piégé a été préalablement téléchargé.

Les identifiants NTLM servent pour l’authentification sur les systèmes Windows. Lorsqu’ils sont volés, les attaquants peuvent soit usurper l’identité de l’utilisateur, soit tenter de récupérer le mot de passe en clair par force brute. Cette faille s’ajoute à une série préoccupante de vulnérabilités similaires découvertes en 2024, soulignant la persistance des menaces ciblant l’infrastructure Windows.

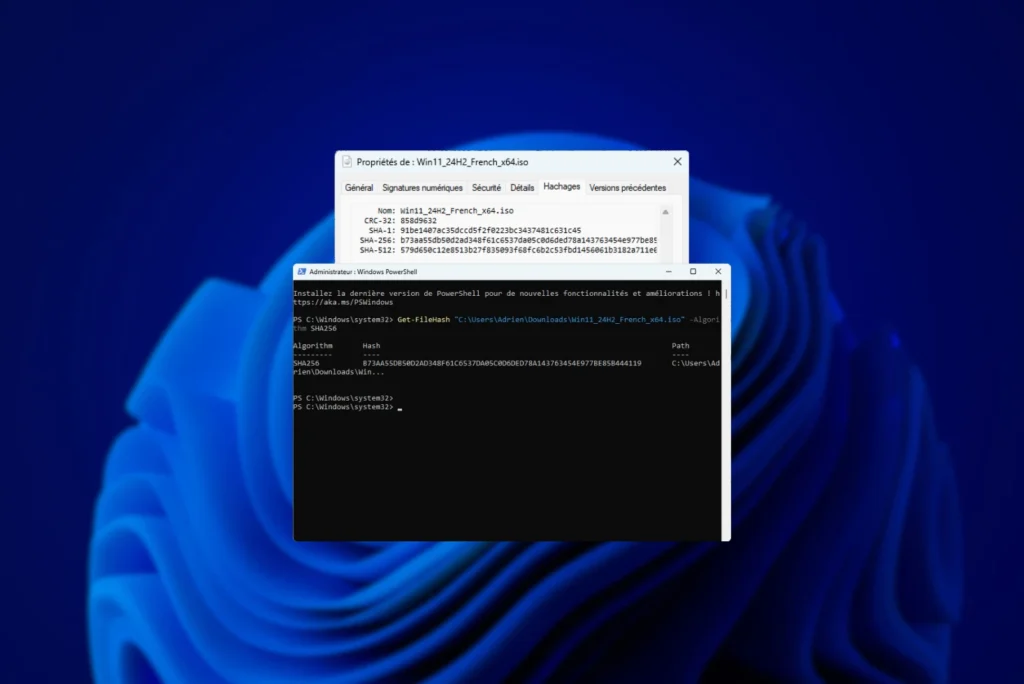

Bien que Microsoft ait été informé de cette vulnérabilité, aucun correctif officiel n’a encore été publié. Ce retard dans la réponse de Microsoft fait écho à d’autres failles non corrigées, telles que PetitPotam et PrinterBug. En attendant une solution officielle, 0patch a développé un correctif non officiel, accessible gratuitement. Ce correctif temporaire est particulièrement recommandé pour les systèmes sensibles, jusqu’à ce qu’une solution pérenne soit disponible.

Abandon progressif du protocole NTLM jugé obsolète

Ce problème survient dans un contexte où Microsoft envisage d’abandonner progressivement le protocole NTLM, jugé obsolète et vulnérable. La société encourage désormais la migration vers des solutions d’authentification plus sûres et modernes. En attendant le correctif officiel, les utilisateurs doivent faire preuve de vigilance, notamment lors de la navigation dans des dossiers partagés ou de la connexion de périphériques externes.

Exploit NTLM : Quels sont les risques ?

Le protocole NTLM, encore utilisé dans certains environnements Windows pour l’authentification réseau, présente des vulnérabilités majeures exploitées par les attaquants pour compromettre la sécurité des systèmes. Deux scénarios principaux de menace sont associés aux hash NTLM : leur utilisation directe pour accéder aux ressources réseau et la tentative de retrouver le mot de passe d’origine.

Utilisation directe : l’attaque « Pass-the-Hash »

Le hash NTLM peut être utilisé comme une preuve d’identité permettant à un attaquant de se faire passer pour l’utilisateur légitime sans connaître son mot de passe en clair. En capturant un hash NTLM, par exemple via un fichier malveillant ou une interception réseau, un attaquant peut :

- Se connecter à des ressources réseau (serveurs, partages de fichiers, applications) en utilisant directement le hash.

- Contourner la nécessité de casser le mot de passe ou de se heurter à des politiques de sécurité traditionnelles.

Cette attaque est particulièrement efficace dans des environnements où NTLM est activé car les systèmes acceptent souvent le hash comme équivalent au mot de passe.

Retrouver le mot de passe à partir du hash NTLM

Un attaquant peut également tenter de casser le hash NTLM pour récupérer le mot de passe d’origine. Bien que cela ne soit pas nécessaire pour une attaque « Pass-the-Hash », récupérer le mot de passe en clair permettrait à l’attaquant d’élargir son accès (par exemple, à des systèmes où NTLM n’est pas utilisé).

- Attaque par dictionnaire : Test des mots de passe courants pour générer des hash correspondants.

- Force brute : Essai systématique de toutes les combinaisons possibles, ralenti par des mots de passe longs et complexes.

- Tables rainbow : Utilisation de bases de données pré-calculées de hash pour accélérer le processus.

Si les hash NTLM tombent entre de mauvaises mains, ils peuvent être exploités pour accéder à des ressources critiques et compromettre la confidentialité et l’intégrité des systèmes.

Une vulnérabilité zero-day est une faille de sécurité dans un logiciel pour laquelle aucun correctif ou mise à jour de sécurité officielle n’a encore été publié. Ces failles peuvent passer inaperçues auprès des fournisseurs de logiciels (ils ne sont pas toujours au courant de l’existence de la vulnérabilité). En conséquence, aucune information publique sur ce risque spécifique n’est disponible, laissant les utilisateurs exposés. Les vulnérabilités zero-day sont souvent classées avec un niveau de gravité élevé et sont activement exploitées par des cybercriminels.