Lorsque vous téléchargez un fichier sur Internet, comment être sûr qu’il est bien intact et n’a pas été altéré ? Une corruption accidentelle ou une modification malveillante peut compromettre son bon fonctionnement, voire représenter un danger pour votre ordinateur. Heureusement, Windows offre plusieurs solutions pour vérifier l’intégrité d’un fichier à l’aide d’empreintes de hachage comme MD5, SHA-1 ou SHA-256. Ce guide vous explique comment comparer facilement l’empreinte d’un fichier avec celle fournie par son éditeur avec PowerShell ou HashCheck.

Comment vérifier l’intégrité d’un fichier (MD5, SHA1, SHA256…) sur Windows

- Qu’est-ce qu’une empreinte de hachage ?

- 1. Vérifier l’intégrité d’un fichier avec PowerShell

- 2. Vérifier un fichier sans connaissances techniques

Qu’est-ce qu’une empreinte de hachage ?

Une empreinte de hachage est un identifiant unique généré par une fonction mathématique appliquée à un fichier. On peut la comparer à une empreinte digitale : tout comme chaque individu possède une empreinte unique, chaque fichier possède une signature propre qui permet de l’identifier de manière quasi infaillible.

L’objectif du hachage est de garantir que le fichier n’a pas été modifié, volontairement ou accidentellement. Un simple changement d’un seul caractère dans un fichier entraîne une modification complète de son empreinte, rendant toute altération immédiatement détectable.

Exemple concret :

- Un fichier original pourrait produire cette empreinte SHA-256 :

B73AA55DB50D2AD348F61C6537DA05C0D6DED78A143763454E977BE85B444119

- Si une seule lettre ou un seul bit est modifié, l’empreinte changera totalement :

A92BC47F89D31F1B667E8E4D22BC71D5FA23D4AA637845FD8E1A7B2E3D8F093E

Cette propriété est essentielle pour vérifier qu’un fichier n’a pas été altéré accidentellement ou modifié intentionnellement.

Il existe différents algorithmes de hachage, chacun produisant des empreintes de longueur et de sécurité variables :

| Algorithme | Longueur de l’empreinte | Sécurité et usage |

|---|---|---|

| SHA-1 | 160 bits | Obsolète, vulnérable aux collisions. Déconseillé. |

| SHA-224 | 224 bits | Variante plus sécurisée de SHA-1, mais peu utilisée. |

| SHA-256 | 256 bits | Standard de sécurité actuel, largement utilisé (certificats, blockchain, etc.). |

| SHA-384 | 384 bits | Version plus robuste de SHA-256, utilisée pour les signatures numériques. |

| SHA-512 | 512 bits | Très sécurisé mais plus gourmand en ressources. |

| SHA-512/224 | 224 bits | Version optimisée de SHA-512 pour certaines applications. |

| SHA-512/256 | 256 bits | Alternative à SHA-256 basée sur SHA-512. |

| SHA3-224 | 224 bits | Algorithme SHA-3, alternative sécurisée à SHA-2. |

| SHA3-256 | 256 bits | Remplaçant potentiel de SHA-256, plus résistant aux attaques. |

| SHA3-384 | 384 bits | Variante SHA-3 pour les applications nécessitant une sécurité renforcée. |

| SHA3-512 | 512 bits | Version SHA-3 la plus robuste, destinée aux environnements critiques. |

Tous les algorithmes de hachage ne se valent pas en termes de sécurité. Avec les progrès de la cryptanalyse, certains formats, comme MD5 et SHA-1, sont aujourd’hui considérés comme obsolètes car ils sont vulnérables aux attaques par collision. Cela signifie qu’un attaquant peut générer deux fichiers différents ayant la même empreinte et compromettre l’intégrité du processus de vérification lui même..

À l’inverse, SHA-256 et SHA-512 offrent un niveau de sécurité élevé et sont aujourd’hui les standards les plus utilisés pour garantir l’intégrité des fichiers et des transactions en ligne dans les domaines de la cybersécurité et de la blockchain.

De nouveaux algorithmes comme SHA-3 et BLAKE2 ont été développés pour proposer une alternative plus sécurisée ou plus rapide. SHA-3 est basé sur une architecture différente de SHA-2 et comprend une meilleure résistance contre certaines attaques. BLAKE2, quant à lui, est conçu pour être plus rapide que SHA-3 tout en conservant un excellent niveau de sécurité, ce qui le rend populaire pour des applications nécessitant un hachage rapide et sécurisé.

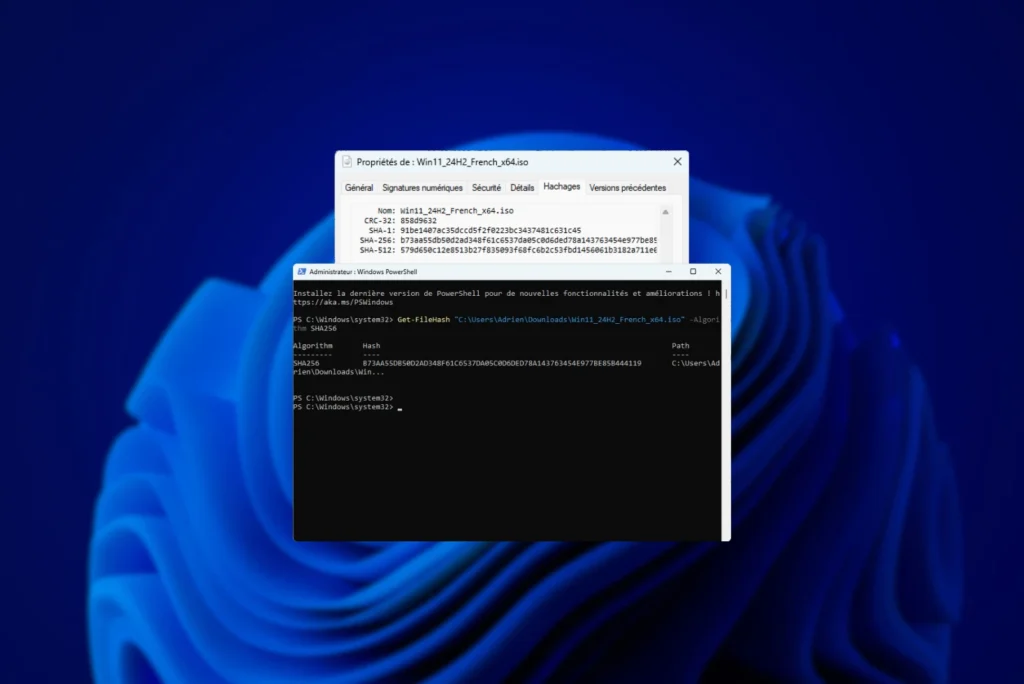

1. Vérifier l’intégrité d’un fichier avec PowerShell

- Lorsqu’un fichier est téléchargé depuis Internet, il est essentiel de s’assurer qu’il n’a pas été altéré ou falsifié. Windows permet de vérifier l’intégrité et l’authenticité d’un fichier en calculant son empreinte de hachage via PowerShell avec la commande

Get-FileHash. - Appuyez sur Win + X, puis sélectionnez Windows PowerShell.

Vous pouvez également rechercher Powershell dans la barre de recherche Windows et appuyer sur Entrée.

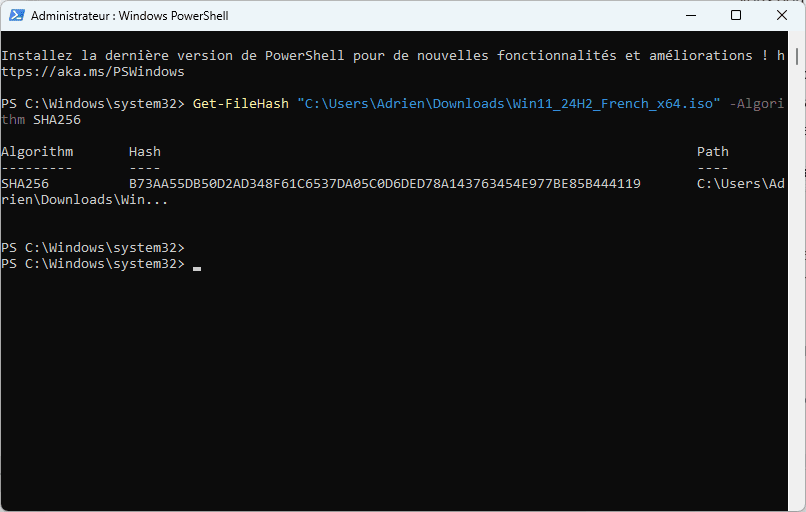

Dans PowerShell, utilisez la commande suivante pour calculer l’empreinte de hachage SHA-256 d’un fichier :

Get-FileHash "C:\Users\Adrien\Downloads\Win11_24H2_French_x64.iso" -Algorithm SHA256

Explication de la commande :

- Get-FileHash : Commande permettant de générer une empreinte de hachage.

- « C:\Users\Adrien\Downloads\Win11_24H2_French_x64.iso » : Chemin du fichier à analyser (remplacez avec le chemin réel).

- -Algorithm SHA256 : Spécifie l’algorithme utilisé (utilisez le même algorythme que l’éditeur).

Une fois la commande exécutée, PowerShell renverra une valeur de hachage, par exemple :

Algorithm : SHA256

Hash : B73AA55DB50D2AD348F61C6537DA05C0D6DED78A143763454E977BE85B444119

Path : C:\Users\Adrien\Downloads\Win11_24H2_French_x64.iso

Comparez cette valeur avec celle fournie par l’éditeur du fichier. Si l’empreinte affichée correspond exactement à la valeur officielle, cela signifie que le fichier est intact et authentique.

Si vous souhaitez générer et comparer automatiquement l’empreinte avec la valeur fournie par l’éditeur, vous pouvez aussi utiliser une variable dans PowerShell. Cela permet d’automatiser la vérification et de savoir immédiatement si le fichier est valide.

$hash_officiel = "B73AA55DB50D2AD348F61C6537DA05C0D6DED78A143763454E977BE85B444119"

$hash_fichier = (Get-FileHash "C:\Users\Adrien\Downloads\Win11_24H2_French_x64.iso" -Algorithm SHA256).Hash

if ($hash_fichier -eq $hash_officiel) {

Write-Host "✅ Le fichier est authentique et intact." -ForegroundColor Green

} else {

Write-Host "❌ Attention : L'empreinte du fichier ne correspond pas à la valeur officielle !" -ForegroundColor Red

}Cette seconde méthode évite la comparaison manuelle et permet de détecter immédiatement une éventuelle corruption ou falsification du fichier.

⚠️ Si les empreintes ne correspondent pas

Si la valeur obtenue est différente de l’empreinte officielle, cela peut signifier que :

- Le fichier a été altéré lors du téléchargement (problème réseau, corruption).

- Il a été modifié volontairement (tentative d’attaque ou fichier compromis).

- Vous avez téléchargé un fichier provenant d’une source non fiable.

Dans ce cas, il est recommandé de supprimer immédiatement le fichier et de le télécharger à nouveau depuis le site officiel.

2. Vérifier un fichier sans connaissances techniques

Si vous ne souhaitez pas utiliser la ligne de commande, il existe plusieurs logiciels simples et accessibles qui permettent de calculer l’empreinte d’un fichier et de la comparer avec la valeur officielle. Ces outils offrent une interface graphique intuitive et adaptée aux utilisateurs sans compétences techniques.

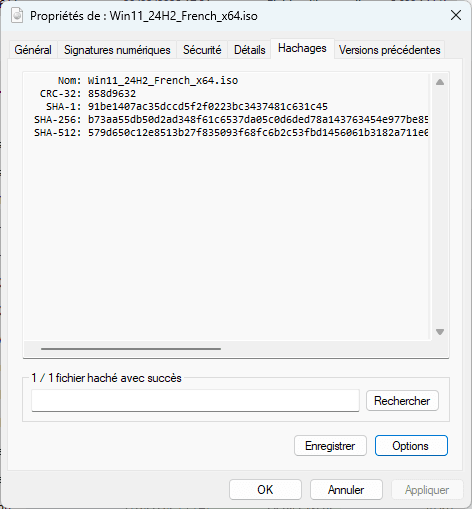

HashCheck (intégré à l’explorateur Windows)

HashCheck n’est pas installé par défaut, mais vous pouvez le télécharger gratuitement depuis GitHub. Une fois installé, il s’intègre directement au menu Propriétés des fichiers.

Faites un clic droit sur le fichier que vous souhaitez vérifier.

Cliquez sur Propriétés, puis ouvrez l’onglet Hachages (ajouté par HashCheck).

L’empreinte SHA-256 s’affiche après avoir été génerée.

Sources et ressources

- NIST Computer Security Resource Center - Hash Functions

- CNIL - Sécurité : Chiffrement, hachage et signature