Sur les environnements Linux, la commande sudo fait partie du quotidien des utilisateurs avancés. Elle permet d’exécuter instantanément une tâche avec des privilèges élevés sans interrompre la session en cours. Jusqu’à récemment, Windows ne proposait aucune alternative comparable, obligeant à relancer manuellement une console en mode administrateur. Cette époque touche à sa fin grâce à Sudo for Windows, une nouvelle fonctionnalité officielle qui modernise la gestion des privilèges et rapproche enfin les deux mondes.

Sudo sur Windows : une élévation de droits à la manière de Linux

- Le jeton d’élévation et la gestion des droits utilisateurs

- Activer Sudo sur Windows 11

- Contrôle des élévations et respect des politiques UAC

Le jeton d’élévation et la gestion des droits utilisateurs

Dans l’univers Linux, la commande sudo permet à un utilisateur autorisé d’exécuter une instruction avec les privilèges du compte root tout en restant dans la même session. Cette élévation temporaire des droits repose sur un système de contrôle qui distingue les actions ordinaires des opérations sensibles. Grâce à ce mécanisme, l’utilisateur n’a pas besoin d’ouvrir une nouvelle session ou de se reconnecter sous un autre compte, ce qui rend l’administration plus souple. En arrière-plan, Linux gère les privilèges à travers des jetons d’authentification et des politiques définies dans le fichier sudoers pour que seules les commandes autorisées puissent bénéficier de cette élévation.

Pendant longtemps, Windows n’a pas proposé d’équivalent direct à ce mécanisme. Le système repose sur un modèle de sécurité qui attribue à chaque utilisateur deux niveaux d’autorisation distincts, un jeton standard utilisé par défaut et un jeton administrateur réservé aux actions critiques. Lorsqu’une tâche requiert des droits élevés, l’UAC (le contrôle de compte utilisateur) intervient pour demander une validation manuelle. Cette architecture empêche un processus déjà lancé de modifier son propre niveau d’autorisation afin d’éviter toute élévation non autorisée. Une session non administrateur ne peut pas devenir subitement administrateur sans passer par une relance du processus.

Activer Sudo sur Windows 11

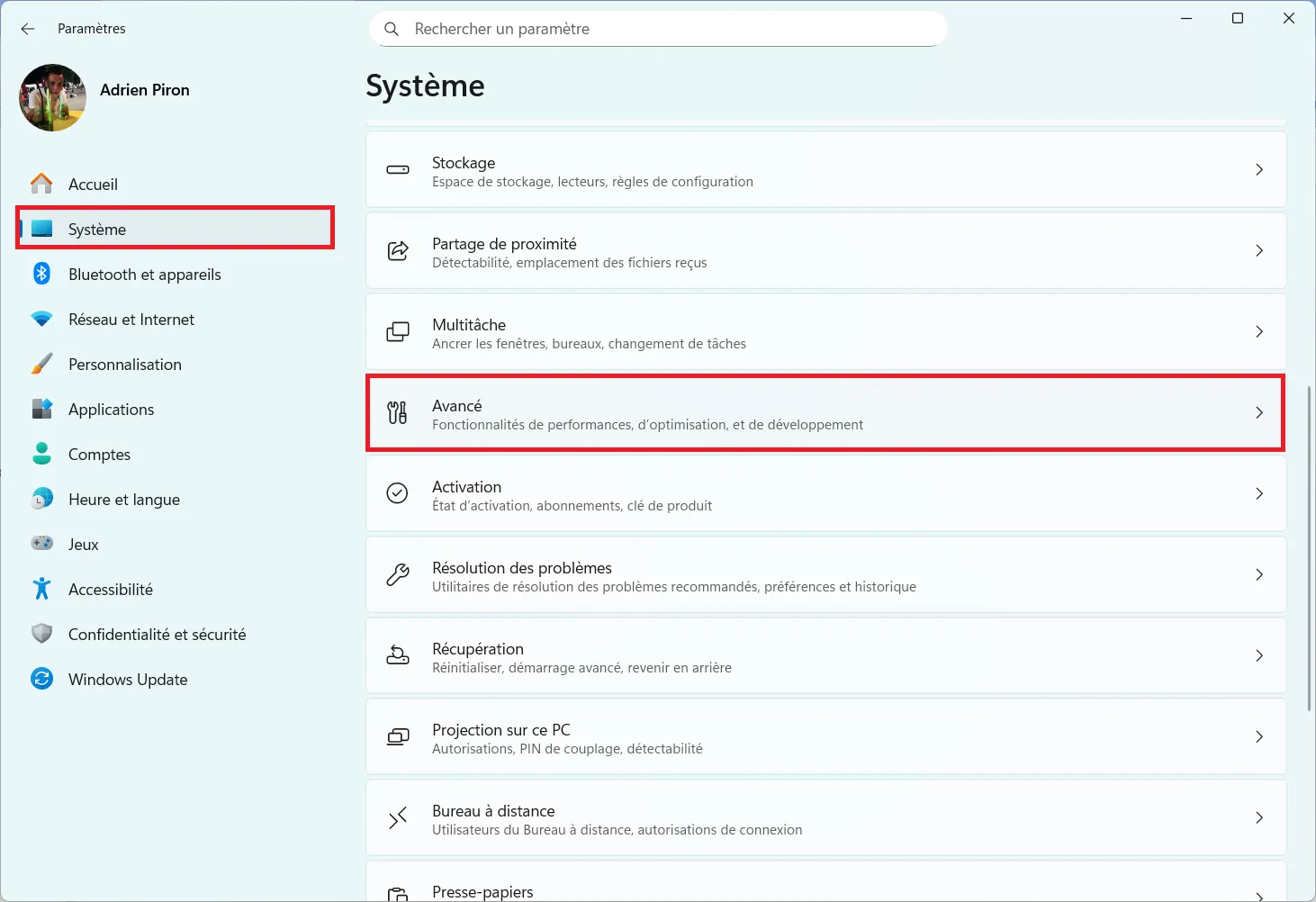

Microsoft a intégré la commande Sudo directement dans Windows 11 afin de permettre l’exécution de commandes élevées depuis un terminal standard. Pour l’activer, il suffit de passer par les paramètres système avancés.

- Ouvrez le menu Paramètres de Windows, puis sélectionnez la rubrique Système dans la colonne latérale gauche.

- Fais ensuite défiler la liste jusqu’à la section Avancé qui regroupe les fonctionnalités destinées aux développeurs et aux utilisateurs expérimentés.

- Dans la page Système > Avancé, faites défiler jusqu’à la catégorie Terminal.

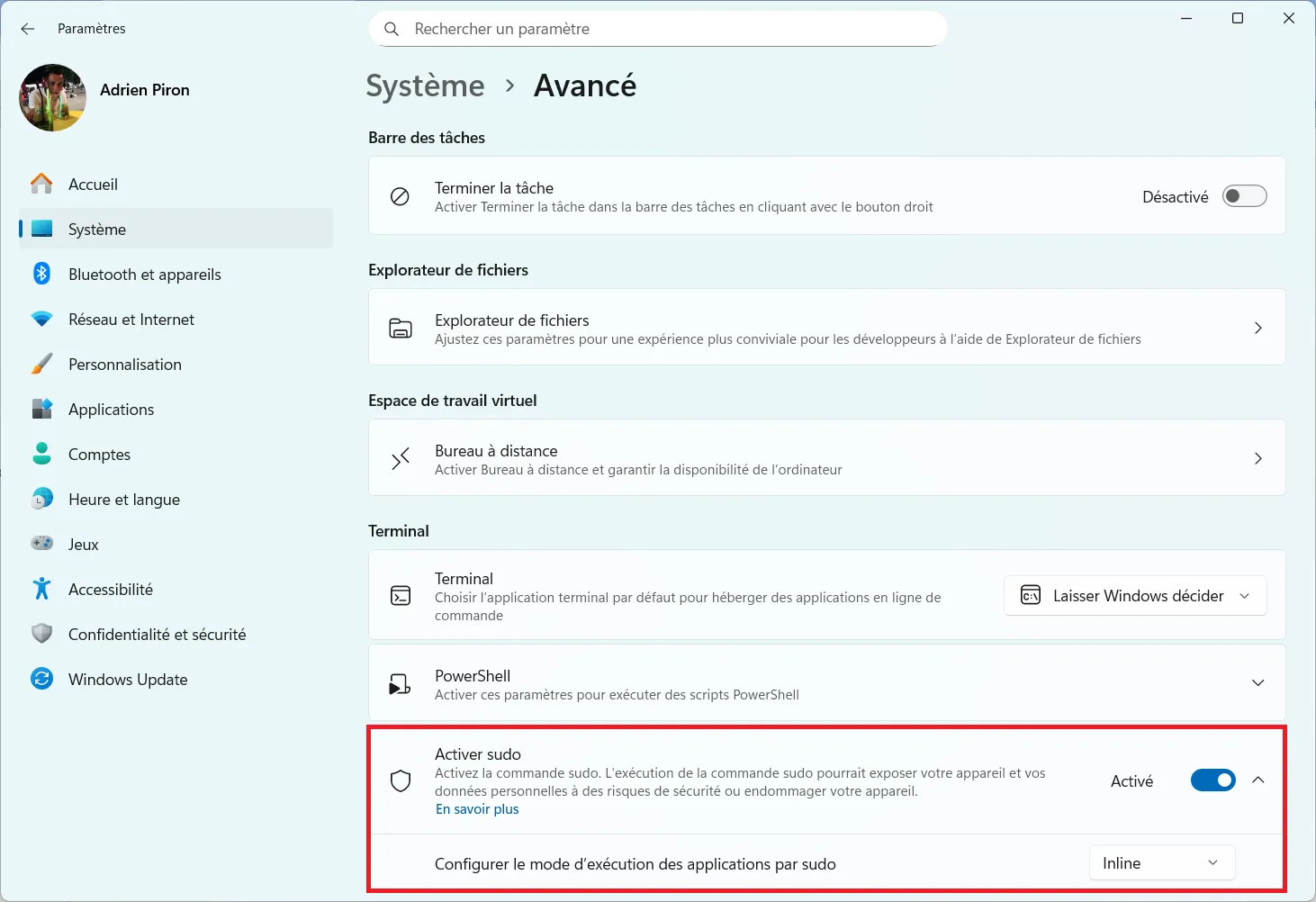

- Vous trouverez alors une option intitulée Activer sudo. Active l’interrupteur correspondant pour autoriser l’utilisation de la commande sudo depuis l’invite de commandes ou PowerShell.

Juste en dessous, Windows propose un menu déroulant Configurer le mode d’exécution des applications par sudo.

Trois modes sont disponibles :

- Inline (mode intégré) qui exécute la commande dans la même fenêtre du terminal

- Nouvelle fenêtre, qui ouvre une session administrateur séparée

- Entrée désactivée qui bloque les interactions utilisateur pendant l’exécution

- Pour reproduire le comportement classique de Linux, choisissez Inline.

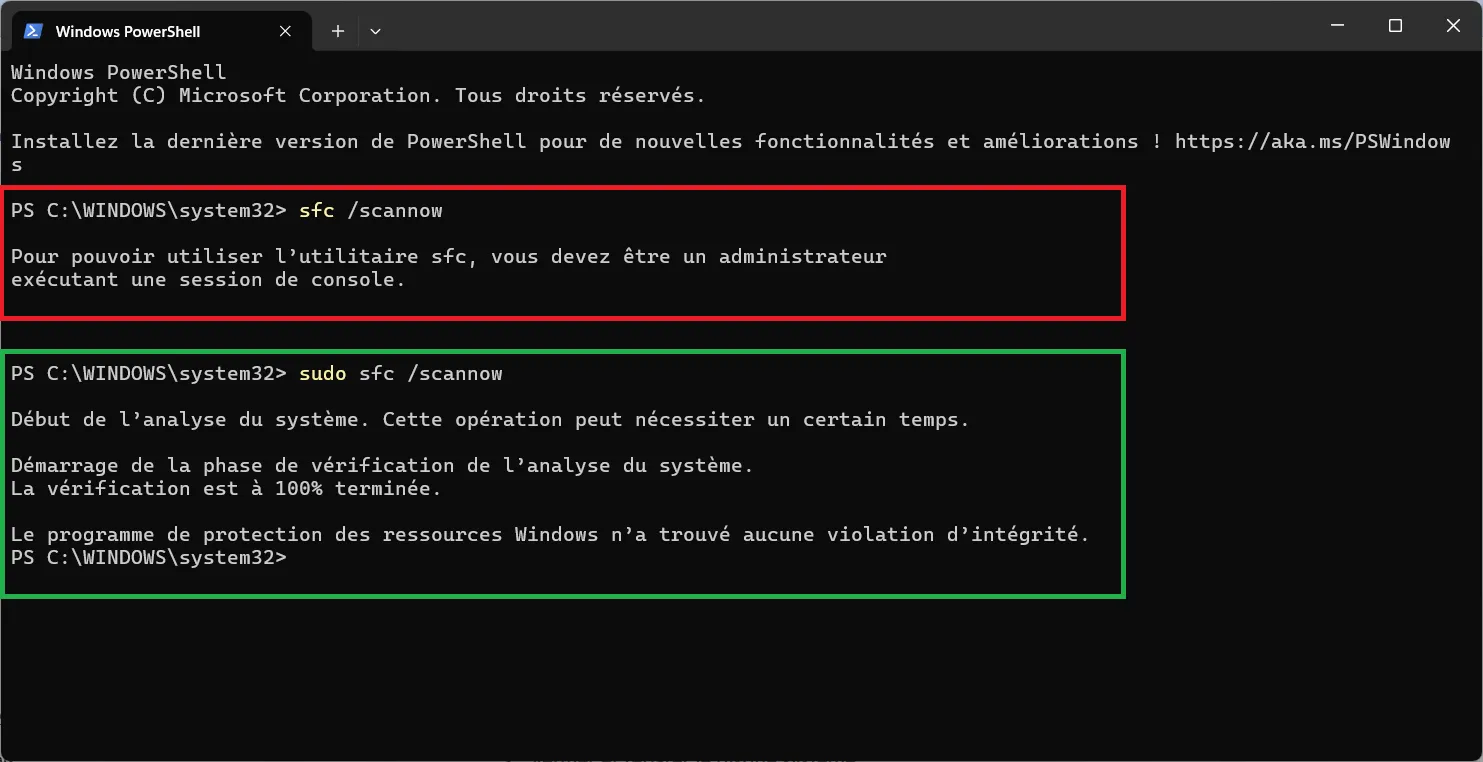

Dès que l’option est activée, vous pouvez utiliser la commande sudo directement dans le terminal Windows, par exemple :

sudo sfc /scannow

Traditionnellement, cette commande qui permet de vérifier l’intégrité des fichiers système devait être lancée depuis une console ouverte en mode administrateur. Si elle était exécutée depuis une session standard, Windows affichait le message d’erreur indiquant que l’utilisateur devait disposer des privilèges d’administrateur.

Dans la première exécution, sfc /scannow échoue et affiche un message d’avertissement car la commande nécessite une session administrateur.

Dans la seconde, la même commande précédée de sudo se lance immédiatement, démarre la phase de vérification et atteint 100 % sans erreur.

Contrôle des élévations et respect des politiques UAC

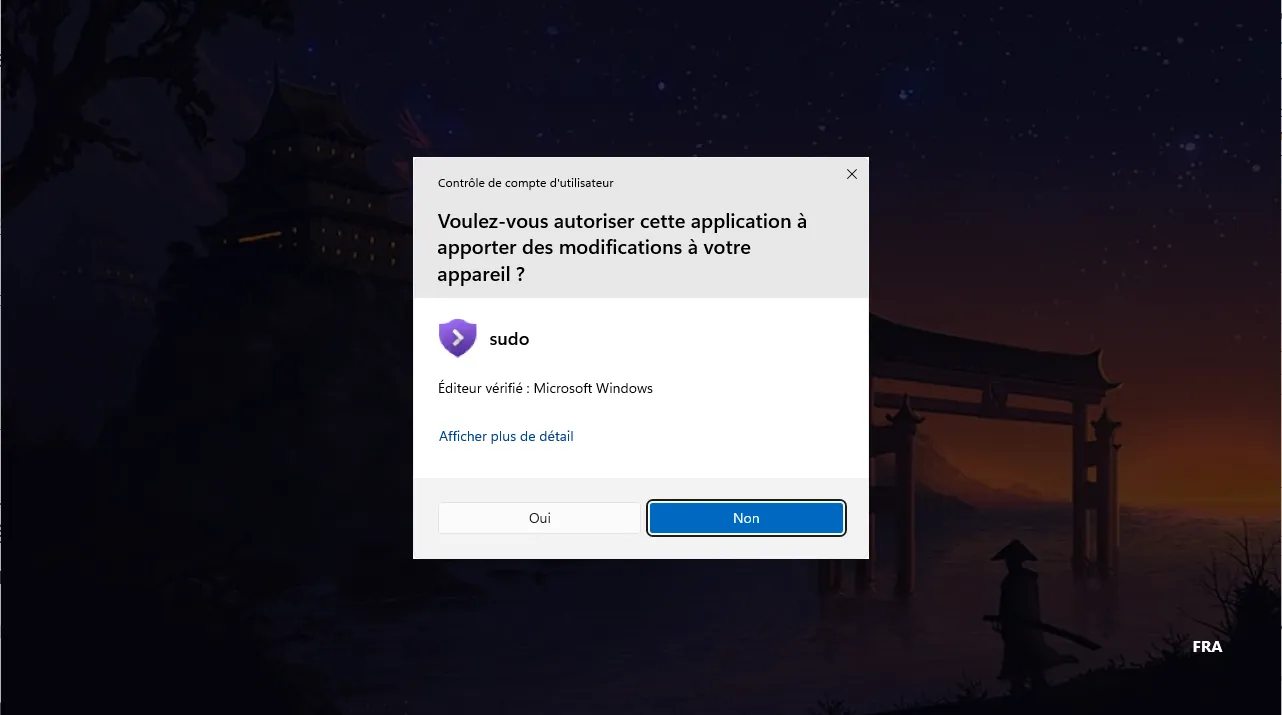

L’élévation de privilèges reste strictement encadrée par le Contrôle de compte utilisateur (UAC) qui demande toujours une validation avant d’exécuter une commande sensible. Ce garde-fou empêche les élévations silencieuses et protège contre les scripts non autorisés. Il peut être tentant de désactiver l’UAC pour automatiser certaines tâches mais ce choix fragilise la sécurité de l’ensemble du système. Mieux vaut concevoir des scripts exécutés dans un environnement maîtrisé, plutôt que de contourner les protections logiciels intégrées par Windows.

Contrairement à Linux, où sudo s’appuie sur un mot de passe temporaire, l’implémentation de Microsoft s’appuie sur le jeton de sécurité de l’utilisateur. Aucune session n’est mémorisée, aucune permission n’est conservée au-delà de la commande en cours. Chaque élévation est donc ponctuelle et isolée.

Cette approche est plus stricte mais aussi plus cohérente avec l’architecture de Windows. En l’utilisant dans le respect des bonnes pratiques, sudo devient un outil au service des administrateurs et des développeurs soucieux de conjuguer efficacité et protection du système.

Sources et ressources

- Microsoft Learn - Sudo pour Windows